Kritikus sebezhetőségeket fedeztek fel három olyan Android alkalmazásban, amelyek lehetővé teszik a felhasználók számára, hogy az eszközeiket távoli billentyűzetként használják a számítógépükhöz. A hibák kihasználásával távoli kódfuttatás válik lehetővé, ami jelentős biztonsági kockázatot jelent.

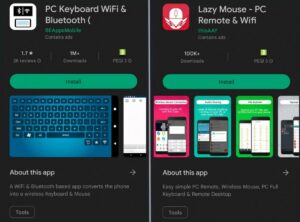

A PC Keyboard, a Lazy Mouse és a Telepad alkalmazások egyes sebezhető verziói érintettek, melyek a Google Playben együttesen több mint kétmillió telepítéssel rendelkeznek.

A Synopsys elemzői fedezték fel a kritikus hibákat, és már 2022 augusztusában tájékoztatták az alkalmazás fejlesztőit. A kutatók azután októberben ismét megpróbálták felvenni a kapcsolatot a szoftvergyártókkal, azonban ekkor sem kaptak választ, ezért végül novemberben közzé tették a biztonsági tájékoztatót.

A CyRC kutatása „gyenge vagy hiányzó hitelesítési mechanizmusokat, hiányzó engedélyezést és nem biztonságos kommunikációs sebezhetőségeket tárt fel a három alkalmazásban” – olvasható a jelentésben.

Az egyes alkalmazásokat érintő konkrét biztonsági hibák:

- Telepad: CVE-2022-45477 (9,8 CVSS, tetszőleges kódfuttatás) és CVE-2022-45478 (5.1 CVSS, MITM támadás, összes billentyűleütés olvasása).

- PC Keyboard: CVE-2022-45479 (9.8 CVSS, tetszőleges kódfuttatás) és CVE-2022-45480 (5.1 CVSS, MITM támadás, összes billentyűleütés olvasása).

- Lazy Mouse: CVE-2022-45481 (9.8 CVSS, jelszókövetelmény hiánya miatti távoli kódfuttatás), CVE-2022-45482 (9,8 CVSS, PIN brute forceolása majd tetszőleges parancsvégrehajtás) és CVE-2022-45483 (5.1 CVSS, MITM támadás, összes billentyűleütés olvasása).

Az említett szoftvereket a fejlesztők már nem tartják fenn és nem is támogatják.

Az alkalmazások használata jelentős biztonsági kockázatot jelent, ezért az nem javasolt!

Amennyiben hasonló funkciójú alkalmazást keres, a Google Play-en számos aktívan karbantartott projekt található, amelyek közül sok pozitív felhasználói értékeléssel rendelkezik és nem rendelkeznek biztonsági résekkel. Alaklmazások telepítése előtt minden esetben ajánlott ellenőrizni a felhasználói értékeléseket és elolvasni a projekt adatvédelmi irányelveit, valamint ellenőrizni a legutóbbi frissítés dátumát!