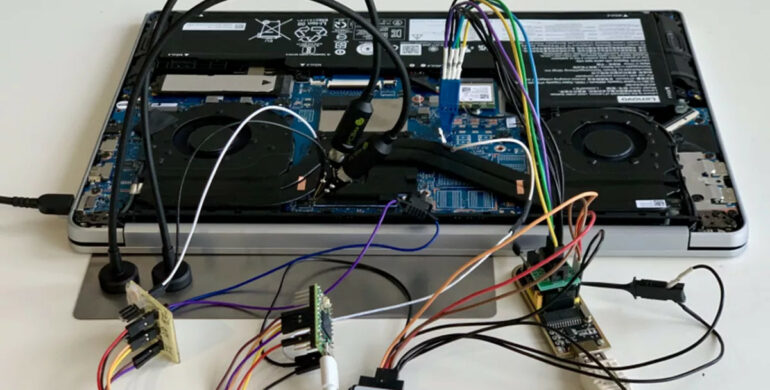

(A borítókép forrása: Technische Universitat Berlin – SecT)

A Berlini Műszaki Egyetem biztonsági kutatói által kiadott új dokumentumból kiderül, hogy az AMD firmware alapú Trusted Platform Module (fTPM / TPM) teljesen kompromittálható egy feszültséghiba támadással (voltage fault injection attack), így teljes hozzáférést biztosítva az fTPM-ben tárolt kriptográfiai adatokhoz. Végső soron ez lehetővé teszi a támadó számára, hogy teljes mértékben kompromittáljon minden olyan alkalmazást vagy titkosítást (pl. BitLocker), amely kizárólag a TPM alapú biztonságra támaszkodik. A támadást faulTPM névre keresztelték.

A voltage glitch támadás alapelve az, hogy egy rövid átmeneti feszültség (1 volttól néhány tíz voltig terjedő nagyságú, mindössze néhány nanoszekundumig tartó) az eszköz tápellátásába kapcsolva elegendő lehet ahhoz, hogy megzavarja a firmware futtatásának normál ciklusát, anélkül, hogy maradandó kárt okozna az áramkörben. Ez a zavaró áramellátási esemény az eszköz rendellenes viselkedését okozhatja ─ például a rendszerindító kód néhány sorának kihagyását. Ha a támadást a felhasználó hitelesítésének időpillanatára sikerül időzíteni (pl. PIN kód megadása), akkor ez egy egyszerű módja lehet az eszköz biztonsági funkcióinak megkerülésének.

A kutatók ezt a Zen 2 és Zen 3 lapkákban jelen lévő AMD Platform Security Processor (PSP) támadásához használt, nagyjából 200 dollárba kerülő, az interneten beszerezhető alkatrészek segítségével érték el. A kutatók a GitHubon megosztották a támadáshoz használt kódokat és az olcsó hardverek listáját is. Az eset azért is érdekes, mert a Microsoft a Windows 11 rendszerkövetelményei közé beillesztette a TPM-et, amely komoly ellenállásba ütközött a játékteljesítményre gyakorolt negatív hatása miatt.

Bár az AMD szóvivője rávilágított, hogy egy 2021-es konferencián (ACM CCS 2021) már tárgyalták a sebezhetőséget, a Tom’s Hardware szerint akkor nem a TPM kompromittálására használták a támadás vektorát, így az új módszerrel teljes mértékben kijátszható az fTPM.

A diszkrét TPM-ek az alaplapra csatlakoztatva kommunikálnak a processzorral, de a CPU és a TPM közötti külső busz több módon is feltörhetőnek bizonyult. A firmware TPM (fTPM) ezért úgy jött létre, hogy a funkciót a chipbe ágyazza be, így a TPM 2.0-ás osztályú biztonságot a támadók számára könnyen feltörhető interfész nélkül biztosítja.

A támadás lépései az alábbi oldalon olvasható részletesen.

A kutatók sikeresen teljes hozzáférést szereztek a TPM-hez és a benne lezárt adatokhoz, így lehetővé vált számukra, hogy kompromittálják az eszközön lévő BitLocker Full Disk Encryption (FDE) titkosítást. Alapértelmezés szerint a BitLocker kizárólag TPM alapú mechanizmust használ a kulcsok tárolására, de a felhasználók manuálisan beállíthatnak egy hozzá tartozó PIN kódot, amely azonban rendkívül sebezhető a nyers erővel végrehajtott támadási módszerekkel szemben.

Az AMD részéről nem történt hivatalos kommunikáció az ügyben. A Tom’s Hardware felvette a kapcsolatot az AMD-vel, hogy további részleteket tudjon meg a támadásról, és hogy a vállalatnak van-e terve a támadás elhárítására.