Az ukrán CERT (CERT-UA) állítása szerint orosz hackerek rosszindulatú e-mailekkel vették célba Ukrajna különböző kormányzati szerveit. A levelek látszólag Windows frissítések telepítésére vonatkozó utasításokat tartalmaznak, amelyek segíthetnek a kibertámadások elleni védekezésben, valójában azonban egy rosszindulatú PowerShell parancs futtatását kérik a címzettektől.

A CERT-UA úgy véli, hogy az orosz állam által támogatott APT28 (más néven Fancy Bear) hackercsoport küldte ezeket az e-maileket, amelyekben a támadók a célzott kormányzati szervek rendszergazdáinak adták ki magukat. Ehhez a támadás előkészítő szakaszában – egyelőre ismeretlen módon – sikeresen hozzáfértek a célzott szervezetek alkalmazottjainak valódi nevéhez, amelyek felhasználásával látszólag hivatalos @outlook.com e-mail címeket hoztak létre.

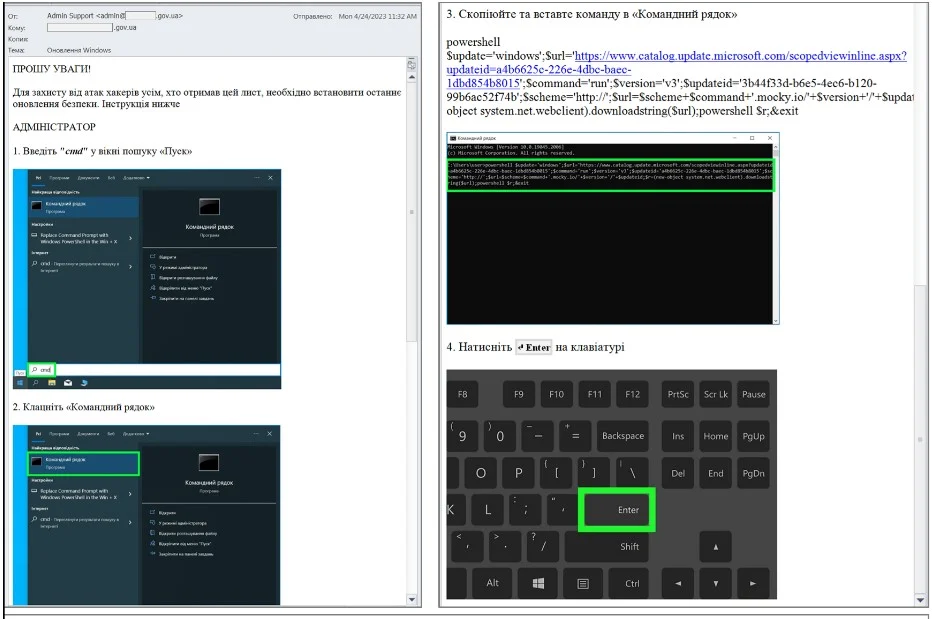

A Windows rendszerek frissítésére vonatkozó hivatalos utasítások helyett a rosszindulatú e-mailek egy PowerShell parancs futtatására kérték a címzetteket. Ez a parancs futtatja a számítógépen a PowerShell szkriptet, amely a Windows frissítési folyamatát szimulálja, miközben a háttérben egy másik PowerShell payloadot futtat. A második szakaszú payload egy alapvető információgyűjtő eszköz, amely visszaél a ‘tasklist‘ és ‘systeminfo‘ parancsokkal az adatok begyűjtéséhez, majd azokat egy HTTP kérés segítségével egy Mocky service API-ra küldi.

A Mocky egy legális alkalmazás, amely segít a felhasználóknak egyéni HTTP-válaszok létrehozásában, amit az APT28 ebben az esetben adatszivárogtatásra használt fel.

A CERT-UA azt ajánlja, hogy a rendszergazdák korlátozzák a PowerShell futtatásának lehetőségét a kritikus számítógépeken, és monitorozzák a hálózati forgalmat különösképp a Mocky szolgáltatás API-hoz való kapcsolódások tekintetében.

APT28 támadások Ukrajnában

A Google fenyegetéselemző csoportja nemrégiben arról számolt be, hogy 2023. első negyedévében az Ukrajnát célzó adathalász e-mailek nagyjából 60%-a orosz fenyegető szereplőktől származott, kiemelve az APT28-at.

2023. április elején az amerikai és brit hírszerző szolgálatok, valamint a Cisco arra figyelmeztettek, hogy az APT28 aktívan kihasznál egy, a vállalat útválasztóit érintő nulladik napi hibát, hogy a “Jaguar Tooth” nevű rosszindulatú szoftvert telepítse az amerikai és uniós célpontokról történő hírszerzés céljából.

2023 márciusában a Microsoft javította az Outlook nulladik napi sebezhetőségét, amelyet CVE-2023-23397 számon dokumentáltak. Ezt a sebezhetőséget az APT28 2022 áprilisa óta használta ki az európai kormányzati, katonai, energetikai és közlekedési szervezetek hálózatainak feltörésére.