A ShinySp1d3r egy új, feltörekvő RaaS (Ransomware-as-a-Service), amelyet a ShinyHunters és Scattered Spider zsarolócsoportok indítanak. Korábban ezek a csoportok más ransomware-ek, például az ALPHV / BlackCat, a Qilin, a RansomHub, vagy a DragonForce titkosítómoduljait használták, viszont a ShinySp1d3r már egy saját fejlesztésű megoldást képvisel. A RaaS-szolgáltatást először egy Telegram-csatornán észlelték, ahol a Scattered LAPSUS$ Hunters (a három csoport kollektív neve) a Salesforce és a Jaguar Land Rover (JLR) incidensek áldozatait próbálta megzsarolni.

A ShinySp1d3r-titkosítót (encryptor) a BleepingComputer fedezte fel, a VirusTotalra feltöltött minták alapján. Azóta az elemzéshez a kutatók számára további minták váltak elérhetővé. Bár néhány képernyőmentésen „Sh1nySp1d3r” név szerepel, a hivatalos elnevezés ShinySp1d3r és a későbbi verziókban egységesen ezt használják. A titkosítót a ShinyHunters a kezdetektől fejlesztette és nem támaszkodott kiszivárgott kódbázisokra (például LockBit vagy Babuk).

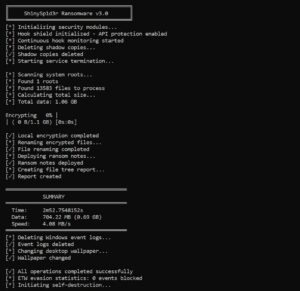

A ShinySp1d3r Windowsra fejlesztett titkosító komponense számos fejlett funkciót kínál. A Coveware elemzése alapján a főbb jellemzői:

- EtwEventWrite hookolása a Windows Event Logba írás blokkolására.

- Folyamatok leállítása, amelyek fájlokat tartanak nyitva.

- Szabad lemezterület felülírása véletlenszerű adatokat tartalmazó „wipe-[random][.]tmp” fájlokkal a törölt állományok helyreállításának megakadályozására.

- Előre definiált folyamat- és szolgáltatáslista leállítása.

- Memóriaellenőrzés az optimális titkosítási adatmennyiség kiszámításához.

- Hálózati terjedés több módszerrel:

- deployViaSCM: szolgáltatás létrehozása

- deployViaWMI: futtatás WMI-n keresztül

- attemptGPODeployment: GPO indítószkript létrehozása

- Anti-analízis technikák, például memóriapufferek felülírása a forenzikai vizsgálat nehezítésére.

- Shadow Volume Copyk törlése a visszaállítási lehetőség megakadályozása érdekében.

- Nyitott hálózati megosztások felderítése és az ott található fájlok titkosítása.

- Eltérő blokkméretek és offsetek használata.

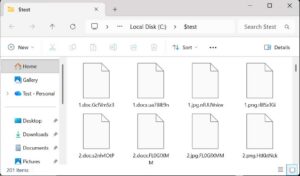

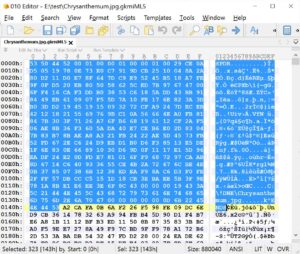

A titkosító a ChaCha20-algoritmust használja, a fájlok privát kulcsát pedig RSA‑2048 védi. Minden állomány egyedi, képlettel generált kiterjesztést kap.

Minden titkosított fájl egy „SPDR” kezdetű és „ENDS” lezárású fejlécet tartalmaz, amely az állományhoz tartozó metaadatokat foglalja magába, többek között az eredeti fájlnevet, a titkosított privát kulcsot és egyéb kiegészítő információkat.

A titkosított eszköz minden mappájában található egy zsarolólevél, amely ismerteti a fájltitkosítás tényét, a tárgyalás menetét, valamint egy TOX-címet a kommunikációhoz. A levél egy Tor‑os adatkiszivárogtató oldalra is hivatkozik, ám jelenleg csak egy érvénytelen, helykitöltő onion link szerepel benne.

A zsarolóüzenet szerint az értesítés a ShinySp1d3r-csoport nevében készült és kizárólag incidenskezelőknek, műszaki vezetőknek vagy kijelölt tanácsadóknak szól. A folytatás egy kritikus titkosítási eseményre hivatkozik, amely egyes digitális eszközök elérhetetlenségét és bizonyos adatok biztonságos lemásolását eredményezte. A csoport állítása szerint céljuk nem a zavarkeltés, hanem a helyzet hatékony és tartós rendezésének lehetővé tétele.

A zsarolólevél arról is tájékoztat, hogy az áldozatnak három napja van megkezdeni a tárgyalást, mielőtt az incidens nyilvánosságra kerül. Emellett a titkosító egy figyelmeztető Windows‑háttérképet is beállít, amely felhívja a figyelmet a történtekre és felszólít a zsarolólevél elolvasására.

A BleepingComputer ugyan csak a Windows‑os titkosítót szerezte meg, de a ShinyHunters szerint már elkészült egy futásidejű konfigurációt támogató CLI‑verzió, és hamarosan befejezik a Linux‑ és ESXi‑változatokat is. Emellett fejlesztés alatt áll egy „lightning version”, amelyet kizárólag sebességre optimalizálnak. Elmondásuk szerint ez egy tiszta assembly-nyelvű, a LockBit Greenhez hasonló, egyszerű Windows‑locker verzió lesz. Mivel a jelenlegi minta egy debug build, várhatóan további funkciók jelennek meg a végleges kiadásokban.