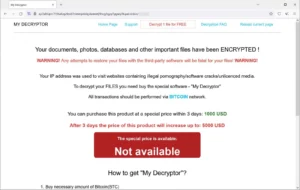

A jelenleg folyamatban lévő Magniber ransomware kampány világszerte titkosítja az otthoni felhasználók eszközeit és ezer dolláros váltságdíjat követel a dekódolásért.

Ez a kampány még 2017-ben indult. Azóta a hackerek olyan különféle módszereket alkalmaztak a Magniber terjesztésére és az eszközök titkosítására, mint például a Windows nulladik napi sérülékenységek kihasználása, hamis Windows- és böngészőfrissítések valamint a trójai szoftver feltörések és kulcsgenerátorok.

A nagyobb ransomware műveletekkel ellentétben a Magniber elsősorban azokat az egyéni felhasználókat célozza meg, akik rosszindulatú szoftvereket töltenek le és futtatnak otthoni vagy kisebb vállalati rendszerükön.

2018-ban az AhnLab kiadott egy dekódolót a Magniber ransomwarehez, amely lehetővé tette az ingyenes fájlvisszafejtést. Ez azonban már nem működik, mivel a támadók ennek függvényében fejlesztettek a kódon.

A Magniber kampány

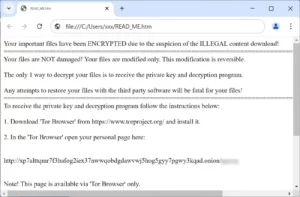

Az indítás után a ransomware titkosítja az eszközön lévő fájlokat, és véletlenszerű 5-9 karakteres kiterjesztést (például .oaxysw vagy .oymtk) csatol a titkosított fájlnevekhez. A zsarolóvírus emellett létrehoz egy READ_ME.htm nevű fájlt is, ami információkat tartalmaz arról, hogy mi történt az áldozat fájljaival, valamint egy egyedi URL-t, amely a támadó Tor weboldalára mutat.

Érdemes elkerülni a feltört szoftverek használatát és a kulcsgenerátorokat, mivel egyrészről illegális, másrészről pedig gyakran terjesztenek a rosszindulatú programokat és zsarolóvírusokat.