Egy kínai kártékony aktornak tulajdonított adathalászkampány 2022 decembere óta az Egyesült Királyság, Franciaország, Svédország, Ukrajna, Csehország, Magyarország és Szlovákia nagykövetségeit és külügyminisztériumait veszi célba. A biztonsági kutatók „SmugX” névre keresztelték a kampányt.

A Check Point kiberbiztonsági vállalat kutatói elemezték a támadásokat és átfedést véltek felfedezni a korábban Mustang Panda és RedDelta néven nyomon követett APT csoportoknak tulajdonított tevékenységgel.

A dokumentumokat vizsgálva a kutatók észrevették, hogy azok témája jellemzően az európai bel- és külpolitika köré szerveződik.

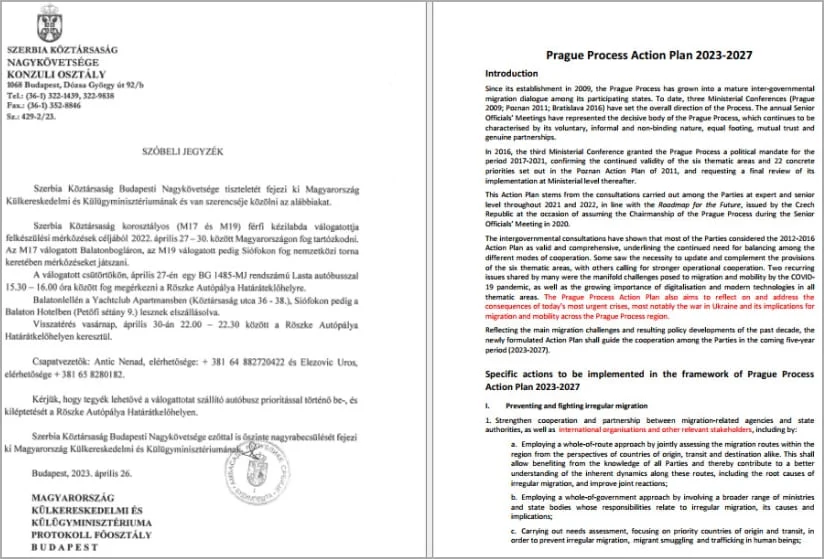

A Check Point által a vizsgálat során gyűjtött minták között szerepelnek:

- Szerbia budapesti nagykövetségének levele.

- Az Európai Unió Tanács svéd elnökségének prioritásait tartalmazó dokumentum.

- A magyar Külügyminisztérium által kiadott diplomáciai konferenciára szóló meghívó.

- Egy cikk két kínai emberi jogi ügyvédről.

A SmugX kampányban használt csalik árulkodóak a fenyegetettségi szereplő célprofilját illetően, a kampány valószínűsíthető célja a kémkedés.

Támadási lánc

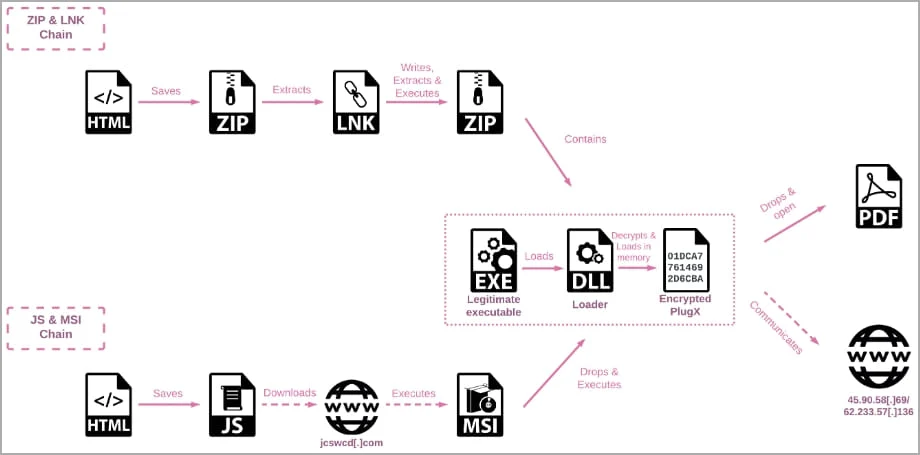

A SmugX-támadások során két fertőzési lánc figyelhető meg. Mindkettő HTML smuggling technikát alkalmaz a rosszindulatú payload elrejtésére a csali üzenethez csatolt HTML-dokumentumok kódolt karakterláncaiban.

A kampány egyik változata egy ZIP-archívumot juttat el egy rosszindulatú LNK-fájllal, amely megnyitásakor a PowerShell programot futtatja, ezzel az archívumot kibontja és a Windows ideiglenes könyvtárába menti.

A második változat során a HTML smuggling technikát a támadó egy JavaScript-fájl letöltésére használja, amely a Command-and-Control szerverről (C2) letölt, majd futtat egy MSI-fájlt.

Mind a két módszer végleges célja a PlugX malware telepítése.

A PlugX egy moduláris RAT, amelyet 2008 óta több kínai APT aktor is alkalmaz. Funkciók széles skálájával rendelkezik, amelyek közé tartozik a fájl exfiltráció, képernyőképek készítése, billentyűzetfigyelés és különböző parancsok végrehajtása.

Bár a malware-t jellemzően az APT-csoportokkal hozzák összefüggésbe, kiberbűnözői fenyegetettségi szereplők is használták már támadásaik során. A Check Point által a SmugX kampányban alkalmazott verzió azonban nagyrészt megegyezik a kínai ellenfélnek tulajdonított más, közelmúltbeli támadásokban látottakkal, azzal a különbséggel, hogy az XOR helyett RC4 titkosítást használt. A feltárt részletek alapján a Check Point kutatói úgy vélik, hogy a SmugX kampány azt mutatja, hogy a kínai fenyegetettségi csoportok valószínűleg kémkedés céljából egyre inkább érdeklődnek az európai célpontok iránt.