A keresőmotorok elsődleges eszközként szolgálnak a felhasználók számára szoftverek kereséséhez és letöltéséhez. Az olyan alkalmazások, mint a Signal, a Line és a Gmail sem kivételek ez alól, így különösen vonzó célpontot jelentenek a fenyegető szereplők számára, akik rosszindulatú fájlokat próbálnak terjeszteni. A támadók keresőmotor optimalizációs manipulációval (SEO poisoning) hamis letöltési oldalakat jelenítenek meg a keresési eredmények között, amelyek legitim forrásoknak tűnnek, de valójában backdoort tartalmazó fájlok.

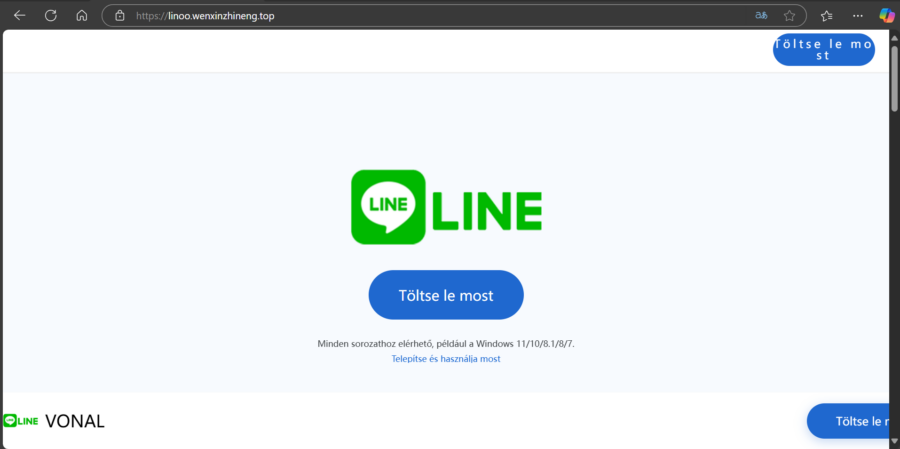

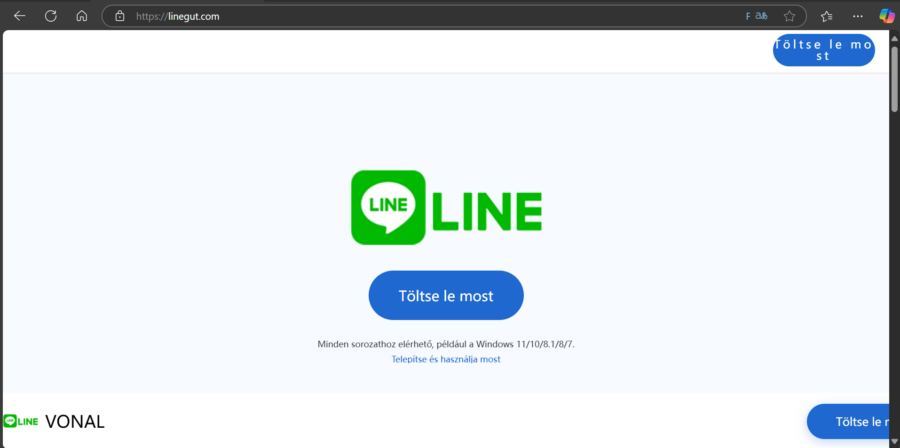

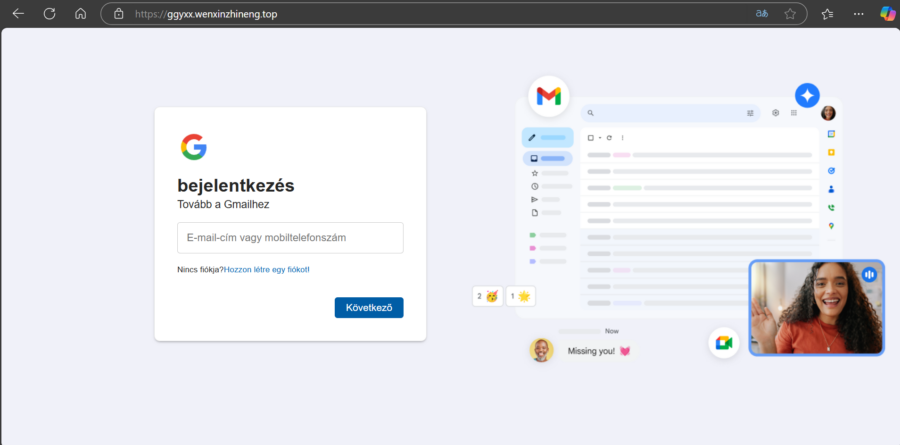

A hunt.io vizsgálata több hamis letöltési oldalt azonosított, amelyek a Signal, Line és Gmail alkalmazások nevével és arculati elemeivel visszaélő, rosszindulatú végrehajtható állományokat tartalmaznak. Minden ilyen weboldal egy zip állományt kínál letöltésre, amely egy Windows végrehajtható fájlt tartalmaz, és hasonló módon hajtja végre a fertőzést.

Az összes azonosított domain egyetlen kiszolgálón (47.243.192[.]62) található, ami központi infrastruktúrára utal a támadók részéről, nem pedig szétszórt, decentralizált terjesztési módszerre.

A Signal egy végponttól végpontig titkosított üzenetküldő alkalmazás, amelyet biztonságos kommunikációra használnak. A hamis Signal letöltési oldal a hivatalos mobil letöltési oldalt utánozza.

A Line egy különösen Japánban, Tajvanon és Délkelet-Ázsiában használt üzenetküldő platform. A két vizsgált domain-en közel azonos rosszindulatú tartalom található, azonban a letöltött zip fájl neve eltér.

A hamis Gmail oldal egy minimális bejelentkezési oldalnak tűnik, amely a felhasználónév megadására szólítja fel a felhasználót. A jelszó megadása helyett azonban az oldal egy felszólítást jelenít meg, amely szerint „Nem észlelt telepített biztonsági vezérlőket, kérjük, telepítse és próbálja újra!”. Az üzenet alatt egy letöltés gomb jelenik meg. A letöltés és a zip kicsomagolása a „Gmail Notifier Pro” nevű alkalmazás telepítését eredményezheti. A bejelentkezés valójában soha nem történik meg, az oldal csak csali a futtatható fájl terjesztésére.

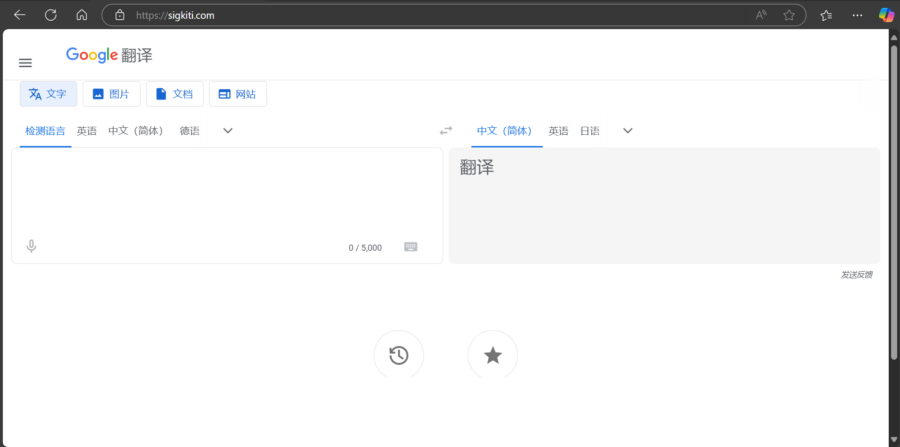

A kampány többi oldalától eltérően a sigkiti[.]com nem egy adott alkalmazásnak adja ki magát. Ehelyett egy Google Translate oldalnak látszik, amelynek bármelyik pontjára kattintva egy felugró üzenet jelenik meg, amely szerint a felhasználó a Flash egy elavult verzióját használja, és a folytatás előtt frissítenie kell.

A file-ok vizsgálata:

A hamis letöltési oldalak által kínált káros fájlok működése több lépésből áll. Eltávolítja az ideiglenes fájlokat, folyamatokat injektál, biztonsági beállításokat módosít és hálózati kommunikációt végez. A fájlok dinamikus elemzése infostealer funkcionalitásra utal, a Joe Sandbox pedig „MicroClip”-ként azonosítja a kártevőt.

A felhasználó által letöltött futtatható program az Asztalról fut, és egy ideiglenes fájlt hoz létre az %AppData%\Local\Temp könyvtárban. A .tmp file az eredeti payloadra utaló parancssori argumentummal fut le, és létrehozza az svrnezcm.exe-t, az AppData\Roaming elérési útvonalára:

C:\Users\user\AppData\Roaming\41d8a4f\a27e8d998\445c22590\e5b2cb4562\svrnezcm.exe

Ez a folyamat lesz felelős a további végrehajtásért és a rendszer módosításáért.

Az svrnezcm.exe létrehozza a WmiApSrv.exe programot, amely elindítja a PowerShellt a következő paranccsal:

„powershell -Command „Add-MpPreference -ExclusionPath »C:\«”

Ez a parancs módosítja a Windows Defender beállításait, kizárva a teljes C:\ meghajtót a vizsgálatból. Ez egy gyakori technika az észlelés megkerülésére.

Ez után a szoftver a 114.114.114[.]114[.]114 (Kína nyilvános 114DNS szolgáltatása) segítségével lekérdezi a zhzcm.star1ine[.]com címet. Majd egy TCP kapcsolatot hoz létre a 45-ös porton a 8.210.9[.]4 címmel, valószínűleg C2 kommunikáció vagy adatszivárogtatás céljából.

A támadók infrastruktúrája két, az Alibaba által hosztolt IP-címen alapul. A 47.243.192[.]62 szerveren elhelyezett domainekhez és weboldalakhoz egy Let’s Encrypt TLS-tanúsítvány tartozik, amely az ai.wenxinzhineng[.]top közös nevet viseli. A tanúsítvány az 1-es és 443-as portokat védte. A másik támadáshoz kapcsolható IP-cím (8.210.9[.]4) nem rendelkezett TLS-tanúsítvánnyal, de a 3389-es port nyitva állt, amely jellemzően távoli asztal protokollhoz (RDP) használnak.

Ez a kampány demonstrálja, hogy a támadók hogyan használják ki a keresőmotorokat rosszindulatú szoftverek terjesztésére. A fertőzés végrehajtása után a szoftver módosítja a rendszer védelmi beállításait, és hálózati kommunikációt létesít, mielőtt eltávolítaná önmagát a rendszerből.

Kapcsolódó IoC-k:

| IP cím | Szolgáltató | Domain |

| 47.243.192[.]62 | Alibaba (US) Technology Co., Ltd. | yyyaisiuy[.]com

linegut[.]com linoo.wenxinzhineng[.]top zzz1.dezhen[.]icu goougekiut[.]com ai.wenxinzhineng[.]top z1.xiaowu[.]pw xxx1.dezhen[.]icu youdaomjsyu[.]icu sigkiti[.]com ggyxx.wenxinzhineng[.]top youdaoah[.]top zhiwen.wenxinzhineng[.]top z2.xiaowu[.]pw |

| 8.210.9[.]4 | Alibaba (US) Technology Co., Ltd. | xiaokgajia[.]com |

| File neve | SHA-256 |

| Sriguoe-i4.zip | d032b410a052b155df3e8655eb39c330467480c4061f9c7214591bc119bd4fa1 |

| Sriguoe-i4.exe | 3d383f6d7187bcd9b060501acc89ed63326d8850ebb9405c80931e40bae7642e |

| Levinech-en.zip | cc1dc9b0ee1216c94d62d9b2ce2221062dd0bf0d2fa482113714460da81611e6 |

| Levinech-en.exe | 8365be3173d13ef29027e9cc18fa9d2687ca66bcf71caddd9b71c0022b68a4ab |

| Goongeurut.zip | 8bad8e2da5a908099dad0365e29bf49bf4a630066bd04971cd8554618083306e |

| Goongeurut.exe | 9f2f18666c71ec41411340b6f794de2a9bcb499d64a1346d39b0ea5add53df78 |

| Mueiqueur-4.zip | a1ef923faa490157923b1a6a52733644e7fa26a5a4d1d7684596ec57899b6e45 |

| Mueiqueur-4.exe | 74a12cea157878c04576fd8f775b4e42a980dd35135dbb5087988575880e76eb |

| Biutengobiru-i4.zip | e8332e157b19a12be2babb1395e9e67c0db6c97ef7bccd8c09c860cb74e6afb3 |

| Biutengobiru-i4.zip | d40df27a82c30187119e4e6fc20256722cf5991a40e4f6efdd29e33574aba750 |

(hunt.io)