A CISA arra figyelmeztet, hogy hackerek aktívan kihasználják az Adobe ColdFusion egy CVE-2023-26360 néven azonosított kritikus sebezhetőségét, és így szereznek kezdeti hozzáférést a kormányzati szerverekhez.

A biztonsági probléma tetszőleges kód futtatást tesz lehetővé az Adobe ColdFusion 2018 Update 15 és régebbi, valamint a 2021 Update 5 és korábbi verziójú Adobe ColdFusion-t futtató szervereken. Ezt a hibát zero-day-ként használták ki, mielőtt az Adobe március közepén a ColdFusion 2018 Update 16 és 2021 Update 6 kiadásával javította.

A CISA akkor közleményt adott ki a hibát kihasználó támadókról, és felszólította a szövetségi szervezeteket és az állami szolgálatokat, hogy telepítsék a biztonsági frissítéseket.

Az Amerikai Kibervédelmi Ügynökség arra figyelmeztet, hogy a CVE-2023-26360-at még mindig kihasználják a támadásokban, és olyan júniusi incidenseket mutat be, amelyek két szövetségi ügynökség rendszerét érintették. Az ügynökség megjegyzi, hogy mindkét szerveren elavult szoftververziók futottak, amelyek különböző CVE-kkel szemben sebezhetőek. A támadók a sebezhetőséget kihasználva HTTP POST parancsok segítségével rosszindulatú szoftvereket dobtak le a ColdFusionhoz kapcsolódó könyvtár elérési útvonalára.

Az első incidenst június 26-án rögzítették, és a kritikus sebezhetőséget kihasználva törtek be egy Adobe ColdFusion v2016.0.0.0.3 verziójú szerverre.

A támadók enumerációt végeztek a hálózati ellenőrzések mellett, és egy webes shell-t (config.jsp) telepítettek, amely lehetővé tette számukra, hogy kódot illesszenek be egy ColdFusion konfigurációs fájlba, és kinyerjék a hitelesítő adatokat.

Tevékenységeik közé tartozott a támadásban használt fájlok törlése, valamint fájlok létrehozása a C:\IBM könyvtárban, hogy észrevétlenül maradjanak.

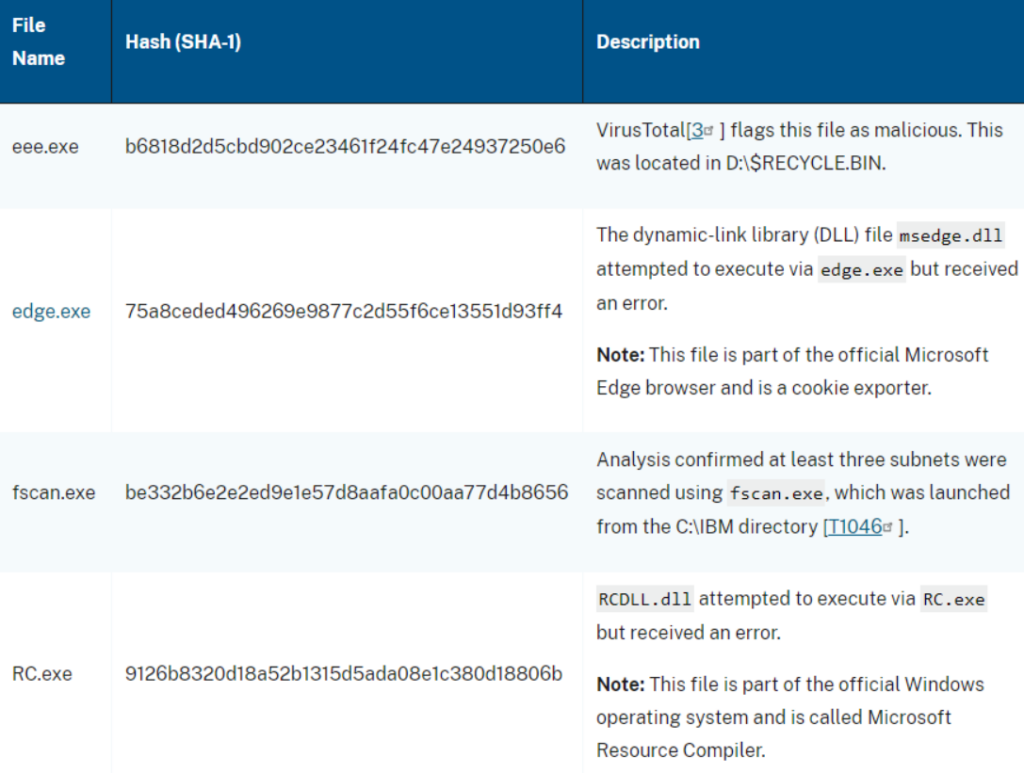

A támadó által az első támadás során használt eszközök (CISA)

A második incidens június 2-án történt, amikor a hackerek a CVE-2023-26360 sérülékenységet használták ki egy Adobe ColdFusion v2021.0.0.0.2-t futtató szerveren.

Ebben az esetben a támadók összegyűjtötték a felhasználói fiókinformációkat, mielőtt egy szöveges fájlt dobtak le, amely távoli hozzáférésű trójai dekódolással (d.jsp) készült. Ezután megpróbálták kinyerni a nyilvántartási fájlokat és a biztonsági fiókkezelő (SAM) adatait. A támadók visszaéltek a rendelkezésre álló biztonsági eszközökkel, hogy hozzáférjenek a SYSVOL-hoz, egy speciális könyvtárhoz, amely a tartomány minden tartományvezérlőjén megtalálható.

Mindkét esetben a támadásokat észlelték és blokkolták, mielőtt a behatolók képesek lettek volna adatokat kiszivárogtatni vagy oldalirányban mozogni, és a megtámadott eszközöket 24 órán belül eltávolították a létfontosságú hálózatokból.

A CISA elemzése a támadásokat felderítési kísérleteknek minősíti. Azt azonban nem tudni, hogy mindkét behatolás mögött ugyanaz a fenyegető szereplő áll-e.

A kockázatok csökkentése érdekében a CISA javasolja a ColdFusiont a legújabb elérhető verzióra frissíteni, valamint hálózati szegmentáció alkalmazását, tűzfal vagy WAF felállítását, és az aláírt szoftverfuttatási irányelvek alkalmazását.