A nemrégiben felfedezett „Kasseika” nevű zsarolóvírus csatlakozott azon csoportok klubjához, amelyek BYOVD (Bring Your Own Vulnerable Driver) taktikát alkalmaznak a vírusirtó szoftverek letiltására, mielőtt titkosítanák a fájlokat.

A Kasseika a TG Soft VirtIT Agent System részét képező Martini illesztőprogramot (Martini.sys/viragt64.sys) használja, hogy letiltsa a rendszert védő vírusirtó termékeket.

A Trend Micro szerint, amelynek elemzői először 2023 decemberében fedezték fel és vizsgálták meg a Kasseika-t, az új zsarolóvírus számos hasonlóságot mutat a BlackMatterrel. Mivel a BlackMatter forráskódja a 2021 végén történt leállítása óta nem szivárgott ki, a Kasseika-t valószínűleg a csoport korábbi tagjai vagy tapasztalt zsarolóvírus csoportok készítették.

A Kasseika támadások a célzott szervezet alkalmazottainak küldött adathalász e-maillel kezdődik. Megpróbálják ellopni a fiókjuk hitelesítő adatait, amelyeket a vállalati hálózathoz való hozzáféréshez használnak.

Ezután a Windows PsExec eszközét használják a rosszindulatú .bat fájlok futtatásához a rendszereken. A batch fájl ellenőrzi a „Martini.exe” nevű folyamat jelenlétét, és leállítja azt. Ezután letölti a „Martini.sys” illesztőprogramot a gépre. Az illesztőprogram jelenléte kulcsfontosságú a támadási láncban, mivel a Kasseika nem lép tovább, ha a „Martini” szolgáltatás létrehozása sikertelen, vagy ha a „Martini.sys” nem található a rendszerben.

A betöltött illesztőprogramban lévő hibák kihasználásával a kártevő jogosultságot szerez 991 folyamat megszüntetésére, amelyek közül sok antivírus termék, biztonsági eszköz, elemzőeszköz és rendszerszintű segédprogram.

A Kasseika végül lefuttatja a Martini.exe fájlt az AV folyamatok megszüntetésére, majd elindítja a fő zsarolóprogram bináris változatát (smartscreen_protected.exe). Ezt követően lefuttat egy „clear.bat” scriptet a támadás nyomainak eltávolítására.

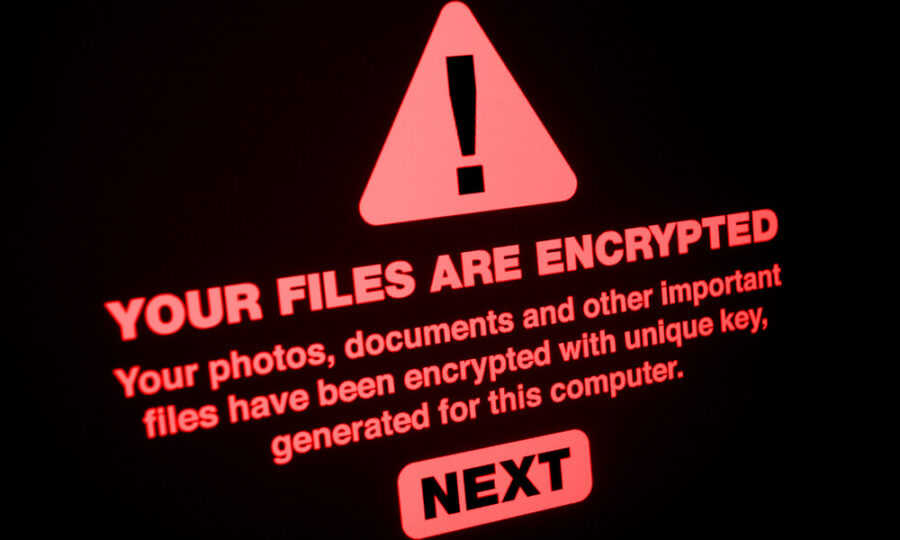

A zsarolóprogram a ChaCha20 és az RSA titkosítási algoritmusokat használja a célfájlok titkosításához, és a BlackMatterhez hasonlóan egy pseudo-random karakterláncot csatol a fájlnevekhez. Ezután minden egyes titkosított könyvtárba váltságdíjfizetési feljegyzést másol, és a számítógép háttérképét is úgy változtatja meg, hogy a támadásról szóló feljegyzés jelenjen meg rajta.

Végül a Kasseika a titkosítás után törli a rendszer eseménynaplókat, („wevutil.exe”) hogy törölje a tevékenységének nyomait, és megnehezítse a biztonsági elemzést.

A Trend Micro által látott támadásokban az áldozatoknak 72 órát adtak arra, hogy 50 bitcoint (2 000 000 dollár) befizessenek, és minden 24 órás késedelemmel további 500 000 dollárral növelik a feloldási díjat. Az áldozatoknak egy privát Telegram csoportban kellett a befizetést igazoló képernyőképet közzétenniük, hogy dekódolót kapjanak.

A Trend Micro közzétette a Kasseika-val kapcsolatos indikátorokat (IoC).