Az Ariane Systems önkiszolgáló check-in rendszereit több ezer hotelben telepítették világszerte. A gépeket arra használják, hogy a vendégek képesek legyenek saját maguk szobát foglalni és bejelentkezni a hotelbe, POS-en keresztül fizetéseket indíthassanak, számlát nyomtassanak, és RFID kártyákat szerezzenek be, amelyek a szobák kulcsaként funkcionálnak. A sérülékenység lehetővé tette, hogy egy bypass hibával a támadók hozzáférést kapjanak a vendégek személyes adataihoz, továbbá kulcsokat generálhassanak a szobákhoz.

Márciusban a Pentagrid kutatója, Martin Schobert észlelte, hogy könnyedén megkerülheti az Ariane Allegro Scenario Player kioszk verzióját a számítógépen, miközben egy ilyen hotelben szállt meg. Hozzáfért az alapul szolgáló Windows asztali géphez, amelyen minden ügyféladatot megtalált. Többszöri próbálkozásra sem sikerült választ kapnia a bejelentésére a kiszolgálótól.

Egyetlen idézőjel okozhatja a problémát

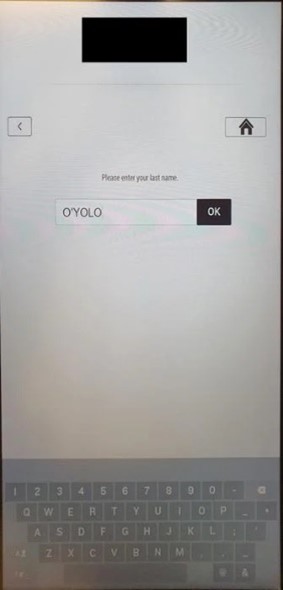

Schobert felfedezte, hogy az applikáció megfagy, amikor egy ’ idézőjelet ír a foglalásokat tartalmazó keresőmezőbe. A karakter beírása után ismét rányomott a képernyőre, aminek eredményeképpen a Windows felajánlja az applikáció bezárását, amely után hozzáférünk az asztali géphez. Ezután a kutató hozzáfért minden ott tárolt adathoz, kezdve a foglalásoktól egészen a PII-okon át a számlákig.

Egy szimpla idézőjel beírása

Egy szimpla idézőjel beírása

a keresőbe

Forrás: Pentagrid

Hatása és megoldása

Schobert többször is próbált kapcsolatba lépni a fejlesztővel miután március elején észlelte a hibát, viszont válaszul csak annyit kapott, hogy az javításra került. Jelenleg nem tudni, hogy a 3000 hotel közül melyek használják a sérülékeny, illetve melyek a patchelt verziót az Ariane rendszerekből.

Az Ariane Systems eszközeit használó szállásadó helyeknek ajánlott az önkiszolgáló check-in gépeket leválasztani a hotel többi hálózatáról és egyéb kritikus rendszerektől, továbbá utánajárni a fejlesztőnél, hogy a biztonságos verziót használják-e, ajánlja a BleepingComputer.