Több mint 46.000 interneten keresztül elérhető Grafana-példány továbbra sem rendelkezik frissített verzióval és így ezek egy kliensoldali open redirect sebezhetőségnek vannak kitéve, amely lehetővé teheti rosszindulatú bővítmények futtatását és akár a felhasználói fiókok átvételét is.

Ez a CVE-2025-4123 azonosítón nyomon követett sérülékenység a nyílt forráskódú platform több verzióját is érinti, amit rendszerint az infrastruktúra és az alkalmazásmetrikák monitorozására és vizualizálására használnak.

A sebezhetőséget a Grafana Labs 2025. május 21-én kiadott biztonsági frissítéseiben javította.

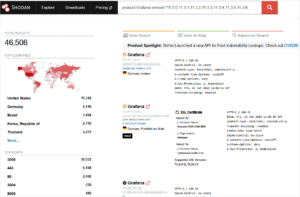

Ugyanakkor – az OX Security alkalmazásbiztonsági cég kutatói szerint – a cikk írásakor, az interneten elérhető Grafana-példányok több mint egyharmada továbbra is sebezhető maradt. A kutatók a sebezhetőségre “The Grafana Ghost” néven is hivatkoznak. Miután azonosították a támadásnak kitett verziókat, az expozíció mértékét a verziók platformon belüli eloszlásával vizsgálták. 128.864 példányt találtak az interneten, amelyek közül 46.506 még mindig sérülékeny verziót futtat, így azok továbbra is kihasználhatók.

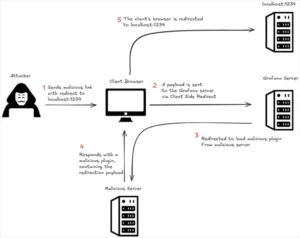

Az OX Security részletes elemezést végzett a CVE-2025-4123 sérülékenységről, mely során megállapították, hogy a támadók egy kliensoldali útkeresztezési támadást open redirect technikával kombináló támadássorozattal rávehetik az áldozatokat arra, hogy olyan URL-ekre kattintsanak, amelyek egy rosszindulatú Grafana bővítmény betöltését eredményezik a támadó által működtetett weboldalról.

A kutatók szerint a káros linkek tetszőleges JavaScript kódok futtatására használhatók az áldozatok böngészőjében.

Az exploit nem igényel magas jogosultsági szintet, és akkor is működhet, ha az anonim hozzáférés engedélyezve van.

A sérülékenység lehetővé teszi a támadók számára:

- a felhasználói munkamenetek eltérítését,

- a fiók hitelesítési adatainak módosítását,

- valamint abban az esetben, ha a Grafana Image Renderer bővítmény telepítve van, szerveroldali kéréshamisítást (server-side request forgery, röviden: SSRF) amely belső erőforrásokhoz való hozzáférést tesz lehetővé.

Bár a Grafana alapértelmezett Content Security Policy (CSP) beállításai nyújtanak némi védelmet, a támadás sikeres végrehajtását mégsem tudják teljesen meggátolni, a kliens oldali kikényszerítés korlátai miatt.

Bár a CVE-2025-4123 egyszerre több tényezőtől is függ: felhasználói interakció, aktív felhasználói munkamenet a linkre kattintás pillanatában, bővítménykezelő funkció engedélyezése (ami alapértelmezés szerint aktív), a sebezhető példányok magas száma és a hitelesítés hiánya jelentős támadási felületet eredményez.

A kockázat csökkentésének érdekében a Grafana rendszergazdáknak javasolt mielőbb frissíteni a következő biztonságos verziók valamelyikére:

10.4.18+security-01,

11.2.9+security-01,

11.3.6+security-01,

11.4.4+security-01,

11.5.4+security-01,

11.6.1+security-01 és

12.0.0+security-01.