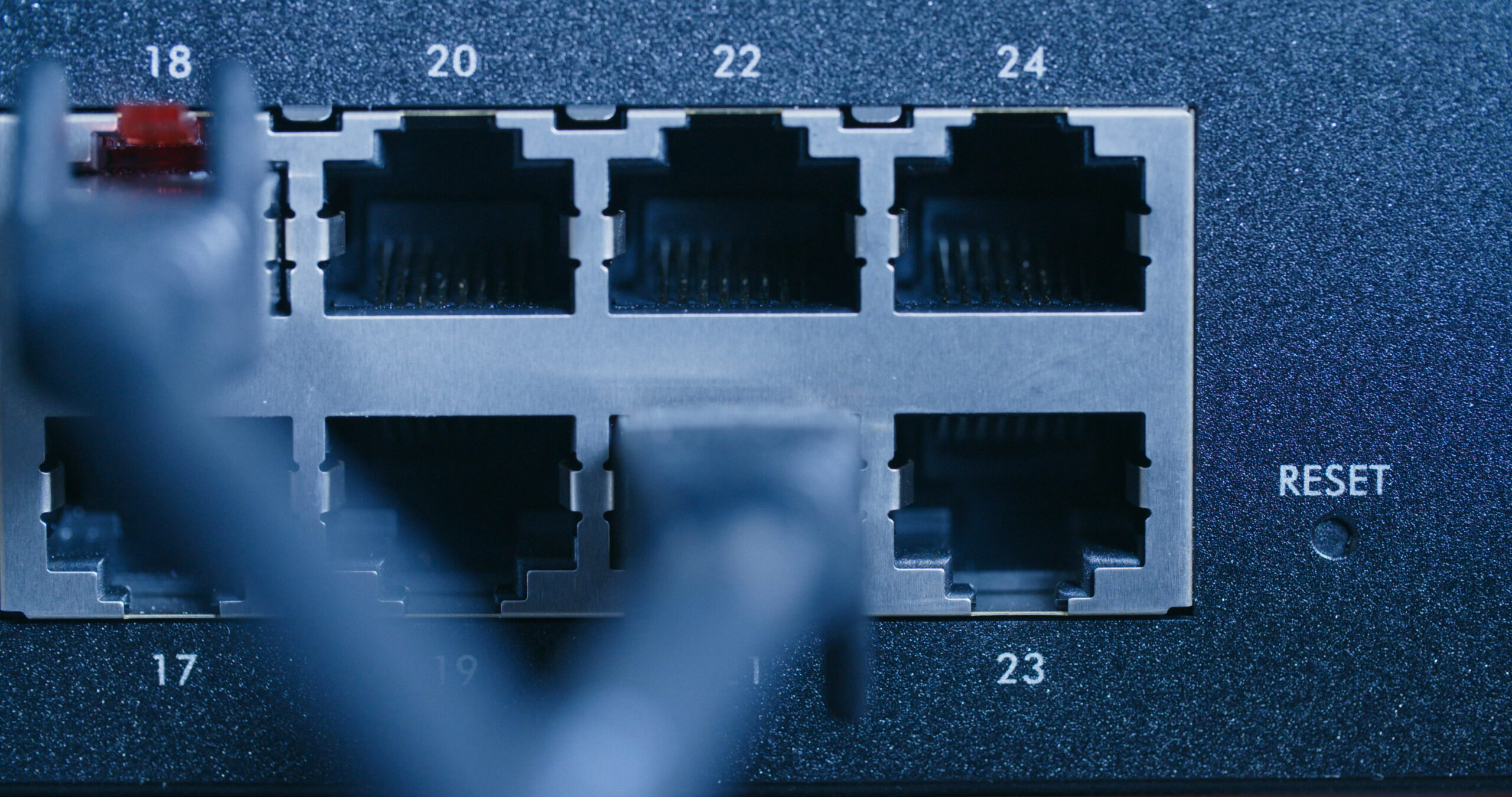

A CISA 2024. 06. 18-án kiadott egy ICS advisory-t, amelyben felhívta a szervezetek figyelmét egy magas súlyosságú sérülékenységre a RAD Data Communications egyik elavult ipari switchében. Az ilyen jelszavak kiadásával kapcsolatos sérülékenységek komoly kockázatot jelentenek az ICS és egyéb OT rendszereknek. Közleményében továbbá az ügynökség kiemelte, hogy az érintett termékeket világszerte használják a kommunikációs szektorban.

A hibát CVE-2019-6268 név alatt tartják számon, és egy nyilvánosan elérhető PoC exploitot jelent, amely egy path traversal sebezhetőséget használ a SecFlow-2 ipari környezetre tervezett routerén. 2024 március elejéig nem igazán osztottak meg információkat a hiba részleteiről, az első hírek a Packet Storm weboldalán olvashatóak: „A RAD SecFlow-2 eszközök, amelyeken 0202 hardware, 4.1.01.63 firmware és U-Boot 2010.12 van, lehetővé teszik a /.. kezdetű URI-knak a directory traversalt az /etc/ shadow olvasásával demonstrálva. Egy nem hitelesített támadó így egyéni kérelmeket készíthet, és bármelyik fájlt lehívhatja az operációs rendszerből (jelszó hashek).”

A CISA felhívta a RAD figyelmét a sérülékenységre, de utóbb kiderült, hogy a SecFlow-2 switch már túlságosan elavult, elérte az EoL állapotot, így minden ügyfelüket arra kérik, hogy frissítsék eszközparkjukat az új SecFlow-1p ipari IoT gateway-re.