A Lazarus néven elhíresült észak-koreai hackercsoport továbbra is kihasználja a CVE-2021-44228, más néven „Log4Shell” sérülékenységet, ezúttal három, korábban nem látott, DLang nyelven írt malware család telepítésére.

Az új kártevők két távoli hozzáférési trójai (RAT), a NineRAT és a DLRAT, valamint egy BottomLoader nevű letöltő.

A DLang programozási nyelv ritkán fordul elő kiberbűnözési műveletekben, így a Lazarus valószínűleg azért választotta az új kártevők fejlesztéséhez, hogy elkerülje az észlelést.

A kampány – amelyet a Cisco Talos kutatói „Operation Blacksmith”-nek neveztek el – 2023 márciusa körül indították el, és világszerte gyártó, mezőgazdasági és fizikai biztonsági vállalatokat vesz célba. A kampány figyelemre méltó változást jelent a Lazarus által alkalmazott taktikákban és eszközökben, és újabb bizonyítékul szolgál a csoport folyamatosan változó taktikáira.

Az első malware, a NineRAT, a Lazarus két újszerű RAT eszköze közül az első. Telegram API-t használ a parancs- és vezérlési (C2) kommunikációhoz, beleértve a parancsok fogadását és a fájlok kiszivárogtatását a feltört számítógépről. Tartalmaz egy droppert, amely a perzisztencia létrehozásáért és a fő bináris állományok elindításáért is felelős.

A kártevő a következő parancsokat támogatja, amelyeket a Telegramon keresztül fogad:

-

- info – Előzetes információk gyűjtése a fertőzött rendszerről

- setmtoken – Token érték beállítása

- setbtoken – Új bot token beállítása

- setinterval – A Telegram-csatornára történő rosszindulatú lekérdezések közötti időintervallum beállítása

- setsleep – Beállít egy időtartamot, amely alatt a rosszindulatú programnak aludnia/alvó üzemmódban kell lennie

- upgrade – Frissítés új verzióra

- exit – A program végrehajtásának befejezése

- uninstall – Önálló eltávolítás a végpontról

- sendfile – Fájl küldése a C2 szerverre a fertőzött végpontról

A második malware, a DLRAT egy trójai és letöltő, amelyet a Lazarus arra használhat, hogy további payload-okat juttasson be a fertőzött rendszerbe.

A DLRAT első tevékenysége az eszközön az, hogy hardcode-olt parancsokat hajt végre az előzetes rendszerinformációk, például az operációs rendszer adatai, a hálózat MAC-címe stb. összegyűjtésére, és elküldi azokat a C2-kiszolgálónak. A támadó szervere az áldozat külső IP-címével és a következő parancsok egyikével válaszol, amelyeket a rosszindulatú program helyi végrehajtásához használ:

-

- deleteme – A rosszindulatú szoftver törlése a rendszerből egy BAT-fájl segítségével

- download – Fájlok letöltése egy megadott távoli helyről

- rename – Fájlok átnevezése a fertőzött rendszeren

- iamsleep – A program meghatározott időre nyugalmi állapotba kerül

- upload – Fájlok feltöltése a C2-kiszolgálóra

- showurls – Még nincs implementálva

Végül a Cisco elemzői felfedezték a BottomLoader-t, egy olyan rosszindulatú letöltőprogramot, amely a PowerShell segítségével egy hardcode-olt URL-ről hoz le és hajt végre payload-okat, miközben a Startup könyvtár módosításával perzisztenciát is létrehoz. Ezen túlmenően lehetővé teszi, hogy a fertőzött rendszerből a C2-kiszolgálóra exportáljanak fájlokat.

A Cisco Talos által megfigyelt támadások a Log4Shell, a Log4j egy kritikus távoli kódfuttatási hibáját használják ki, amelyet körülbelül két évvel ezelőtt fedeztek fel és javítottak, de továbbra is biztonsági problémát jelent.

A célpontok a nyilvánosan elérhető VMWare Horizon szerverek, amelyek a Log4j naplózási könyvtár sebezhető verzióját használják, így a támadók távoli kódfuttatást végezhetnek.

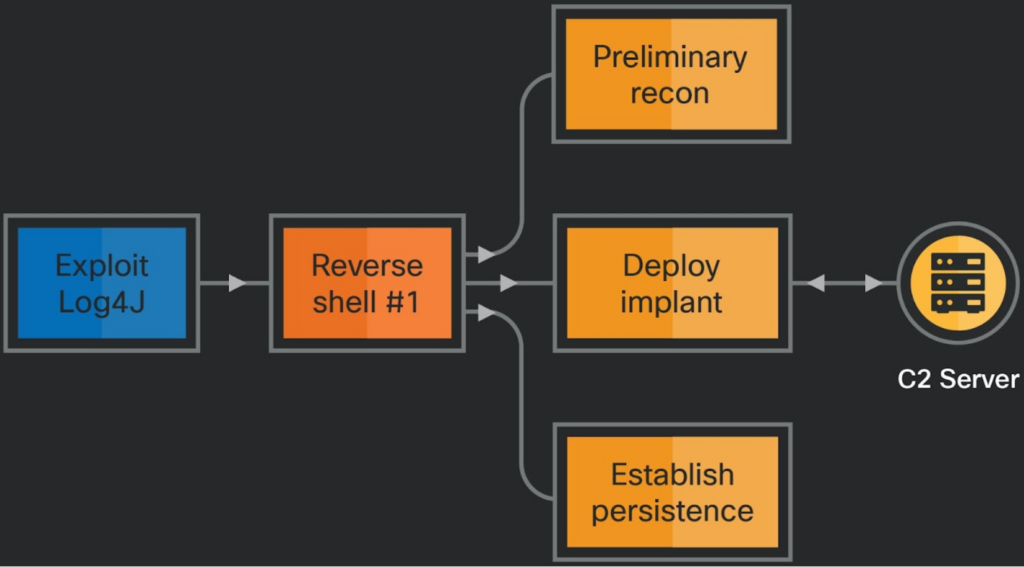

A kompromittálást követően a Lazarus egy proxy eszközt állít be a tartós hozzáféréshez a feltört szerveren, felderítő parancsokat futtat, új admin fiókokat hoz létre, és olyan hitelesítő adatokat lopó eszközöket telepít, mint a ProcDump és a MimiKatz.

1. ábra Blacksmith támadási lánc (Cisco Talos)

A Cisco szerint, hogy lehetséges, hogy a Lazarus a NineRAT által gyűjtött adatokkal táplálja az alájuk tartozó más APT (advanced persistent threat) csoportokat vagy klasztereket. Ez a feltételezés azon alapul, hogy a NineRAT egyes esetekben olyan ujjlenyomatot készít a rendszerről, amely több szereplő számára is végezhet rendszerazonosítást és adatgyűjtést.