Az iráni állam által támogatott APT34 hackercsoport, más néven OilRig, a közelmúltban új kampányokkal vette célba az Egyesült Arab Emírségek és a Perzsa-öböl kormányzati szerveit, illetve kritikus infrastruktúrájukat.

Ezekben a támadásokban az OilRig a Microsoft Exchange szerverek hitelesítő adatait egy backdoor beágyazásával lopja el, emellett a Windows CVE-2024-30088 nagy súlyosságú sebezhetőséget használja ki ahhoz, hogy növelje a jogosultságokat a kompromittált eszközökön.

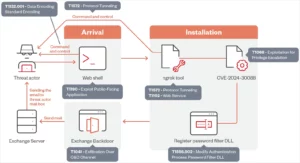

A legújabb OilRig támadási lánc

A támadások során egy sebezhető webszerver kihasználásával érik el a web shell-t, mely lehetővé teszi a támadóknak a távoli kódfuttatást és a PowerShell parancsok végrehajtását. Ezt követően az OilRig egy jelszószűrő DLL-t regisztrál, hogy a jelszómódosítások során elfogja az egyszerű szöveges hitelesítő adatokat, majd pedig letölti és telepíti az „ngrok” menedzsment eszközt.

A hackerek másik új módszere az, hogy a helyi Microsoft Exchange kiszolgálókat használják a hitelesítő adatok ellopására és bizalmas adatok kiszivárogtatására, amely a legitim email forgalom révén nehezen észlelhető.

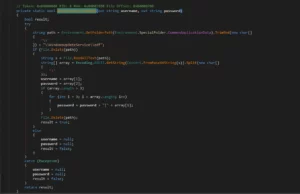

1. ábra Backdoor jelszavak ellopása az Exchange-ből forrás: Trend Micro

A támadás e szakaszának a fő célja az, hogy az ellopott jelszavak rögzítésre kerüljenek, majd pedig továbbításra kerüljenek a támadó felé. Emellett a Trend Micro azt is megfigyelte, hogy támadók legitim fiókokat használnak ellopott jelszavakkal, hogy ezeket az e-maileket kormányzati Exchange Server-eken keresztül irányítsák.

2. ábra Az OilRig legújabb támadólánca forrás: Trend Micro

A CVE-2024-30088 néven futó sebezhetőséget a Microsoft 2024 júniusban javította, de még nem szerepel a korábban kihasznált sérülékenységek között a CISA KEV katalógusában.

Ez nem az első alkalom, hogy az OilRig Microsoft Exchange szervereket használ a támadásoknál. Csaknem egy éve a Symantec arról számolt be, hogy az APT34 PowerExchange néven PowerShell backdoor-t telepített azokra a helyi Exchange kiszolgálókra, amelyek képesek e-mailben parancsokat fogadni és végrehajtani.