A GTSC nevű vietnámi kiberbiztonsági cég két nulladik napi hibát azonosított Micrososft Exchange levelezőszerverekben, amelyeket fenyegetési szereplők támadások során aktívan ki is használnak. A hibákhoz a gyártó még nem adott ki biztonsági frissítést, Exchange adminok számára javasolt a leírásban található megkerülő megoldások alkalmazása. (Frissítve CVE azonosítókkal: 2022.09.30. 11:46)

Mit tudni a sebezhetőségekről?

A GTSC szerint a hibák sikeres kihasználása alkalmas arra, hogy a támadó távolról kódot futtasson a sebezhető rendszeren, káros programokat, például webshelleket telepítsen, amelynek segítségével fenntarthatja hozzáférését a fertőzött szerverhez. A sebezhetőségek kihasználásához alkalmazott kérések formátuma nagyon hasonló a tavalyi Proxyshell sérülékenység[1] kihasználásához, erről a cég elemzésében[2] bővebb technikai információ is található.

A két biztonsági hibához ZDI azonosítók[3] (ZDI-CAN-18333 és ZDI-CAN-18802 mellett már CVE szám is tartozik a gyártói közlemény[4] szerint. A CVE-2022-41040 egy SSRF (Server-Side Request Forgery) sebezhetőség, míg a CVE-2022-41082 teszi lehetővé a távoli kódfuttatást (RCE).

A sérülékenységebn érintett verziók: Exchange Server 2013, 2016, 2019.

A GTSC által azonosított támadásokról

A GTSC jelentésében arról számol be, hogy a támadók a China Chopper[5] nevű webshellt alkalmazták az azonosított támadások során. A kínai fenyegetési szereplőkhöz köthető káros kódot a támadók az Antsword nevű nyílt forráskódú, platformközi weboldal adminisztrációs eszközzel irányították.

A sebezhetőségek leginkább azon vállalatokat fenyegetik, amelyek Exchange levelező szerverükhöz a nyílt Internet irányából hozzáférést engednek Outlook Web Appon keresztül, VPN nélkül.

Átmeneti mitigációs lehetőség

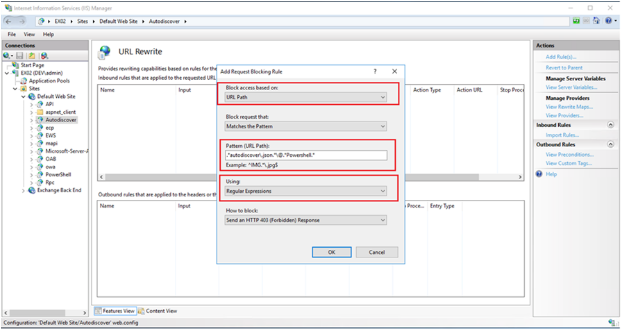

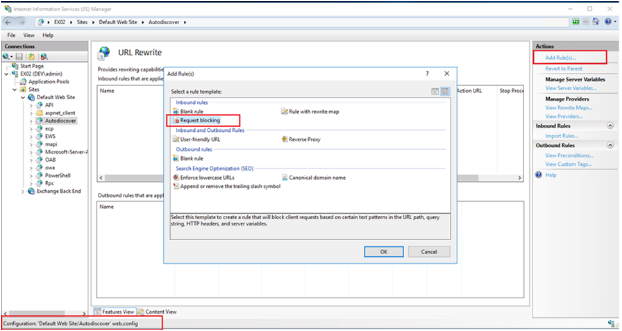

A GTSC azt javasolja Exchange adminok számára, hogy a biztonsági frissítés megjelenéséig IIS szerverek URL Rewrite Module-ja [6] segítségével (Elérési útja: FrontEnd >Autodiscover > URL Rewrite > Request Blockin) készítsenek blokkoló szabályokat az alábbi indikátoroknak megfelelően:

- sztring hozzáadása: “.*autodiscover\.json.*\@.*Powershell.*” az URL elérési úthoz

- Condition input: Choose {REQUEST_URI}

A lehetséges kompromittálódás ellenőrzése

Adminok a GTSC avaslata alapján az alábbi powershell parancs segítségvel ellenőrizhetik, hogy szerverük kezelt-e a sérülékenység kihasználására utaló kéréseket:

| Get-ChildItem -Recurse -Path <Path_IIS_Logs> -Filter “*.log” | Select-String -Pattern ‘powershell.*autodiscover\.json.*\@.*200 |

A GTSC által közzétett, támadásra utalóindikátorok (IoC):

| Webshell:

File Name: pxh4HG1v.ashx Hash (SHA256): c838e77afe750d713e67ffeb4ec1b82ee9066cbe21f11181fd34429f70831ec1 Path: C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\pxh4HG1v.ashx File Name: RedirSuiteServiceProxy.aspx Hash (SHA256): 65a002fe655dc1751add167cf00adf284c080ab2e97cd386881518d3a31d27f5 Path: C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\RedirSuiteServiceProxy.aspx File Name: RedirSuiteServiceProxy.aspx Hash (SHA256): b5038f1912e7253c7747d2f0fa5310ee8319288f818392298fd92009926268ca Path: C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\RedirSuiteServiceProxy.aspx File Name: Xml.ashx Hash (SHA256): c838e77afe750d713e67ffeb4ec1b82ee9066cbe21f11181fd34429f70831ec1 Path: Xml.ashx Filename: errorEE.aspx SHA256: be07bd9310d7a487ca2f49bcdaafb9513c0c8f99921fdf79a05eaba25b52d257 Path: C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\errorEE.aspx DLL: File name: Dll.dll SHA256: 074eb0e75bb2d8f59f1fd571a8c5b76f9c899834893da6f7591b68531f2b5d82 45c8233236a69a081ee390d4faa253177180b2bd45d8ed08369e07429ffbe0a9 9ceca98c2b24ee30d64184d9d2470f6f2509ed914dafb87604123057a14c57c0 29b75f0db3006440651c6342dc3c0672210cfb339141c75e12f6c84d990931c3 c8c907a67955bcdf07dd11d35f2a23498fb5ffe5c6b5d7f36870cf07da47bff2 File name: 180000000.dll (Dump từ tiến trình Svchost.exe) SHA256: 76a2f2644cb372f540e179ca2baa110b71de3370bb560aca65dcddbd7da3701e IP: 125[.]212[.]220[.]48 5[.]180[.]61[.]17 47[.]242[.]39[.]92 61[.]244[.]94[.]85 86[.]48[.]6[.]69 86[.]48[.]12[.]64 94[.]140[.]8[.]48 94[.]140[.]8[.]113 103[.]9[.]76[.]208 103[.]9[.]76[.]211 104[.]244[.]79[.]6 112[.]118[.]48[.]186 122[.]155[.]174[.]188 125[.]212[.]241[.]134 185[.]220[.]101[.]182 194[.]150[.]167[.]88 212[.]119[.]34[.]11 URL: hxxp://206[.]188[.]196[.]77:8080/themes.aspx C2: 137[.]184[.]67[.]33 |

Hivatkozások:

[1] ProxyShell sérülékenység https://nki.gov.hu/it-biztonsag/hirek/proxyshell-serulekenysegekrol-adott-ki-riasztast-a-cisa/ [2] A GTSC blogbejegyzése a sérülékenységekről https://gteltsc.vn/blog/warning-new-attack-campaign-utilized-a-new-0day-rce-vulnerability-on-microsoft-exchange-server-12715.html [3] Zero Day Initiative https://www.zerodayinitiative.com/advisories/upcoming/ [4] CISA riasztás a China Chopper malware-elemzésről https://www.cisa.gov/uscert/ncas/analysis-reports/ar21-102a [5] Bővebb információ az URL Rewrite modulról https://learn.microsoft.com/en-us/iis/extensions/url-rewrite-module/using-the-url-rewrite-module [6] A sebezhetőségekkel kapcsolatban kiadott Microsoft közlemény: https://msrc-blog.microsoft.com/2022/09/29/customer-guidance-for-reported-zero-day-vulnerabilities-in-microsoft-exchange-server/