A káros fájlok célba juttatásának egyik kedvelt formája, amikor a kiberbűnözők egy fertőzött állományt csatolnak valamilyen figyelemfelkető e-mail üzenetbe. Erre a célra a hackerek az elmúlt évek tapasztalatai alapján a legtöbbször Microsoft Office, és azon belül is különösen MS Excel állományokat használtak, egyszerűen azért, mert ezeket könnyen lehetett „egykattintásos” fegyverré alakítani a beágyazható VBA makró parancsok miatt. Mindez egészen addig tartott, amíg a tech óriás némi huza-vona után tavaly el nem kezdte automatikusan blokkolni a makrókat a külső forrásból érkező fájlok esetében, ezzel kevésbé téve azt vonzóvá a fenyegetési szereplők számára.

A kiberbűnözői ipar azonban nem véletlenül hírhedt a rugalmasságáról, rövidesen elszaporodtak az ISO lemezképfájlokba (.iso) és ZIP (tömörített, pl: 7-Zip) állományokba csempészett vírusos kampányok. Kiderült ugyanis, hogy a Windows egy sebezhetőség következtében nem jeleníti meg a külső forrásból származó fájloknál szokványos figyelmeztető üzenetet (mark-of-the web), ezért a hackerek számára érdemes lett ilyen fájlokat használni. Miután a Microsoft tavaly novemberben kijavította a hibát, a kiberbűnözők ismét váltottak.

A Trustwave jelzése szerint 2022 decembere óta a hackerek egyre gyakrabban használnak káros tartalmú “.one kiterjesztésű” Microsoft OneNote fájlokat. (A OneNote digitális jegyzetelésre szolgáló Microsoftos irodai alkalmazás).

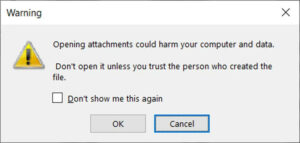

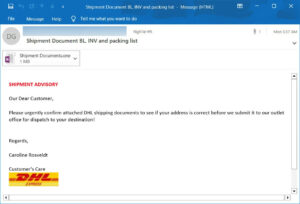

Mivel a OneNote fájlok esetében nem lehet közvetlenül beágyazni a VBS makró parancsokat, az ilyen típusú káros fájloknál előbb egy OneNote munkafüzet nyílik meg, dupla kattintás után pedig egy újabb, több fájlt tartalmazó nézet. Ha a felhasználó erre is rákattint, egy figyelmeztető üzenet után fut le a vírusos szkript. Habár ilyenkor elvileg megjelenik egy figyelmeztető üzenet, hogy biztosan szeretnénk-e futtani a fájlt, sajnos ezt sokan figyelmen kívül hagyják.

A vizsgált esetek során ezek legtöbbször valamilyen RAT (remote access trojan), vagyis a célpont eszközéhez távoli hozzáférést nyújtó trójai programok töltődtek le az áldozat eszközére, például Formbook, AsyncRAT, XWorm vagy Quasar RAT.

Ezek veszélyes programok, a támadó segítségükkel ellophatja az áldozat böngészőbe mentett jelszavait, illetve a gépen tárolt fájlokat, egyes típusok pedig a webkamerát is képesek bekapcsolni, és azzal akár felvételt is készíteni az áldozatról.

Az ilyen támadások ellen a legjobb védelem mi magunk vagyunk, ne kattintsunk reflexből a csatolmányokra! Ha gyanús e-mail érkezik a munkahelyi e-mail címre és bizonytalanok vagyunk, nyugodtan kérjük ki az informatika ─ de legalábbis a közvetlen munkatársak ─ véleményét a fájl biztonságára vonatkozóan! Ha pedig még a lentihez hasonló figyelmeztető üzenet (“biztosan szeretnénk futtatni a fájlt?”) is megjelenik, semmiképp ne kattintsunk az OK-ra!