A Microsoft egy új biztonsági funkcióval egészítette ki a Windows 11-et, amellyel a rendszergazdák blokkolhatják az NTLM-et az SMB-n keresztül a pass-the-hash, NTLM relay vagy jelszófeltörő támadások megakadályozása érdekében. Ez módosítja a hagyományos megközelítést, ahol a Kerberos és az NTLM hitelesítés a célkiszolgálókkal a Windows SPNEGO segítségével működött.

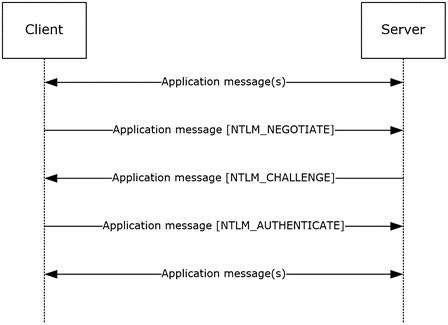

Amikor egy SMB szerverhez való csatlakozás megtörténik, a Windows NTLM-mel kommunikál a távoli számítógéppel, amely tartalmazza a bejelentkezett felhasználó hashelt jelszavát. Ezt a megosztást fogadó kiszolgáló rögzítheti.

Ezekből a hashekből visszafejthetők az eredeti jelszavak, és felhasználhatók az NTLM Relay és pass-the-hash típusú támadásokra.

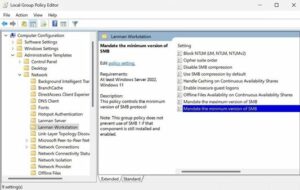

Az új funkció lehetővé teszi a rendszergazda számára, hogy blokkolja a kimenő NTLM-et az SMB-n keresztül, megakadályozva, hogy a felhasználó hashelt jelszava elküldésre kerüljön egy távoli kiszolgálónak, hatékonyan megelőzve az ilyen típusú támadásokat és kiküszöböli annak a szükségességét, hogy az NTLM-et teljesen megszüntessék az operációs rendszeren belül.

“Egy későbbi Windows Insider kiadás lehetővé teszi majd a rendszergazdák számára, hogy engedélyezési listával szabályozzák az SMB NTLM blokkolását bizonyos kiszolgálók felé” ─ tette hozzá Ned Pyle, a Windows Server mérnöki csoportjának vezető programmenedzsere.

Egy másik funkció, amely bevezetésre került, az SMB dialektuskezelés, amely lehetővé teszi a rendszergazdák számára, hogy a korábbi, nem biztonságos Windows eszközök csatlakozását megakadályozzák a régebbi SMB protokollok használatának kikapcsolásával a szervezeten belül.

A Windows 11 Insider Preview Build 25381 Canary Channel kiadásával előírásra került az SMB biztonsági aláírás minden kapcsolathoz, hogy védekezzen az NTLM relay támadások ellen. Ezekben a támadásokban a fenyegetési aktorok arra kényszerítik a hálózati eszközöket, hogy az általuk irányított kiszolgálóknál hitelesítsék magukat, hogy a Windows tartomány felett teljes irányítást szerezzenek. Az SMB aláírás egy biztonsági mechanizmus, amely döntő szerepet játszik a rosszindulatú hitelesítési kérelmek meghiúsításában azáltal, hogy az egyes üzenetekhez csatolt beágyazott aláírások és hash-ek segítségével ellenőrzi a feladó és a címzett személyazonosságát.

A Windows 98-tól kezdve áll rendelkezésre, és a Windows 11-ben és a Windows Server 2022-ben frissítették, hogy az adattitkosítás sebességének jelentős felgyorsításával javítsa a védelmet és a teljesítményt.

2022 áprilisában a Microsoft jelentős lépést tett, amikor bejelentette a három évtizedes SMB1 fájlmegosztási protokoll Windowsban történő letiltásának utolsó fázisát a Windows 11 Home Insiderek számára. Ezt követően a vállalat öt hónappal később a brute force támadások elleni fokozott védelmi intézkedéseket mutatott be, bevezetve egy SMB hitelesítési korlátot, amelynek célja a sikertelen bejövő NTLM hitelesítési kísérletek figyelése és letiltása.