A Void Banshee nevű APT csoport aktívan kihasználta támadásokhoz a CVE-2024-43461 kódon nyomon követhető Windows MSHTML spoofing sebezhetőséget.

A sebezhetőség amikor a 2024. szeptemberi Patch kedd keretén belül nyilvánosságra került, még nem volt kihasználtként megjelölve, azonban szeptember 13-án kiderült, hogy a hiba már aktívan kihasználásra került a nyilvánosságra hozatala előtt. A Void Banshee Észak-Amerikában, Európában és Délkelet-Ázsiában tevékenykedő szervezeteket céloz meg adatlopás és pénzügyi haszonszerzés céljából. Ebben az esetben sem volt másképp, a sebezhetőséget információlopó malware telepítésére használták.

A sérülékenység a korábban publikált Void Banshee támadások során az attack-chain része volt, amikor URL fájlok kerültek felhasználásra az MSHTML protokollkezelő „megtévesztésére”, hogy a letiltott internet exploreren kód váljon futtathatóvá. Ezáltal az APT csoport installálni tudta az Atlantida malwaret. A támadás során a sikeres fertőzéshez a célpontnak meg kellett nyitnia egy HTA fájlt, ami látszólag PDF kiterjesztésű volt. Ebben játszott szerepet a CVE-2024-43461.

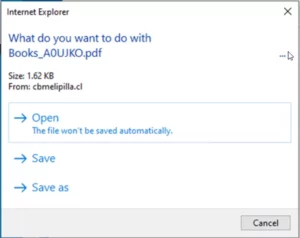

A támadók egy CWE-451 feltételt (azaz a felhasználói felület nem megfelelően jelez kritikus információkat) teremtettek azzal, hogy a fájl nevébe a hamis .pdf kiterjesztés után 26 darab kódolt Braille szóközt (%E2%A0%80) illesztettek be, amit végül a valós .hta kiterjesztés követett, a következőképpen:

„Books_A0UJKO.pdf%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80.hta”

Amikor dupla kattintás után a Windows megnyitja ezt a fájlt, a braille szóközök kitolják a UI-ból a valós kiterjesztést, és ezt csupán a ’…’ string jelzi. Ez megtéveszti a felhasználót, aki azt feltételezi, hogy egy PDF fájlt készül megnyitni.

A trükköt csak a ‘…’ string jelzi, megtévesztve ezzel a felhasználót a fájl valós kiterjesztéséről.

Forrás: Trend Micro

A sérülékenységet azóta javították – bár nem hibátlanul. A biztonsági frissítés telepítése után a ’…’ string helyén már a valós kiterjesztés jelenik meg, azonban csak a sok láthatatlan szóközt követően, így a fájl igazi kiterjesztése még mindig megtévesztő marad.