Az Egyesült Államok Kiberbiztonsági és Infrastruktúra-biztonsági Ügynöksége (CISA) a szervezetek hatékonyabb tájékoztatása érdekében megjelöli a zsarolóvírus támadások során kihasznált sebezhetőségeket és a hibás konfigurációkat.

A CISA márciusban elindított Ransomware Vulnerability Warning Pilot (RVWP) programja részeként az ügynökség két új forrást adott ki, amelyek segítenek a szervezeteknek azonosítani és kiküszöbölni azokat a biztonsági hibákat és sérülékenységeket, amelyeket a ransomware csoportok kihasználhatnak. Az RVWP-n keresztül a CISA meghatározza azokat a sebezhetőségeket, amelyek az ismert ransomware támadásokhoz kapcsolódtak, és figyelmezteti a létfontosságú infrastruktúrákat, mielőtt egy ransomware incidens bekövetkezne.

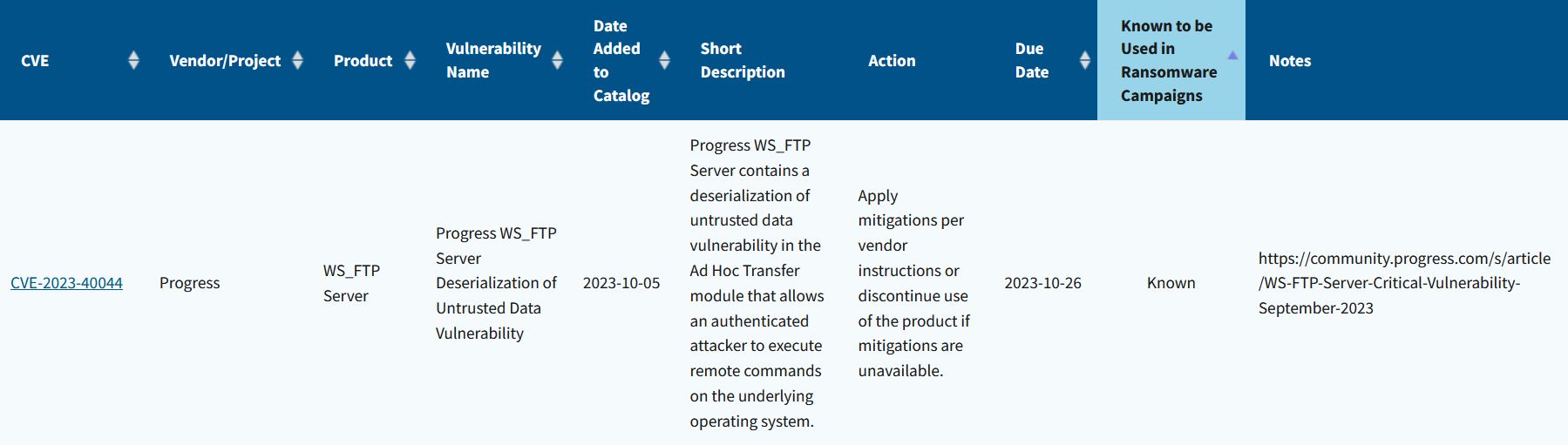

Az első ilyen forrás egy új oszlop a Known Exploited Vulnerabilities katalógusban, amely megjelöli azokat a hibákat, amelyek korábbi ransomware kampányokhoz kapcsolódtak. A katalógus több, mint 1000 olyan sebezhetőséget sorol fel, amelyekre vonatkozóan a CISA bizonyítékokkal rendelkezik a ransomware támadásokban való kihasználásukra.

A másik új forrás egy táblázat a StopRansomware projekt weboldalán, amely információkat tartalmaz azokról a hibás konfigurációkról és gyengeségekről, amelyeket a ransomware csoportok támadásaik során célba vettek. A táblázat információkat tartalmaz a szervezetek számára a Cyber Performance Goal (CPG) intézkedéseiről is.

Az RVWP eddig több mint 800 sebezhető rendszert azonosított az energetikai, oktatási létesítmények, egészségügyi és közegészségügyi, valamint vízügyi ágazatok szervezeteinek hálózatain belül. Sok szervezet azonban nem is tud arról, hogy a ransomware csoportok által kihasznált sebezhetőség jelen van a hálózatán.

A CISA javaslata minden szervezetnek, hogy tegyen azonnali lépéseket a ransomware támadás kockázatának csökkentése érdekében a rendelkezésre álló adatok áttekintésével.