Egy proof-of-concept exploit kódot tettek közzé a VMware Aria Operations for Networks elemző eszközében (korábbi nevén vRealize Network Insight) található kritikus SSH hitelesítési bypass sebezhetőségre.

A PoC exploit egy biztonsági sebezhetőség létezésének, valós kihasználhatóságának tételes bizonyítása, demonstrálása, amit általában biztonsági kutatók készítenek és tesznek elérhetővé. A publikálásának célja nem a károkozás (bárki készíthet és publikálhat exploitot), hanem a gyártók, kiberbiztonsági szakemberek és az érintett szoftvert vagy hardvert használó rendszerüzemeltetők tájékoztatása és a sebezhetőségét megszüntető hibajavítás elkészítésének támogatása.

A PoC exploitok megítélése a kiberbiztonsági közösségen belül ellentmondásos, ugyanis egy-egy ilyen leírás nyilvánosságra kerülése után a kiberbűnözők a közzétett információkat károkozásra is felhasználhatják.

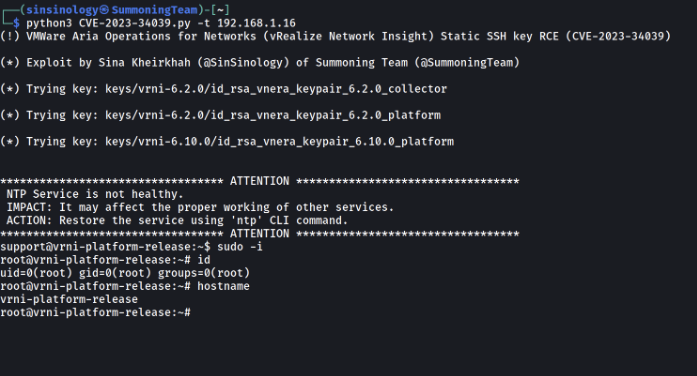

A hibát (CVE-2023-34039) a ProjectDiscovery Research biztonsági elemzői találták és a VMware 6.11-es verzió kiadásával javították ki.

Sikeres kihasználása lehetővé teszi a távoli támadók számára, hogy megkerüljék az SSH hitelesítést és hozzáférjenek az eszköz parancssori felületéhez alacsony komplexitású támadások során, amelyek nem igényelnek felhasználói beavatkozást, mivel a vállalat leírása szerint “hiányzik az egyedi kriptográfiai kulcsgenerálás”.

A mitigáció érdekében a VMware javasolja az Aria Operations for Networks 6.2/6.3/6.4/6.5.1/6.6/6.6/6.7/6.8/6.9/6.10 verziójú biztonsági javítások alkalmazását, amelyek itt érhetők el.

Kheirkhah, a PoC exploit fejlesztője szerint a probléma gyökere a hardcode-olt SSH kulcsok, amelyek azután maradtak meg, hogy a VMware nem generálta újra az engedélyezett SSH kulcsokat.

A VMware ezen a héten egy fájlírási sebezhetőséget is befoltozott (CVE-2023-20890), amely lehetővé teszi a támadók számára, hogy távoli kódfuttatást érjenek el, miután admin hozzáférést szereztek a célzott eszközhöz (a CVE-2023-34039 PoC segítségével a sikeres támadások után root jogosultságokat szerezhetnek).

Júliusban a VMware figyelmeztette az ügyfeleket, hogy az interneten exploit kódot tettek közzé a VMware Aria Operations for Logs elemző eszközben lévő, áprilisban javított kritikus RCE hibára (CVE-2023-20864).

Egy hónappal korábban a vállalat egy másik figyelmeztetést adott ki egy Network Insight kritikus hiba (CVE-2023-20887) aktív kihasználásával kapcsolatban, amely távoli parancsfuttatási támadásokhoz vezethet.

A CISA utasította az amerikai szövetségi ügynökségeket, hogy július 13-ig foltozzák be rendszereiket a CVE-2023-20887 ellen. Ennek fényében az adminok számára erősen ajánlott, hogy az Aria Operations for Networks készülékeiket a lehető leghamarabb frissítsék a legújabb verzióra a potenciális bejövő támadások elleni megelőző intézkedésként.