A BianLian-hez és Rhysida-hoz hasonló zsarolóvírus bandák egyre gyakrabban használják a Microsoft Azure Storage Explorer és AzCopy eszközét arra, hogy adatokat lopjanak el a feltört hálózatokból és azokat az Azure Blob-ban tárolják.

A Storage Explorer a Microsoft Azure GUI menedzsment eszköze, míg az AzCopy egy command-line eszköz, amely megkönnyíti a nagy mennyiségű adatátvitelt az Azure Storage használata során.

A modePUSH kiberbiztonsággal foglalkozó cég által megfigyelt támadások során a támadók az ellopott adatokat a felhőben, az Azure Blob-ban tárolják, majd később átrakják őket a saját tárhelyükre.

De miért pont az Azure?

Az adatátviteli kísérletek nagyobb valószínűséggel mennek át rajta észrevétlenül, mivel az Azure egy olyan megbízható szolgáltatás, amelyet gyakran használnak a vállalatok, ezáltal csekély a valószínűsége, hogy a vállalati tűzfalak és biztonsági eszközök blokkolják. Emellett lehetővé teszi a nagy mennyiségű strukturálatlan adatkezelést, ami rendkívül előnyös, ha a támadók a lehető legrövidebb idő alatt nagyszámú fájlt próbálnak meg kiszivárogtatni.

A ransomware exfiltration észlelése

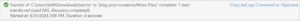

A kutatók úgy vélik, hogy a támadók engedélyezték az alapértelmezett “Info” szintű naplózást a Storage Explorer és az AzCopy használata során, amely naplófájlt hoz létre a %USERPROFILE%\[.]azcopy címen. Ez olyan információkat tartalmaz a fájlműveletekről, amellyel gyorsan meghatározható, hogy milyen adatokat loptak el (UPLOADSIKERES) és potenciálisan milyen egyéb hasznos adatokat töltöttek le (DOWNLOADSUCCESSFUL).

A védelmi intézkedések közé tartozik az AzCopy végrehajtásának monitorozása, a kimenő hálózati forgalom figyelése az Azure Blob Storage végpontokon “[.]blob[.]core[.]windows[.]net” vagy Azure IP tartományban, valamint riasztások beállítása riasztások beállítása a szokatlan mintákra, a fájlmásolás vagy a kritikus szervereken való hozzáférés során.

Az Azure használatánál érdemes bejelölni a “Logout on Exit” opciót, hogy az alkalmazásból való kilépés során automatikusan kijelentkezzen a felhasználó. Ezzel megakadályozható, hogy a támadók az aktív munkamenetet fájllopásra használják.