A Zscaler felhőbiztonsági cég jelentése alapján 2024 június és 2025 május között több száz rosszindulatú Android-alkalmazást töltöttek le a Google Play-ről, összesen több mint 40 millió alkalommal. Ugyanebben az időszakban a vállalat 67%-os éves növekedést figyelt meg a mobileszközöket célzó kártevők számában, a kémprogramok és a banki trójaiak különösen jelentős kockázatot jelentettek.

A telemetriai adatok szerint a támadók a hagyományos kártyacsalásokról egyre inkább a mobilfizetések kihasználására állnak át, például adathalászattal (phishing), SMS-es adathalászattal (smishing), SIM-cserével (SIM-swapping) és különféle fizetési csalások alkalmazásával. A social engineering alapú támadások térnyerése részben a továbbfejlesztett fizetési biztonsági szabványok (chip-and-PIN) és a mobilfizetések széles körű elterjedésének következménye.

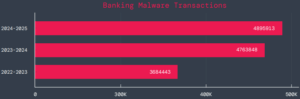

A vállalat szerint a banki rosszindulatú programokhoz köthető események száma jelentősen nőtt az elmúlt három évben, és 2025-ben elérte a 4,89 millió tranzakciót (1. ábra). Ugyanakkor a növekedési ütem a vizsgált időszakban mindössze 3% volt, szemben az előző évi 29%-kal.

Egy figyelemre méltó tendencia a reklámprogramok (adware) térnyerése, amely jelenleg az összes észlelés közel 69%-át teszi ki, vagyis majdnem a dupláját a tavalyi aránynak. A Joker információlopó, amely tavaly 38%-kal az élen állt, most 23%-kal a második helyre szorult vissza.

A kémprogramok (spyware) száma is jelentősen nőtt, éves szinten 220%-os emelkedést mértek, amelynek fő hajtóerői a megfigyelésre, zsarolásra és személyazonosság-lopásra használt SpyNote, SpyLoan és BadBazaar családok voltak.

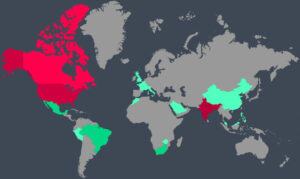

Földrajzi eloszlás szerint India, az Egyesült Államok és Kanada kapta az összes támadás 55%-át (2. ábra). A Zscaler Olaszország és Izrael esetében is jelentős kiugrásokat figyelt meg, 800% és 4000% közötti éves növekedéssel.

Kiemelt rosszindulatú programok

A Zscaler éves jelentése három kártevőcsaládot emel ki, amelyek jelentős hatással voltak az Android-felhasználókra:

- Az Anatsa, egy banki trójai, amely időnként teljesítmény-/segédprogram-alkalmazásokon keresztül is bejut a Google Play áruházba, és minden alkalommal több százezer letöltést ér el. A 2020-as felfedezése óta folyamatosan fejlődik; legújabb variánsa több mint 831 pénzügyi szervezetet és kriptovaluta-platformot céloz, valamint új régiókban például Németországban és Dél-Koreában is aktív.

- Az Android Void (Vo1d) egy backdoor kártevő, amely az Android TV-készülékeket célozza, és legalább 1,6 millió, elavult Android Open Source Project (AOSP) verziót futtató eszközt fertőzött meg, elsősorban Indiában és Brazíliában.

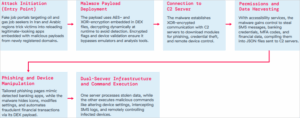

- Az Xnotice egy új Android RAT (távoli hozzáférésű trójai), amely az olaj- és gáziparban dolgozó álláskeresőket célozza, különösen Iránban és az arab nyelvű régiókban. Az alkalmazás álláspályázati vagy vizsgaregisztrációs eszköznek álcázva, hamis foglalkoztatási portálokon keresztül terjed. Rétegezett módon célozza a banki hitelesítő adatokat, a többtényezős hitelesítési (MFA) kódokat és az SMS-üzeneteket, továbbá képernyőképek készítésére is képes (3. ábra).

Védekezési javaslatok

Az Androidon terjedő kártevőkkel szembeni védekezés érdekében, még a Google Playről származó appok esetén is, a felhasználóknak javasolt:

- a biztonsági frissítések rendszeres telepítése és csak megbízható kiadók alkalmazásainak használata,

- az akadálymentesítési (Accessibility Service) engedélyek megtagadása/letiltása,

- a nem létfontosságú alkalmazások kerülése,

- a Google Play Protect rendszeres futtatása/ellenőrzése.

A Zscaler jelentése IoT-eszközökkel kapcsolatos trendeket is tartalmaz: a támadások leggyakoribb célpontjai idén a routerek voltak. A támadók parancsbefecskendezési sebezhetőségeket kihasználva routereket kapcsoltak botnetekhez, illetve proxyként használták őket kártevők terjesztéséhez. A legtöbb IoT-támadás az Egyesült Államokban történt, újonnan erősödő gócpontok Hongkong, Németország, India és Kína, ami a célpontok földrajzi elhelyezkedésének szélesedésére utal.

Szervezeti szinten a kiberbiztonsági cég a zero trust megközelítés alkalmazását javasolja a kritikus hálózati szegmensekben, valamint az IoT- és mobil gatewayek megerősítését anomáliafigyeléssel és firmware-szintű védelemmel. Emellett a mobil végpontvédelemnek ki kell terjednie a SIM-szintű forgalom anomália-ellenőrzésére, az adathalászat elleni védelemre és szigorú alkalmazás-vezérlési (application control) szabályokra.