Az IKEA alkalmazottak közötti belső kommunikációt nehezíti az áruházláncot érintő, és jelenleg is folyamatban lévő kibertámadás, amelynek során a támadók egy egyszerű, de rendkívül veszélyes adathalász technikát alkalmaznak. A támadók a közelmúltban a ProxyShell és ProxyLogin sérülékenységek kihasználásával sikeresen feltörtek IKEA-s belső Exchange levelezőszervereket, és a belső hálózaton küldött, valódi e-mailek felhasználásával káros hivatkozást tartalmazó üzeneteket terjesztenek a dolgozók között. A technika (reply-chain, magyarul válaszlánc támadás) lényege, hogy a támadó egy kompromittált e-mail fiókról, egy valódi e-mailre válaszul küld káros tartalmat a célszemélynek.

A módszer azért kiemelten veszélyes, mivel az áldozat egy folyamatban lévő levelezés részeként kevésbé számít káros tartalomra. Tovább ront a helyzeten, hogy amíg az e-mail szűrők képesek azonosítani és karanténba helyezni néhány ilyen rosszindulatú e-mailt, az alkalmazottak nagyobb valószínűséggel állítják vissza azokat, azt gondolva, hogy az e-mail tévedésből került karanténba.

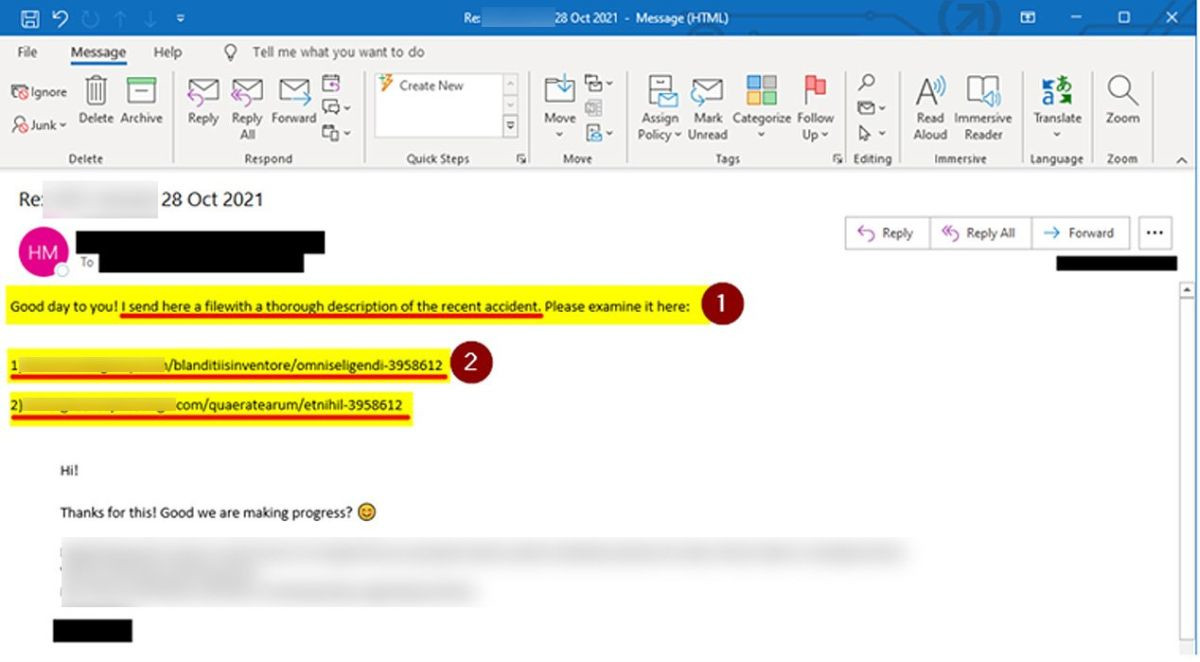

A BleepingComputer információi szerint az IKEA IT csapat arra kérte az alkalmazottakat, hogy fokozott óvatossággal levelezzenek, lehetőség szerint ne nyissák meg az e-maileket, és különösen az e-mailekben szereplő hivatkozásokat vagy csatolmányokat, függetlenül attól, hogy kitől érkezett az e-mail. A figyelmeztetés arra is kitér, hogy a rosszindulatú e-mailek az IKEA különböző leányvállalataitól és üzleti partnereitől érkezhetnek, és ezekben egy hét számjeggyel végződő hivatkozás található.

A BleepingComputer további vizsgálata szerint az e-mailekben szereplő hivatkozás egy olyan weboldalra irányítja át az IKEA dolgozókat, ahol egy „charts.zip” fájl kerül letöltésre a gépükre, ami egy rosszindulatú makrókkal ellátott Excel dokumentumot tartalmaz. Megnyitása esetén további káros – „besta.ocx”, „bestb.ocx” és „bestc.ocx” nevű – fájlok töltődnek le egy távoli webhelyről, és mentődnek a C:\Datop könyvtárba. Ezek valójában átnvezett DLL fájlok, amelyek a regsvr32.exe parancs segítségével telepítik a végső payload-ot az eszközre.

Ezt a módszert például a Qbot trójai és egyes VirusTotal minták alapján az Emotet terjesztéséhez használják.

Az IKEA kiemelt biztonsági incidensként kezeli az ügyet, hiszen mindez további sokkal súlyosabb, például zsarolóvírus támadáshoz is vezethet.