Hackerek több ezer vállalkozás IT rendszeréhez férhettek hozzá a 3CX vállalati VoIP és videókonferencia szolgáltatás legitim asztali kliens alkalmazásába (3CXDesktopApp) rejtett káros kóddal.

A 3CX több, mint 600 000 vállalatnak nyújt VoIP szolgáltatást világszerte, többek közt olyan óriásvállalatoknak is, mint a Mercedes-Benz, a Coca-Cola, a MacDonalds, vagy épp állami szerveknek, mint például a brit egészségügyi szolgáltató, az NHS.

A támadásra utaló első jeleket a SentinelOne nevű kiberbiztonsági cég detektálta, majd CrowdStrike azonosította a káros összetevőket tartalmazó legitim (a szolgáltató tanúsítványával hitelesített) 3CXDesktopAppokat. A Volexitiy pedig azt is megerősítette, hogy a fertőzött Windowsos és macOS-es telepítési fájlok a 3CX letöltési szerveréről származnak.

A CrowdStrike szerint a Windows-os káros verzió infrastruktúrája 2022. december 7-én került aktiválásra, a domaineket és a webinfrastruktúrát a támadók már 2022 novemberében regisztrálták.

A káros kód egyes részei alapján a szakemberek arra következtetnek, hogy a támadás az észak-koreai APT szereplőkhöz köthető. Az elemzésben LABYRINTH CHOLLIMA néven hivatkoznak a támadókra, ami a hírhedt Lazarus APT csoporthoz kapcsolható.

Az érintett verziók

A vállalat is elismerte az incidenst, biztonsági közleményük szerint az alábbi verziók érintettek:

- Electron Windows App Update 7-es frissítéssel terjesztett (18.12.407, valamint 18.12.416 verziószámú);

- Electron Mac App Update 6 (18.11.1213), illetve az Update 7 (18.12.402, 18.12.407, 18.12.4169)

A már javított verziók:

- Mac Desktop App – 18.12.422

- Windows Desktop App – 18.12.422

A gyártó az érintett verziók eltávolítását javasolja (ehhez egy segédletet is elérhetővé tettek), valamint a vírus- és végpontvédelmi szolgáltatásokkal történő vizsgálatok folytatását is ajánlja. Javasolt továbbá a desktop verzió helyett a webkliens (PWA) használata, ami nem érintett az incidensben. (Friss információkért érdemes feliratkozni a gyártó RSS hírcsatornájára.)

CVE-2023-29059

Jelen pillanatban tisztázatlan, hogy a támadók hogyan fértek hozzá a 3CX rendszereihez, azonban egyes információk szerint a támadás során egy kódhitelesítési sérülékenységet is kihasználtak (a sebezhetőséghez már CVE azonosítót is regisztráltak: CVE-2023-29059).

Lehetséges érintettek

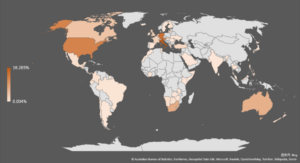

A támadás mértékéről jelenleg nincsenek pontos információnk. A Fortinet szerint azonban a támadáshoz köthető jelentős számú cég érintett Olaszországban, Németországban, Ausztriában, az Amerikai Egyesült Államokban, Dél-Afrikában, Ausztráliában, Svájcban, Hollandiában, Kanadában és az Egyesült Királyságban.

IoC információk

- A támadás azonosítsára szolgáló YARA szabályok itt, Suricata szabályok pedig itt érhetők el,

- blokkolandó IoC-kről pedig itt található lista.

Források:

[1] https://www.3cx.com/blog/news/desktopapp-security-alert-updates/ [2] https://therecord.media/3cx-supply-chain-malware-attack [3] https://www.bleepingcomputer.com/news/security/hackers-compromise-3cx-desktop-app-in-a-supply-chain-attack/ [4] https://www.bleepingcomputer.com/news/microsoft/10-year-old-windows-bug-with-opt-in-fix-exploited-in-3cx-attack/ [5] https://www.securityweek.com/europe-north-america-most-impacted-by-3cx-supply-chain-hack/