Újabb hullámmal tért vissza a GlassWorm kártevő-kampány, ezúttal három új Visual Studio Code (VS Code) kiterjesztésen keresztül. A támadások az OpenVSX és a Visual Studio Code Marketplace platformokat érintik, folytatva a múlt hónapban azonosított fertőzési láncot.

A GlassWorm egy olyan rosszindulatú kampány, amely Solana-tranzakciókat használ payloadok lehívásához. Elsődleges célja GitHub-, NPM- és OpenVSX-fiókok hitelesítő adatainak megszerzése, valamint 49 különböző bővítményből származó kriptotárca-információk begyűjtése.

A malware láthatatlan Unicode-karaktereket használ, amelyek megjelenésüket tekintve üresek, de JavaScript-kódként hajtódnak végre, ezzel lehetővé teszik a rejtett, rosszindulatú műveleteket. A fertőzések első hulláma 12 kiterjesztésen keresztül jelent meg a Microsoft VS Code és az OpenVSX platformokon, amelyek összesen 35 800 letöltést generáltak. Ugyanakkor a kutatók szerint a letöltésszámokat a támadók manipulálhatták, így a kampány teljes hatása továbbra sem ismert. Az incidens nyomán az OpenVSX visszavonta a GlassWorm által kompromittált fiókokhoz tartozó hozzáférési tokeneket, biztonsági fejlesztéseket vezetett be és lezártnak nyilvánította az esetet.

A GlassWorm visszatérése

A Koi Security kiberbiztonsági kutatói szerint a támadók ismét visszatértek az OpenVSX platformra, azonos infrastruktúrát használva, de frissített parancs- és vezérlő (command-and-control – C2) végpontokkal, valamint új Solana-tranzakciókkal.

A GlassWorm payloadját tartalmazó három OpenVSX-kiterjesztés a következő:

- ai-driven-dev[.]ai-driven-dev — 3 400 letöltés

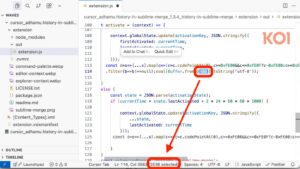

- adhamu[.]history-in-sublime-merge — 4 000 letöltés

- yasuyuky[.]transient-emacs — 2 400 letöltés

A Koi Security jelentése szerint mindhárom kiterjesztés ugyanazt az obfuszkációs technikát alkalmazza, mint az eredeti GlassWorm-fájlok, a láthatatlan Unicode-karakterekkel végzett kódrejtés pedig továbbra is hatékonyan megkerüli az OpenVSX új védelmi intézkedéseit.

A támadók infrastruktúrája

Egy névtelen bejelentésnek köszönhetően a Koi Security hozzáférést szerzett a támadók szerveréhez és kulcsfontosságú adatokat nyert ki a kampány által érintett áldozatokról. A kinyert információk globális elterjedésre utalnak, a GlassWorm jelenlétét kimutatták az Egyesült Államokban, Dél-Amerikában, Európában, Ázsiában, valamint egy közel-keleti kormányzati szervezet rendszerében is. A támadók vélhetően orosz anyanyelvűek és a RedExt nevű nyílt forráskódú böngészőkiterjesztés-C2 keretrendszert használják.

A kutatók az összes megszerzett adatot átadták a hatóságoknak, beleértve több kriptotőzsde és üzenetküldő szolgáltatás felhasználói azonosítóit is.

A Koi Security a BleepingComputernek elmondta, hogy eddig 60 különböző áldozatot azonosítottak, de a feltárt végpontról csak részleges lista áll rendelkezésre.

A cikk írásakor a GlassWorm payloadot tartalmazó három kiterjesztés még mindig elérhető az OpenVSX platformon.