Az Insikt Group kutatói új, több különálló támadói infrastruktúraegységet (multiple operational clusters) azonosítottak, amelyek az izraeli Candiru spyware fejlesztő céghez köthető. A felfedezés egy aktív kampányt tár fel, amelynek során a DevilsTongue kártevőt több országban is Windows-rendszerek elleni támadásokhoz alkalmazzák.

A vizsgálat nyolc különálló infrastruktúra klasztert azonosított a Candiru műveleteihez kapcsolódóan, amelyek közül öt nagy valószínűséggel jelenleg is aktív. A Magyarországhoz és Szaúd-Arábiához köthető klaszterek továbbra is működnek, míg az Indonéziához sorolt klaszter 2024 novemberéig volt aktív. Két, Azerbajdzsánhoz köthető klaszter státusza bizonytalan, mivel a kutatók csak korlátozottan látnak rá a célpontok infrastruktúrájára.

Az Insikt Group elemzése a Recorded Future Network Intelligence adatai alapján jelentős különbségeket mutatott ki a klaszterek üzemeltetésében. Egyes operátorok közvetlenül kezelik az áldozatoknak szánt rendszereket, míg mások köztes infrastruktúrát alkalmaznak, vagy a forgalmat a Tor hálózaton keresztül terelik a tevékenységük elfedése érdekében. A vizsgált infrastruktúra magába foglalja mind a közvetlenül az áldozatokkal kommunikáló komponenseket (a DevilsTongue telepítésére és működtetésére), mind a magasabb szintű elemeket.

Kiemelt célpontok

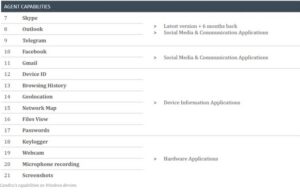

A DevilsTongue rendkívül kifinomult, a Windows platformra készült moduláris malware, amely képes:

- mélyen beépülni a rendszerbe,

- fájlokat kinyerni,

- böngésző adatokat gyűjteni, illetve

- titkosított üzeneteket megszerezni olyan alkalmazásokból is, mint például a Signal.

A kiszivárgott értékesítési adatok alapján, elsősorban a nagy hírszerzési értékkel bíró személyek vannak fokozott kockázatnak kitéve, mint például:

- politikusok,

- üzleti vezetők,

- újságírók,

- emberi jogi aktivisták, és más

- fontos beosztásban lévő szakemberek.

Az Európai Unió több határozattal próbálja visszaszorítani a spyware-rekkel való visszaéléseket, míg az Egyesült Királyság és Franciaország által vezetett Pall Mall kezdeményezés a legitim megfigyelőeszközök használatának szabályozását célozza.

Ennek ellenére a Candiru továbbra is aktív. 2022 áprilisában a Citizen Lab arról számolt be, hogy a katalán függetlenségi mozgalom tagjait is célba vették Candiru kémprogramokkal egy belső megfigyelési művelet során.

Védekezési javaslatok

A biztonsági szakembereknek átfogó védelmi intézkedéseket kell bevezetniük, többek között:

- rendszeres szoftverfrissítések,

- ismert kompromittálási indikátorok (IOC-k) alapján végzett célzott keresés (threat hunting),

- utazás előtti biztonsági tájékoztatók a veszélyeztetett munkatársak számára, valamint

- a személyes és vállalati eszközök szigorú elkülönítése.

Emellett a munkavállalók biztonságtudatossági képzésének foglalkoznia kell a fertőzési útvonalakkal és a kártevők működésével, valamint támogatnia kell az adatbiztonsági alapelvek alkalmazását. A magasabb kockázatnak kitett szervezeteknek érdemes alapos kockázatértékelést végezniük, hogy rugalmas, a fenyegetésekhez igazodó biztonsági irányelveket alakítsanak ki.

A kereskedelmi célú kémprogramok ökoszisztémája folyamatosan bővül új beszállítókkal, és egyre több ország törekszik fejlett kiberképességek megszerzésére, így a célponttá válás kockázata ma már nem csak a civil társadalmat érinti.

Az innováció tovább gyorsul, az új módszerek között állítólagos hirdetésalapú fertőzések, üzenetküldő szerverek elleni közvetlen támadások és továbbfejlesztett perzisztencia-mechanizmusok is megjelentek. A trendek egyre rejtettebb fertőzési láncokat, felhőalapú mentések célba vételét és bővülő eszközkészletet eredményeznek a spyware-ökoszisztémában.

A kutatás hangsúlyozza, hogy a kereskedelmi célú megfigyelési eszközök továbbra is komoly fenyegetést jelentenek, még a visszaélések visszaszorítására irányuló nemzetközi szabályozási törekvések ellenére is.