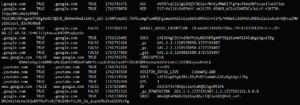

Az Infostealer programok fejlesztői olyan frissítéseket tettek közzé, amelyekkel megkerülik a Google Chrome 127-ben az érzékeny adatok, illetve a cookie-k védelme érdekében bevezetett App-Bound Encryption funkcióját.

Ez a modell nem teszi lehetővé, hogy authentikált felhasználói jogosultságokkal rendelkező infostealer malware ellopja a Chrome böngészőben tárolt adatokat. A védelem megkerüléséhez a malware-nek rendszergazdai jogosultságra van szüksége vagy kód injektálást kell alkalmaznia a Chrome-ban.

A g0njxa és a RussianPanda9xx biztonsági kutatók azonban több infostealer fejlesztőt is megfigyeltek (MeduzaStealer, Whitesnake, Lumma Stealer, Lumar (PovertyStealer), Vidar Stealer, StealC), akik működő bypass-t implementáltak eszközeikhez.

A g0njxa megerősítette a BleepingComputer számára, hogy a Lumma Stealer legújabb verziója képes megkerülni a Chrome 129 (a böngésző jelenleg legújabb verziója) titkosítási funkcióját.

A kutató egy Windows 10 Pro rendszeren sandbox környezetben tesztelte a kártevőt.

A Meduza, a WhiteSnake, a Lumma, a Vidar és a StealC is szeptemberben vezette be a bypass mechanizmusait.

A Lumar kezdetben egy ideiglenes megoldást alkalmazva válaszolt az App-Bound Encryption-re, amelyhez rendszergazdai jogosultságokkal kellett elindítani a rosszindulatú programot, de ezt követte egy megkerülő mechanizmus, amely a bejelentkezett felhasználó jogosultságaival is működik.

Továbbra sem hozták nyilvánosságra, hogy pontosan hogyan érik el az App-Bound Encryption megkerülését, de a Rhadamanthys malware alkotóinak 10 percbe telt a titkosítás feloldása.