Borítókép forrás: Bleepingcomputer

Olasz és brit kutatók négy olyan sebezhetőséget fedeztek fel a TP-Link Tapo L530E okosizzóban és a TP-Link Tapo alkalmazásában, amelyek lehetővé teszik a támadók számára, hogy ellopják a célpontok WiFi jelszavát.

A TP-Link Tapo L530E több webáruházban, köztük az Amazonon is a legkelendőbb okosizzók közé tartozik. A TP-link Tapo alkalmazás pedig a gyártó okoseszközeinek-kezelésére szolgál, amely 10 millió letöltéssel rendelkezik a Google Play-en.

A hibák

Az első sebezhetőség a Tapo L503E nem megfelelő hitelesítésével kapcsolatos, amely lehetővé teszi a támadók számára, hogy a munkamenetkulcs-csere során megszemélyesítsék az eszközt.

- Ez a súlyos sebezhetőség (CVSS v3.1 pontszám: 8.8) lehetővé teszi a támadó számára, hogy megszerezze a Tapo felhasználói jelszavakat, valamint manipulálja a Tapo eszközöket.

- A második, szintén magas súlyosságú hiba (CVSS v3.1 pontszám: 7,6), amely egy hard-kódolt, rövid ellenőrzőösszegű megosztott titokos kulcsból ered, amelyet a fenyegetettségi szereplők brute-force-támadásal vagy a Tapo alkalmazás dekompilációval szerezhetnek meg.

- A harmadik probléma egy közepes súlyosságú hiba, amely a szimmetrikus titkosítás során a véletlenszerűség hiányával kiszámíthatóvá teszi a kriptográfiai sémát.

- Végül egy negyedik probléma abból adódik, hogy nem ellenőrzik a kapott üzenetek frissességét, valamint a munkamenetkulcsok 24 órán keresztül érvényesek, ebből adódóan a támadóknak lehetőségük van arra, hogy ez idő alatt újrajátsszák az üzeneteket.

Támadási forgatókönyvek

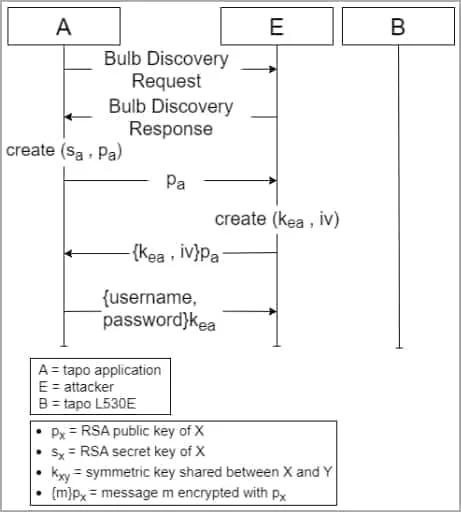

A legaggasztóbb támadási forgatókönyv az első és a második sebezhetőség kihasználásával valósítható meg, amellyel a támadók a sérülékeny eszközök szimulálására és a Tapo felhasználói fiókadatok megszerzésére.

Ezután a Tapo alkalmazáshoz való hozzáféréssel a támadó kinyeri az áldozat WiFi SSID-jét és jelszavát továbbá hozzáférést szerezhet az összes többi, adott hálózathoz csatlakoztatott eszközhöz.

Az eszköznek “setup üzemmódban” kell lennie ahhoz, hogy a támadás kivitelezhető legyen. A támadó letilthatja az izzó már meglévő hitelesítését, így a felhasználónak újra be kell állítania a készüléket.

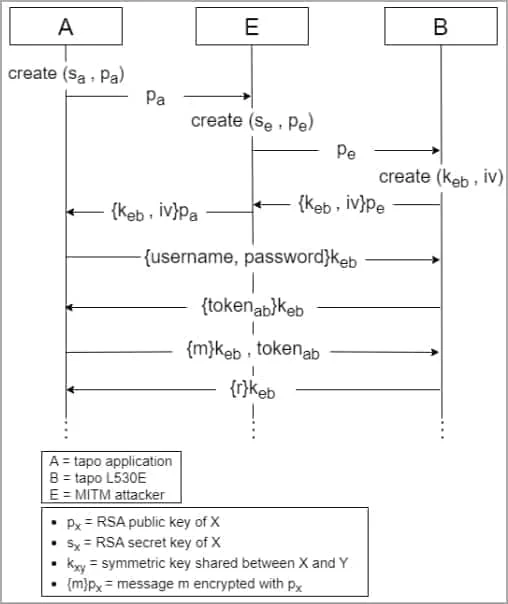

A kutatók által vizsgált másik támadástípus a MitM (Man-In-The-Middle) támadás egy konfigurált Tapo L530E eszközzel, amely az 1. sebezhetőséget kihasználva lehallgatja és manipulálja az alkalmazás és az izzó közötti kommunikációt, és elfogja a későbbi adatcseréhez használt RSA titkosítási kulcsokat.

A MITM-támadások konfigurálatlan Tapo eszközökkel is lehetségesek az egyes sebezhetőség ismételt kihasználásával, a beállítás során a WiFihez való csatlakozással, a két hálózat áthidalásával és a felfedező üzenetek továbbításával. Végül a Tapo jelszavak, SSID-k és WiFi jelszavak könnyen megfejthető base64 kódolt formában történő megszerzésével.

A 4. sebezhetőség lehetővé teszi a támadók számára, hogy visszajátszási támadásokat indítsanak, megismételve a korábban megszerzett üzeneteket, ezzel funkcionális változásokat elérve az eszközön.

Nyilvánosságra hozatal és javítás

A gyártó elismerte a hibákat, és tájékoztatást adott ki arra vonatkozóan, hogy hamarosan javításokat hajtanak végre mind az alkalmazáson, mind az izzó firmware-jén. A közleményből azonban nem derül ki, hogy ezek a javítások már elérhetővé váltak-e, és hogy mely verziók maradnak továbbra is sebezhetőek a támadásokkal szemben.

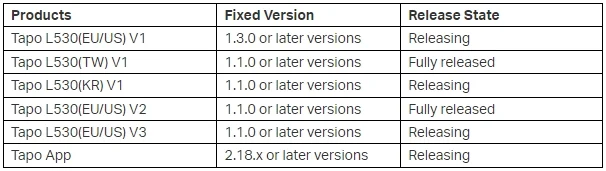

A BleepingComputer felvette a kapcsolatot a TP-Linkkel, hogy bővebb tájékoztatást kérjen a biztonsági frissítésekről és az érintett verziókról, kérdésükre az alábbi táblázat érkezett a vonatkozó biztonsági közleményből: