Új szintre léptek a ClickFix típusú támadások, mivel ma már olyan videós útmutatókat is tartalmaznak, amelyek lépésről lépésre végigvezetik az áldozatot a fertőzés folyamatán. Emellett a támadók időzítőt alkalmaznak annak érdekében, hogy nyomást gyakoroljanak a felhasználókra, és automatikusan felismerik az operációs rendszert, hogy a megfelelő parancsokat kínálhassák fel.

Egy tipikus ClickFix-támadás során a támadók social engineering technikákkal ráveszik a felhasználót, hogy egy rosszindulatú weboldalról származó kódot vagy parancsot másoljon a saját rendszerébe, majd futtassa azt. A megtévesztő tartalmak jellege továbbra is változatos, a személyazonosság-ellenőrzéstől kezdve a szoftveres problémák „javításáig” bárminek álcázhatják magukat. Azonban a cél mindig ugyanaz, hogy a felhasználó futtasson egy rosszindulatú programot, amely a további payloadot tölt le és indít el. Míg korábban ezek a kampányok elsősorban szöveges utasításokat tartalmaztak, az újabb variánsok beágyazott videókat is használnak a folyamat hitelesebbé tételéhez.

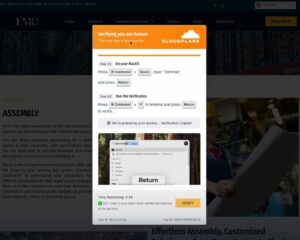

A Push Security kiberbiztonsági kutatói megfigyelték, hogy a legutóbbi ClickFix kampányokban megjelent egy hamis Cloudflare CAPTCHA ellenőrzés, amely felismeri a felhasználó operációs rendszerét, majd egy videós útmutatót tölt be a rosszindulatú parancsok beillesztéséről és futtatásáról. A támadók JavaScript segítségével el tudják rejteni a parancsokat, és automatikusan a vágólapra másolják azokat.

Ugyanabban az ablakban egy egyperces visszaszámláló is megjelenik, amely sürgeti a felhasználót a „hitelesítési folyamat” gyors befejezésére, ezáltal a támadók csökkentik annak az esélyét, hogy az áldozat időben felismerje a csalást vagy ellenőrizze a folyamat valódiságát.

A megtévesztés része továbbá egy „az elmúlt órában ellenőrzött felhasználók száma” jelzés is, amely legitim Cloudflare biztonsági funkciónak álcázza az oldalt.

A Push Security jelentése szerint ezek az új generációs ClickFix-oldalak elsősorban a Google keresési találatok között megjelenő rosszindulatú hirdetéseken keresztül terjednek.

A támadók két tipikus módszert alkalmaznak. Vagy ismert sérülékenységeket használnak ki elavult WordPress bővítményekben, hogy legitim weboldalakba injektáljanak rosszindulatú JavaScriptet, vagy pedig új, úgynevezett „vibe-code” oldalak létrehozásával, és keresőoptimalizálási trükkökkel (SEO poisoning) juttatják előrébb ezeket a találati listákban.

A támadások során telepített payload-ok típusa operációs rendszerenként eltérő. Windows alatt jellemzően MSHTA futtatható állományokat, PowerShell-szkripteket, illetve a rendszerben megtalálható living-off-the-land binárisokat használnak.

Mivel a ClickFix-támadások egyre kifinomultabbak, fontos tisztában lenni azzal, hogy egyetlen legitim online hitelesítési folyamat sem követeli meg parancssori kód futtatást. Soha ne futtassunk olyan parancsot a terminálban, amit máshonnan másoltunk anélkül, hogy pontosan tudnánk, mit csinál.