A Sekoia kiberbiztonsági cég jelentése szerint a több mint 90 000 egyedi IP címhez tartozó rendszer még mindig fertőzött egy PlugX féregváltozattal, amely fertőzött USB meghajtókon keresztül terjed.

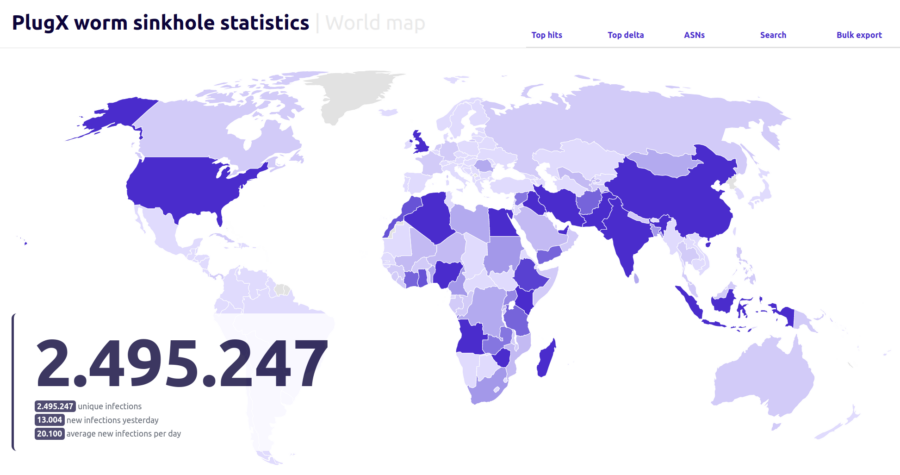

A Sekoia az elmúlt hat hónapban nyomon követte a féreg egy sinkhole IP címhez való kapcsolódását, és nagyjából 2,5 millió fertőzött hosztot tudott azonosítani a világ több mint 170 országában. A kártevő továbbra is átlagosan napi 20 000 fertőzéssel terjed. Ezek közül körülbelül 100 000 egyedi IP még mindig naponta küld kéréseket a sinkhole-hoz, ami azt mutatja, hogy a botnet továbbra is aktív, bár üzemeltetői már nem tartják ellenőrzésük alatt. Azonban bárki, aki megfelelő képességekkel rendelkezik vagy átveszi az irányítást a szerveren, tetszőleges parancsokat küldhet a fertőzött rendszereknek, hogy azt rosszindulatú tevékenységekre használja.

Míg a PlugX RAT 2008 óta létezik, az önterjesztő változatot 2020-ban adta ki egy Kínához köthető csoport, akit Mustang Panda néven követnek nyomon. Valószínűleg azért, hogy adatokat szivárogtasson ki az internethez nem csatlakozó hálózatokból.

A féreg a csatlakoztatott pendrive RECYCLER.BIN rejtett mappájában hozzáad egy Windows parancsfájlt a meghajtó nevével, valamint egy legitim futtatható fájlt, egy rosszindulatú könyvtárat és egy bináris patchet. A meghajtó tartalmát egy új könyvtárba is áthelyezi.

Amikor a felhasználó rákattint a parancsikonra, a kártevő megnyit egy új ablakot, amely megjeleníti a meghajtó tartalmát, majd átmásolja magát a rendszerbe, és létrehoz egy új registry kulcsot a fennmaradásához. Ezután a kártevő újból lefuttatja magát és 30 másodpercenként ellenőrzi, hogy van-e csatlakoztatott USB-meghajtó, amelyet megfertőzhet.

(A PlugX féregjárat statisztikái – Sekoia)

A vizsgálat azonban csak az IP címek felhasználására korlátozódik, mivel a féreg nem használ egyedi azonosítókat, ezért a fertőzött rendszerek teljes száma eltérő lehet, mivel egy IP címen több munkaállomás is lehet.

Az áldozatok többsége olyan országokban található, amelyek a kínai Belt and Road kezdeményezés szempontjából stratégiai fontosságú régiókban helyezkednek el.

„Valószínű, hogy ezt a férget azért fejlesztették ki, hogy különböző országokban információkat gyűjtsenek a Belt and Road kezdeményezéssel kapcsolatos stratégiai és biztonsági aggályokról, főként annak tengeri és gazdasági vonatkozásairól” – jegyzi meg Sekoia.

A vállalat e PlugX változatának elemzése során feltárt egy önmegsemmisítő parancsot, amellyel az összes fertőzött hoszton el lehet távolítani a kártevőt.

A kézzel készített payload-dal minden fertőzött USB meghajtó megtisztítható, és a fájlok teljes mértékben visszaállíthatók.

Mivel az eltávolító payload nem tartalmaz perzisztencia mechanizmust, azokon a fertőzött flash meghajtókon, amelyek a fertőtlenítés során nem csatlakoznak a rendszerhez, valamint a hálózathoz nem csatlakozó rendszereken is fennmaradhat a kártevő.

Figyelembe véve a fertőtlenítési parancs elküldésének jogi következményeit, a Sekoia úgy döntött, hogy kapcsolatba lép az érintett országok CERT-jeivel és bűnüldöző szerveivel, átadja nekik a sinkhole adatait, és felkéri őket, hogy saját hatáskörben döntsenek a fertőtlenítés elvégzéséről.