A “TunnelVision” nevű új támadás képes a forgalmat a VPN titkosított csatornáján kívülre irányítani, lehetővé téve a támadók számára, hogy a biztonságos VPN kapcsolat látszatának fenntartása mellett a titkosítatlan forgalmat megfigyeljék.

A Leviathan Security által készített jelentésben részletesen ismertetett módszer a DHCP 121-es opciójával él vissza.

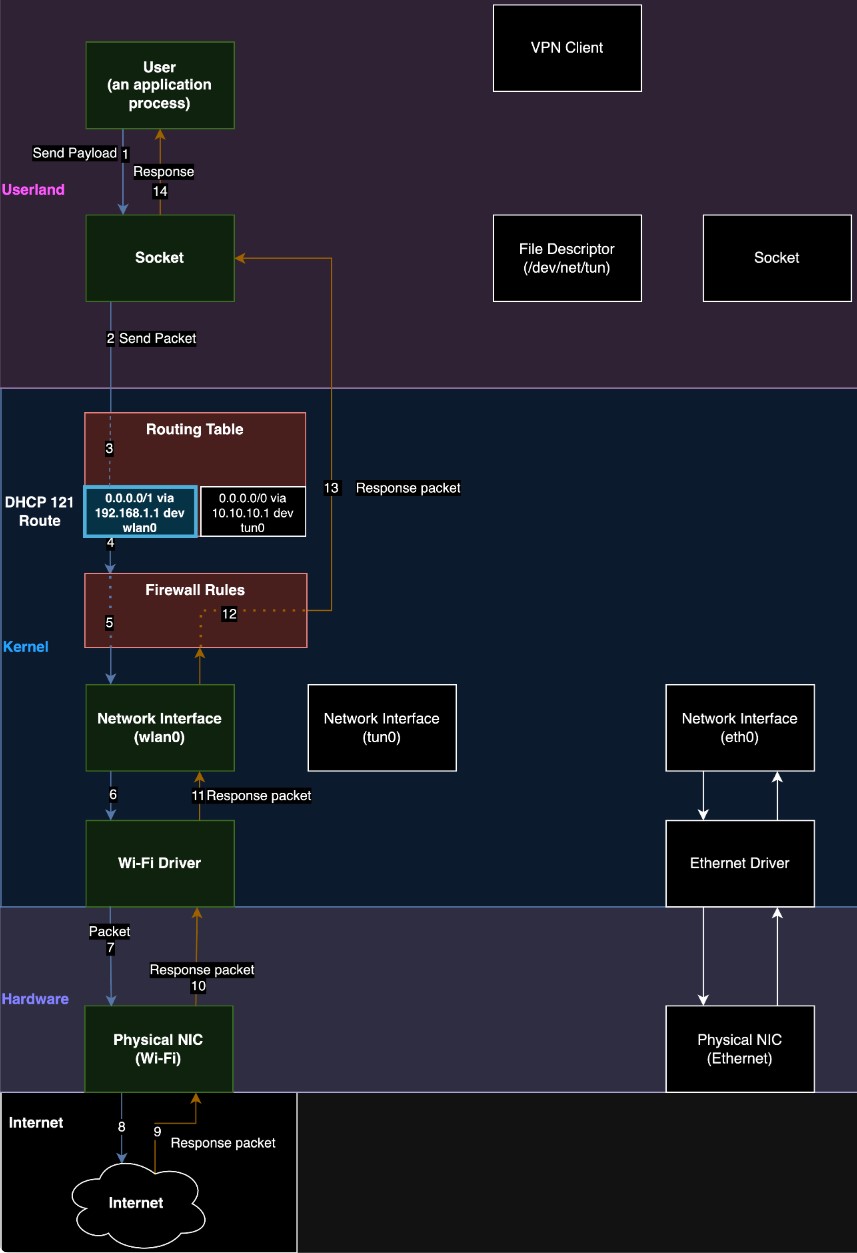

“A mi technikánk az, hogy egy DHCP kiszolgálót futtatunk a célzott VPN felhasználóval azonos hálózaton, és a DHCP konfigurációt is úgy állítjuk be, hogy saját magát használja átjáróként. Amikor a forgalom eléri az átjárónkat, a DHCP kiszolgálón a forgalom továbbítására vonatkozó szabályok segítségével átirányítjuk a forgalmat egy legitim átjáróra, miközben mi lehallgatjuk azt” – olvasható a jelentésben.

(Forrás: Leviathan Security)

A probléma abban rejlik, hogy a DHCP nem rendelkezik hitelesítési mechanizmussal a bejövő üzenetekhez, amelyek manipulálhatják az útvonalakat. A sebezhetőség a CVE-2024-3661 azonosítót kapta.

A biztonsági kutatók megjegyzik, hogy ez a sebezhetőség legalább 2002 óta elérhető, de nem tudnak az aktív kihasználásról.

A Leviathan számos érintett beszállítót, a CISA-t és az EFF-et is tájékoztatta. A kutatók most nyilvánosságra hozták a problémát egy PoC kihasználással együtt, hogy felhívják a figyelmet a problémára, és a VPN szolgáltatókat védelmi intézkedések bevezetésére kényszerítsék.

A felhasználók nagyobb eséllyel válnak a “TunnelVision” támadások áldozatává, ha olyan hálózathoz csatlakoztatják az eszközüket, amelyet a támadó irányít, vagy ahol a támadó jelen van. A valószínűbb helyszínek közé tartoznak a nyilvános Wi-Fi hálózatok, például kávézók, szállodák vagy repülőterek.

A TunnelVision CVE-2024-3661 hiba a Windows, Linux, macOS és iOS rendszereket érinti. Mivel az Android nem támogatja a DHCP 121-es opcióját, ez az egyetlen nagyobb operációs rendszer, amelyet nem érintenek a TunnelVision-támadások.

A Leviathan a következő enyhítéseket javasolja a VPN-felhasználók számára:

- Hálózati névterek használata Linuxon a hálózati interfészek és útválasztási táblák elkülönítéséhez a rendszer többi részétől, megakadályozva, hogy a hamis DHCP konfigurációk befolyásolják a VPN forgalmat.

- A VPN kliensek konfigurálása úgy, hogy minden olyan bejövő és kimenő forgalmat megtagadjanak, amely nem a VPN interfészen keresztül történik. A kivételeket a szükséges DHCP és VPN kiszolgáló kommunikációra kell korlátozni.

- A rendszerek úgy legyenek konfigurálva, hogy figyelmen kívül hagyják a 121-es DHCP opciót, amikor VPN-hez csatlakoznak. Ez megakadályozhatja a rosszindulatú útválasztási utasítások alkalmazását, bár bizonyos konfigurációk esetén megszakíthatja a hálózati kapcsolatot.

- Csatlakozás személyes hotspotokon keresztül vagy virtuális gépeken belül. Ez elszigeteli a DHCP-interakciót a gazdarendszer elsődleges hálózati interfészétől, csökkentve a hamis DHCP-konfigurációk kockázatát.

- Kerülje a nem megbízható hálózatokhoz való csatlakozást, különösen, ha érzékeny adatokat kezel, mivel ezek az ilyen támadások elsődleges környezetei.

A VPN szolgáltatókat arra ösztönzik, hogy fejlesszék a kliens szoftvereiket a saját DHCP kezelők implementálásával, vagy integráljanak további biztonsági ellenőrzéseket, amelyek megakadályozzák a kockázatos DHCP konfigurációk alkalmazását.