A Cisco a múlt héten figyelmeztette ügyfeleit, hogy a támadók legalább szeptember közepe óta kihasználhatják a CVE-2023-20198 azonosítójú kritikus hibát, távoli hozzáférésre a IOS XR webes felületén keresztül. A hálózatépítő óriás most egy második aktívan kihasznált IOS XE zero day sebezhetőségre hívta fel a figyelmet, amelyet fenyegetési szereplők jogosultság kiterjesztésre használhatnak fel, miután hozzáfértek egy sérülékeny rendszerhez.

A Cisco kezdetben azt állította, hogy a támadók egy régebbi (CVE-2021-1435-ös IOS XE parancsinjekciós) sebezhetőséget használtak ki, de megjegyezte, hogy patchelt rendszerek elleni támadásokat is észlelt, ami arra utal, hogy egy újabb zero day sérülékenységről lehet szó.

“A cég később nyilvánosságra hozta az IOS XE új zero day sérülékenyégét (CVE-2023-20273), amelyet a támadók aktívan kihasználhattak implantok telepítésére olyan IOS XE eszközökön, amelyek a korábban bemutatott CVE-2023-20198 nulladik napon kerültek veszélybe.”

Az említett CVE-2021-1435 tehát nem kapcsolódik a Cisco figyelmeztetésében szereplő támadásokhoz.

Elérhető hibajavítás

Amikor először nyilvánosságra hozta a támadásokat, a Cisco csak megkerülő megoldásokat javasolt, azonban a cég most javításokat is adott ki mindkét sérülékenységhez. A javítások telepítésén kívül azonban a szervezeteknek más műveleteket is végre kell hajtaniuk rendszereik megtisztításához.

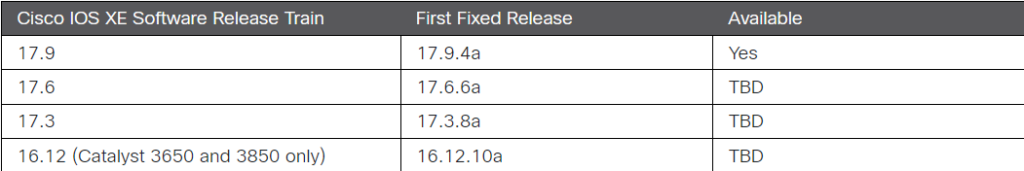

A Cisco a 17.9.4a frissítéssel kijavította ezeket a biztonsági réseket a 17.9-es Cisco IOS XE szoftverkiadási sorozatban. A következő Cisco IOS XE szoftverkiadási sorozatokhoz még nem adott ki javításokat: 17.6, 17.3, 16.12 (csak a Catalyst 3650 és 3850).

A potenciális fertőzöttséget is ki kell vizsgálni

A feltört Cisco IOS XE eszközökön a rosszindulatú implant észlelésének egyik módja a következő parancs futtatása az eszközön, ahol a „DEVICEIP” a vizsgált IP címet jelöli:

curl -k -X POST "https[:]//DEVICEIP/webui/logoutconfirm.html?logon_hash=1"

Az adminisztrátoroknak nyomatékosan javasolják, hogy keressenek gyanús vagy nemrégiben létrehozott felhasználói fiókokat. Továbbra is blokkolhatják a bejövő támadásokat, ha letiltják a sérülékeny http kiszolgáló funkciót az összes internetkapcsolattal rendelkező érintett rendszeren.

A CISA amerikai kiberbiztonsági ügynökség egy útmutatót is kiadott a CVE-2023-20198 és a CVE-2023-20273 kezeléséhez.

Különböző kiberbiztonsági cégek kutattak a feltört rendszerek után, és egy ponton több mint 40 000 feltört Cisco switchet és routert azonosítottak, néhány cég szerint ez akár 53 000 eszköz is lehet. A kiberbiztonsági közösség most azt tapasztalja, hogy meredeken csökken a fertőzött eszközök száma. A CERT Orange Cyberdefense úgy véli, hogy a támadók megpróbálhatják elrejteni az implantot és figyelmeztetett, hogy valószínűleg még mindig sok feltört eszköz van, még akkor is, ha azok már nem jelennek meg a vizsgálatok során.

A 17.9-es Cisco IOS XE szoftververzióval rendelkező szervezetek számára sürgősen javasolt, hogy azonnal frissítsenek a 17.9.4a verzióra.