Az ESET kutatói által végzett vizsgálat szerint a FishMonger APT csoport, amelyet valószínűleg a kínai I‑SOON vállalat működtet, 2022-ben egy globális kémkedési kampányt folytatott, amely az Operation FishMedley nevet kapta. A támadások célpontjai között kormányzati szervek, nem kormányzati szervezetek (NGO-k) és kutatóintézetek szerepeltek Ázsiában, Európában és az Egyesült Államokban.

A FishMonger csoport, más néven Earth Lusca, TAG‑22, Aquatic Panda vagy Red Dev 10, a Winnti csoport részeként ismert, és valószínűleg a kínai Csengtu városában működik, ahol az I‑SOON székhelye található. A csoport korábban több watering-hole támadást hajtott végre, és eszköztárukban olyan eszközök szerepelnek, mint a ShadowPad, Spyder, Cobalt Strike, FunnySwitch, SprySOCKS és a BIOPASS RAT.

A watering-hole támadás egy célzott kibertámadási technika, amelynek során a támadó olyan webhelyeket vagy online szolgáltatásokat kompromittál, amelyeket a célcsoport rendszeresen látogat. A támadás célja, hogy a célpontokat megfertőzze rosszindulatú tartalommal, amikor a webhelyeket meglátogatják. A technika nevét a vadon élő állatok szokásáról kapta, akik gyakran ugyan azt az ivóhelyet látogatják hosszú ideig, ezért a ragadozók egy idő után már lesben állva várnak rájuk.

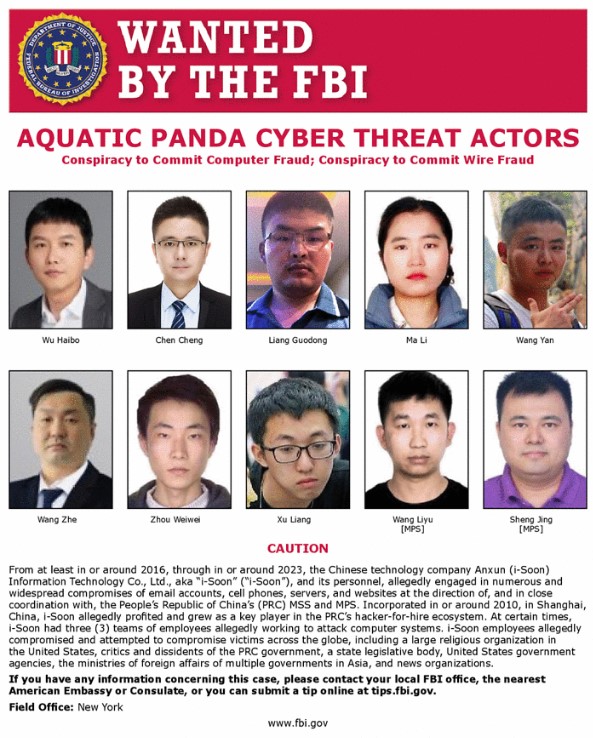

2025. március 5-én az Egyesült Államok Igazságügyi Minisztériuma sajtóközleményt tett közzé és nyilvánosságra hozott egy vádiratot az I-SOON alkalmazottai és a Kínai Közbiztonsági Minisztérium tisztviselői ellen, akik 2016 és 2023 között több kémkedési kampányban vettek részt. Az FBI a vádiratban megnevezett személyeket a „legkeresettebbek” listájára is felvette.

A 2022-es Operation FishMedley során a támadók olyan eszközöket használtak, mint a ShadowPad és a SodaMaster, amelyek gyakran kapcsolódnak Kínával összefüggésbe hozható szereplőkhöz. Az ESET hét független incidenst – köztük egyben a magyar katolikus egyház érintett – azonosított ebben a kampányban, amelyek mindegyike hasonló eszközöket és technikákat alkalmazott.

A kezdeti kompromittálási vektorokat nem sikerült azonosítani. A legtöbb esetben a támadók úgy tűnik, hogy privilegizált hozzáféréssel rendelkeztek a helyi hálózaton belül, például domain adminisztrátori hitelesítő adatokkal. Egyik áldozat esetében a támadók hozzáférést szereztek egy adminisztrációs konzolhoz, és azt használták a kártékony programok telepítésére a helyi hálózat más gépeire. Valószínű, hogy először egy rendszergazda vagy biztonsági elemző gépét kompromittálták, majd ellopták a konzolhoz való csatlakozáshoz szükséges hitelesítő adatokat.

Egy másik áldozatnál a támadók az Impacket eszközt használták az oldalirányú mozgáshoz. Először manuális felderítést végeztek olyan eszközökkel, mint a quser.exe, wmic.exe és ipconfig.exe, majd megpróbálták megszerezni a hitelesítő adatokat és egyéb titkokat az LSASS folyamat memóriájának kiírásával. Ehhez a comsvcs.dll nevű ismert “living-off-the-land” binárist használták. Ezenkívül elmentették a rendszerleíró adatbázis bizonyos részeit (sam.hive és system.hive), amelyek tartalmazhatnak hitelesítő adatokat.

A támadások során használt eszközök és a kapcsolódó indikátorok az ESET weboldalán elérhetőek.