A Lab52 szakemberei egy olyan androidos kémprogramot fedeztek fel, amely az orosz állami hátterű Turla APT csoport által is alkalmazott háttér-infrastruktúráját használ, azonban több jel is arra utal, hogy nem az orosz állami hackerek irányítják.

A Trula hacker csoport régóta ismert kiberkémkedési tevékenységéről, amely során előszeretettel alkalmaz egyedi fejlesztésű káros kódokat főképp európai és amerikai célpontok ellen. Többek között az APT csoport nevéhez köthető az a Sunburst malware is, amelyet a hírhedt Solawinds támadás során vetettek be.

(A Solarwinds esetről az NBSZ NKI külön elemzést is készített, ami az Intézet weboldalán, itt érhető el.)

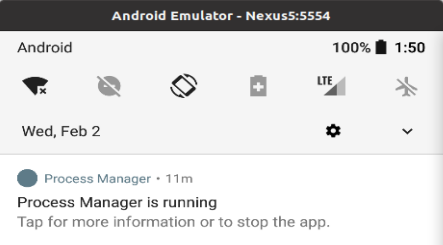

A „Process Managerként” hivatkozott malware rendszerkomponensnek álcázza magát, és egy fogaskerék ikont jelenít meg a fertőzött eszközön. (A fertőzés módja jelenleg nem ismert, azonban feltételezhető, hogy adathalász üzenetek, illetve fertőző weboldalakon keresztül jut el a készülékekre). Sikeres fertőzés esetén első lépésként rengeteg szenzitív jogosultságot gyűjt be, amivel gyakorlatilag teljes megfigyelés alá vonja az adott készüléket. Lekérdezheti az eszköz helyzeti adatait, hozzáfér az SMS-ekhez, a kamerához, a telefonon tárolt adatokhoz, és a mikrofonhoz is.

A káros kód tehát valódi spyware funkciókkal bír, azonban a Lab52 elemzése szerint a káros kód készítőit inkább az anyagi haszonszerzés motiválhatja, mivel a Roz Dhan: Earn Wallet cash alkalmazás letöltésével egy megkérdezhetően legitim, pénzjutalmas ajánlási rendszerben működő app népszerűségét növelik.

Szintén merőben eltér a kémprogramok működésétől az, hogy a Process Manager nem „bújik el” a felhasználó szeme elől, sőt, nagyon is előtérben marad, mivel egy folyamatosan meglévő üzenetet jelenít meg (lásd: ábra 1).

A szakértők mindezen jellemzők – valamint a káros kód programozásának színvonala – alapján a malware-t inkább annak a szakmai álláspontnak az igazolásaként értékelik, hogy az APT csoportok a kiberbűnözési szektorral közös infrastruktúrákat is alkalmaznak.

Az androidos felhasználók számára mindenképp javasolt időközönként felülvizsgálni az alkalmazások jogosultság-hozzáféréseit, különös tekintettel a gyanúsan sok jogosultságot igénylő alkalmazásokra.