kép forrása: thehackernews.com

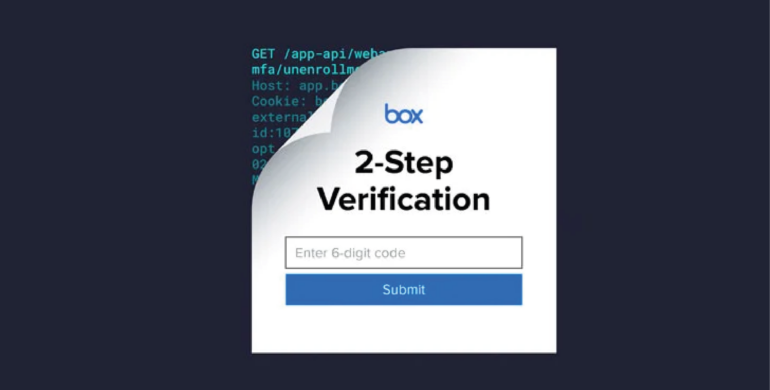

Nyilvánosságra hoztak egy, a Box felhőalapú szolgáltatás többtényezős hitelesítési (MFA – Multi-Factor Authentication) mechanizmusát érintő biztonsági hiba részleteit, amit kihasználva megkerülhető volt az SMS-alapú bejelentkezés. A támadók ezzel a technikával és az ellopott hitelesítő adatokkal akár bizalmas szervezeti adatokat tartalmazó Box fiókokat is kompromittálhattak volna anélkül, hogy ténylegesen hozzáférnének az áldozatok eszközeihez. A hibát felfedező Varonis kiberbiztonsági cég 2021. november 2-án jelentette a problémát a felhőszolgáltatónak, akik mostanra jöttek ki a javítással.

Amikor egy SMS biztonsági kóddal bejelentkező felhasználó megadja a felhasználónevét és jelszavát, a szolgáltatás beállít egy munkamenet cookie-t, és átirányítja a felhasználót egy olyan oldalra, ahol meg kell adnia az SMS-ben érkező egyszer használatos véletlenszerű kódot (TOTP). A hiba az úgynevezett MFA módok keveredéséből* eredt, amely során a támadók bejelentkeznek az áldozat felhasználónevével és jelszavával, majd az SMS-alapú biztonsági megoldás helyett egy másik módszert, például egy hitelesítő alkalmazást állít be a Box fiókhoz. A Box sajnálatos módon nem ellenőrizte, hogy az áldozat regisztrált-e be ilyen alkalmazást, és vakon elfogadta a hitelesítő kódot egy teljesen másik fiókból. Nem sokkal korábban a Varonis egy másik hibát is jelentett a felhőszolgáltatónak, amivel kikapcsolhatóak voltak az áldozatok MFA beállításai, még mielőtt ténylegesen meg kellene adni a kódokat.

A kutatók összegzésükben arra is rávilágítanak, hogy az MFA megoldások csak annyira tekinthetők megbízhatónak, amennyire a fejlesztők létrehozzák azokat ─ megírják a kódokat ─ így előfordulhat, hogy hamis biztonságérzetet keltenek, mind a szolgáltatókban, mind pedig a felhasználókban.

*szemléltető videó: https://www.youtube.com/watch?v=Pb8fcn0zMyM