Egy folyamatban lévő adathalász kampány népszerű márkákat, például az Unilevert, Disneyt, MasterCardot, LVMH-t és Ubert utánoz Calendly megjelenésű hamis meghívókban, hogy megszerezze a Google Workspace és a Facebook üzleti fiókokhoz tartozó hitelesítő adatokat.

A Calendly egy legitim online időpontfoglaló platform, ahol a találkozó szervezője egy hivatkozást küld a résztvevőknek, akik így kiválaszthatnak egy számukra megfelelő időpontot. A szolgáltatást korábban is használták adathalász támadásokhoz, azonban ebben az esetben a jól ismert márkanevek, a megszokottság és a bizalom kihasználásával jelentősen növelik a támadás hatékonyságát.

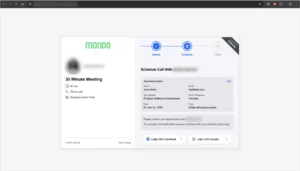

A támadás első lépéseként a támadó egy ismert vállalat toborzójának adja ki magát, majd hamis találkozómeghívót küld a célpontnak.

Miután az áldozat a linkre kattint, egy hamis Calendly‑oldalra kerül, amely először egy CAPTCHA-t jelenít meg, majd egy AiTM (Ad‑in‑the‑Middle) adathalász felületre irányítja, amely a Google Workspace bejelentkezési munkamenetek megszerzésére törekszik.

A Push Security 31 egyedi URL-t azonosított, melyek közül az egyik az Unilever, a Disney, a Lego és az Artisan márkákat utánozta, a Facebook Business fiókokhoz tartozó hitelesítő adatok megszerzésének céljából.

Egy újabb változat már egyszerre célozza a Google- és Facebook‑hitelesítő adatokat browser-in-the-Browser (BitB) támadásokkal, amelyek legitimnek tűnő URL‑eket megjelenítő, hamis felugró ablakok segítségével próbálják megszerezni a fiókhoz tartozó belépési adatokat.

A phishing oldalak anti- analízis mechanizmusokat is alkalmaznak. Blokkolják a VPN- és proxy-forgalmat, valamint megakadályozzák, hogy a látogató az oldalon tartózkodva megnyissa a fejlesztői eszközöket.

Ezzel párhuzamosan a Push Security egy másik malvertising kampányt is megfigyelt , amely a Google Ads Manager fiókokat célozza. Ebben a kampányban a felhasználók, akik a Google-keresőben a „Google Ads” kifejezésre kerestek, rosszindulatú, fizetett hirdetésre kattintottak.

Ezek az oldalak a felhasználókat egy Google Ads témájú adathalász oldalra irányítják, amely ezt követően átirányítja őket egy AiTM (Ad-in-the-Middle) phishing oldalra, amely a Google bejelentkezési képernyőjét utánozza.

Mivel az AiTM technikák a támadók számára lehetővé teszik a kétfaktoros hitelesítés (2FA) megkerülését, a felhasználóknak az alábbi védelmi intézkedések ajánlottak:

- hardveres biztonsági kulcsok használata,

- az URL-ek alapos ellenőrzése a hitelesítő adatok megadása előtt, valamint

- a bejelentkezési felugró ablak elhúzása a böngészőablak szélére, hogy meggyőződjenek annak valódiságáról.