Ha van a kiberbiztonságban egy dokumentum, amit minden fejlesztőnek, IT-vezetőnek és biztonsági szakembernek érdemes ismernie, az az OWASP Top 10.

A digitális világban egyetlen sortévesztés, rosszul beállított jogosultság vagy elavult komponens is elég lehet ahhoz, hogy egy támadó bejusson egy rendszerbe, adatbázisba vagy felhőszolgáltatásba. Ezt mutatja be évről évre az OWASP Top 10, a webes alkalmazások leggyakoribb és legveszélyesebb biztonsági hibáinak listája.

Az OWASP (Open Web Application Security Project) egy globális, nonprofit közösség, amely a biztonságos szoftverfejlesztést támogatja. A projekt több ezer etikus hacker, fejlesztő és kiberbiztonsági szakember munkáján alapul, akik adatokat, tapasztalatokat és valós sebezhetőségeket gyűjtenek össze, hogy az iparág egésze tanulhasson belőlük. Az OWASP legismertebb kiadványa az OWASP Top 10, amely a legfontosabb alkalmazásbiztonsági kockázatokat gyűjti össze. Ez a gyakorlatban a fejlesztési irányelvek és auditok egyik alapdokumentuma világszerte.

A 2025-ös OWASP Top 10 lista a nyolcadik hivatalos kiadás, és az OWASP közösség több ezer valós sebezhetőségi jelentés, CVE adat és szakértői felmérés eredménye. Két új kategóriát tartalmaz, egyet pedig összevontak. A közösség idén is a gyökérokokra koncentrált: nemcsak az számít, hogy „mi a hiba”, hanem hogy miért történik meg. Tehát a jelentés az iparági adatok és a közösségi tapasztalatok kombinációján alapul. Célja, hogy a fejlesztők ne a tüneteket, hanem a problémák valódi okait kezeljék.

Az idei kiadásnem egy egyszerű frissítés. Az OWASP több mint 175 000 CVE rekordot és 643 különböző CWE-t vizsgált, majd ezeket súlyozta az exploitálhatóság és hatás alapján (CVSS v2/v3). Két kategória a közösségi felmérés válaszai alapjánkerült be a listára. A 2025-ös lista tehát egyaránt épít adatokraés tapasztalatokra is.. A szakértők célja nem az volt, hogy tökéletes statisztikát, hanem hogy reális tükörképet adjanak az alkalmazásbiztonság jelenlegi állapotáról.

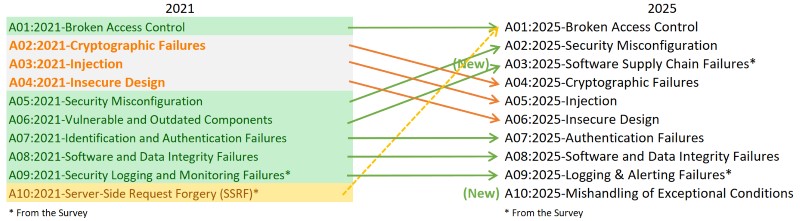

1. ábra Változások a 2021-es állapothoz képest. Forrás: owasp.org

A végeredmény a modern szoftvervilág valós kockázati térképe:

A01:2025 – Broken Access Control (Hibás hozzáféréskezelés):

A Broken Access Control továbbra is az első számú alkalmazásbiztonsági kockázat. Az OWASP adatok szerint a vizsgált alkalmazások 3,73 %-ában legalább egy hozzáféréskezelési hiba előfordult. Ide tartoznak az IDOR-típusú (Insecure Direct Object Reference) problémák, az engedélyezési ellenőrzés megkerülése, valamint az olyan esetek, amikor a rendszer nem megfelelően kezeli, hogy ki férhet hozzá egy adott erőforráshoz.

A 2025-ös verzióban ide sorolták a Server-Side Request Forgery (SSRF) típusú sebezhetőségeket is, amelyek lehetővé teszik, hogy a támadó a szervert használja belső hálózati kérések végrehajtására.

Ez a kategória továbbra is számos súlyos incidens alapja, hiszen az

adat- és jogosultságszivárgások, valamint a teljes fiókátvételek döntő többsége erre vezethető vissza.

A02:2025 – Security Misconfiguration (Biztonsági misconfigurációk):

A korábbi kiadásban még csak az ötödik helyen szerepelt, most azonban a második leggyakoribb hibaosztállyá lépett elő. Az OWASP adatbázis szerint az alkalmazások 3 %-ánál legalább egy hibás konfiguráció kimutatható.

A kategória üzenete világos: a biztonság nemcsak a kódban, hanem a runtime környezet konfigurációjában dől el.

A03:2025 – Software Supply Chain Failures (Szoftver ellátási lánc hibák):

Ez a 2025-ös lista új és kritikus kategóriája, amely a korábbi Vulnerable and Outdated Components tágabb értelmezésű utódja. A kategória lefedi a teljes függőségi ökoszisztéma, build folyamat és disztribúciós infrastruktúra kompromittálását, vagyis mindazt, ami a fejlesztés és a kiadás közötti láncban történhet. Ide tartoznak a fertőzött nyílt forrású csomagok, a build-pipeline-ba beszivárgó kártékony scriptek, vagy a kód-repo kompromittálások.

Bár az adatokban viszonylag kevésbé jelenik meg (mindössze 5 CWE tartozik ide), ez a kategória kapta a legmagasabb átlagos exploit és hatás pontszámokat (CVSS), azaz kevés, de rendkívül pusztító sebezhetőséget fog össze.

Nem véletlen, hogy a közösségi felmérésben a szakemberek döntő többsége ezt jelölte meg a következő évek legnagyobb fenyegetésének.

A04:2025 – Cryptographic Failures (Titkosítási hibák):

Két hellyel hátrébb került a listán, de továbbra is a legkritikusabb problémák között van. A vizsgált rendszerek 3,8 %-ában találtak legalább egy titkosítási gyengeséget a 32 ide sorolt CWE-ből. Ide tartozik az elavult algoritmusok (pl. MD5, SHA-1) használata, a gyenge kulcsméret, a rossz kulcskezelés vagy a hiányzó titkosítás érzékeny adatoknál. Ezek gyakran vezetnek adatszivárgáshoz, jelszólopáshoz vagy rendszerszintű kompromittáláshoz.

A modern kriptográfia hibás implementációja az egyik legdrágább hiba, mert sokszor csak utólag, incidens után derül ki.

A05:2025 – Injection (Befecskendezéses sebezhetőségek):

Két helyet hátracsúszott, de továbbra is a legszélesebb körben tesztelt kategória. A 38 ide sorolt CWE közé tartozik az SQL Injection, Command Injection, Cross-Site Scripting (XSS) és számos egyéb adat-injekciós technika. Ezek az egyik leggyakrabban kihasznált hibák. Az XSS ugyan gyakori, de alacsony hatású, míg az SQL Injection ritkább, viszont kritikus üzleti és adatbázis kompromittálást okoz.

Bár a modern keretrendszerek (ORM, prepared statements) sokat javítottak a helyzeten, a kategória továbbra is az alap biztonságtudatosság hiányát jelzi a fejlesztésben.

A06:2025 – Insecure Design (Bizonytalan tervezés):

Két hellyel hátrébb csúszott, mivel a misconfigurációk és az ellátási lánc hibák előretörtek. Ez a kategória 2021-ben jelent meg először, és azóta látványos fejlődés történt. A fenyegetésmodellezés és a „secure design” szemlélet kezd teret nyerni. Mégis sok rendszer szenved az üzleti logikai sebezhetőségek, a nem definiált trust boundary-k és a biztonsági kontrollok hiánya miatt.

A hibák nem kód szinten, hanem architekturális döntéseknél születnek, és később nagyon drágán javíthatók.

A07:2025 – Authentication Failures (Hitelesítési hibák):

Névileg pontosabb lett (korábban Identification and Authentication Failures). 36 CWE-t foglal magában, ideértve a hibás jelszó tárolást, a rossz session kezelést, a token lejárat hiányát, illetve az MFA hiányát. Bár a modern autentikációs szabványok (OAuth2, SAML, OpenID Connect) csökkentették az előfordulást, még mindig gyakori, hogy saját, nem szabványosított megoldások okoznak réseket.

A kategória stabil a hetedik helyen, és továbbra is az egyik legfontosabb a felhasználói fiókok védelme szempontjából.

A08:2025 – Software or Data Integrity Failures (Integritás- és bizalomhatár hibák):

Ez a kategória azt vizsgálja, hogyan védi a rendszer a szoftver- és adatintegritást. Ide tartozik, ha a szoftver nem ellenőrzi a letöltött komponensek, konfigurációk vagy frissítések hitelességét és ellenőrzőösszegét, vagy ha az adatok manipulálhatók a feldolgozási folyamatban.

A supply chain-hez képest ez alacsonyabb szinten jelenik meg, de hasonlóan veszélyes.

A09:2025 – Logging & Alerting Failures (Naplózási és riasztási hibák):

A lista kilencedik helyén maradt, új névvel. Korábban Security Logging and Monitoring Failures néven ismertük. Az OWASP itt a hangsúlyt a riasztási funkciók hiányára helyezi, hiszen a „jó logolás” mit sem ér, ha senki nem észleli az eseményeket. Sok támadás heteken át észrevétlen marad, mert bár a naplózás megvan, nincs automatizált detektálás, SIEM integráció vagy reakciófolyamat.

A kategóriát ezúttal is a közösségi szavazás juttatta be a listába, mivel a valódi kockázatot a statisztikák alulreprezentálják.

A10:2025 – Mishandling of Exceptional Conditions (Kivétel-kezelési és logikai hibák):

Új kategória a 2025-ös kiadásban, 24 CWE-t foglal magába. A hangsúly a hibás hibakezelésen, logikai kivételeken és „failing-open” típusú működésen van. Tipikus példa, ha egy authentikációs modul összeomlik, és az alkalmazás ahelyett, hogy megtagadná a hozzáférést, továbbengedi a kérelmet.

Az ilyen problémák különösen az elosztott, aszinkron vagy AI-vezérelt rendszerekben fordulnak elő, ahol a kivétel-kezelés komplex és gyakran alultesztelt.

A 2025-ös OWASP Top 10 új üzenete világos: A támadások ma nem a kód hibáit, hanem az ökoszisztémát támadják.

A rosszul konfigurált felhőszolgáltatás, egy sebezhető NPM-csomag vagy az automatizált build-pipeline kompromittálása ma ugyanolyan veszélyes, mint egy klasszikus SQL-injection.

A modern fejlesztői környezetek (CI/CD, IaC, GitOps) új támadási felületeket nyitnak. Aki ma fejleszt, annak már a szoftverellátási láncot is védenie kell, nem csak a saját kódját.

Az OWASP Top 10 2025 ezért tökéletes referencia a DevSecOps csapatoknak, mert megmutatja, hol érdemes a biztonságot „shift-left” módon, azaz a fejlesztés legkorábbi fázisaiban beépíteni.

Mit tehetünk most szervezetként?

- Auditáljuk a kódot és a konfigurációkat, és vizsgáljuk meg, mennyire fedik le a Top 10 kategóriáit.

• Építsük be a Top 10 kontrollokat a fejlesztési folyamatba (SAST, DAST, SCA, kódreview, CI/CD gate-ek).

• Képezzük a fejlesztőinket, hiszen az OWASP Top 10 nem megfelelési feladat, hanem tananyag.

• Frissítsük a függőségek kezelését és az ellátási lánc védelmét, mert a build rendszer ma az egyik legértékesebb célpont.

• Fordítsunk figyelmet a naplózásra és a riasztásra, mert amit nem figyelünk, az a gyakorlatban nem is létezik.