A Latrodectus nevű kártevő az egyik legújabb példája annak, hogyan használják ki a támadók a széles körben ismert, társadalmi manipuláción alapuló ClickFix technikát malware terjesztésre. A ClickFix lényege, hogy a felhasználókat egy káros PowerShell-parancs lefuttatására ösztönözzék, ami elsőre ártalmatlannak tűnik, de valójában egy távoli szerverről származó fájlt tölt be és futtat közvetlenül a memóriában, anélkül, hogy az tárolásra kerülne az eszköz meghajtóján. Az Expel biztonsági cég jelentése szerint a ClickFix különösen veszélyes, ezzel a futtatási módszerrel ugyanis a kiberbűnözők megkerülik a hagyományos védelmi rendszereket, így a böngészők és antivírusok jóval nehezebben tudják észlelni vagy blokkolni a támadást. A Latrodectust (amelyet az IcedID utódjának tartanak) először 2024 áprilisában dokumentálták. Ez a malware nem önálló kártevő, hanem egy másodlagos letöltő, amely más káros szoftverek, például ransomware-ek telepítésére szolgál. A kártevő részt vett az úgynevezett Operation Endgame hadművelet elleni küzdelemben is, amely 2025 májusában több mint 300 szervert és 650 káros domént számolt fel világszerte, érintve olyan malware-eket, mint a Bumblebee, QakBot, vagy TrickBot.

A legutóbbi Latrodectus támadások során, amelyeket az Expel figyelt meg 2025 májusában, a felhasználók egy fertőzött weboldalon egy, a támadók által kihelyezett PowerShell parancsot másolnak be és futtatnak. Ez a parancs az MSIExec segítségével letölt és telepít egy távoli MSI telepítőt, amely egy legitim NVIDIA alkalmazást tartalmaz. Az MSI telepítő azonban egy rosszindulatú DLL-t is letölt sideload technikával, amely aztán a curl segítségével tölti le a fő kártevőt. Az egész folyamat a memória területén zajlik, így nem hagy hagyományos nyomokat a lemezen, ezzel jelentősen megnehezítve a védekezést.

A szakértők szerint a védelem egyik hatékony lépése a Windows „Futtatás” (Windows + R) funkció letiltása, amely megakadályozza a felhasználókat abban, hogy könnyedén elindítsák a PowerShell parancsokat. Ezt a lépést a Group Policy Objects (GPO) vagy a Windows rendszerleíró adatbázisának módosításával lehet megtenni.

A Latrodectus esete jól mutatja, hogy a kiberbűnözők hogyan fejlesztik tovább támadási módszereiket, egyre inkább támaszkodva a social engineering-re és azokra a technikákra, amelyek elrejtik a kártevő működését. Ezen okok miatt a felhasználók és szervezetek számára javasolt a folyamatos oktatás és a megfelelő technikai védelem alkalmazása.

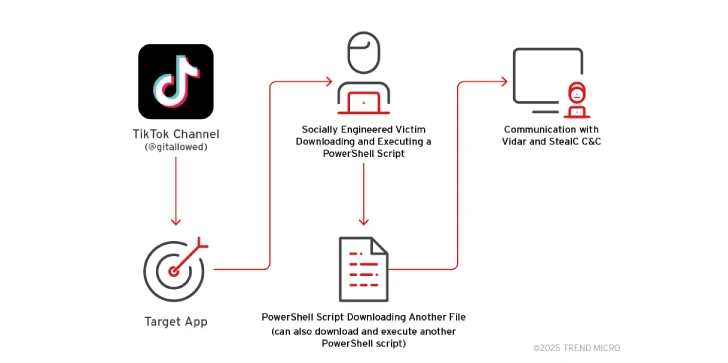

Támadás a TikTokon keresztül

A ClickFix technikát alkalmazó kiberbűnözők új csatornát találtak a felhasználók megtévesztésére: a TikTokot. A Trend Micro jelentése szerint egyre több olyan videó jelenik meg a platformon, amely ingyenes szoftveraktiválást ígér – például Windows, Microsoft Office, Spotify vagy CapCut – de valójában kártékony PowerShell-parancsok lefuttatására veszi rá a nézőket.

Egy fertőzési folyamat TikTok-on

Forrás: thehackernews

A kampány célja a Vidar és StealC nevű információlopó kártevők terjesztése. Ezek a malware-ek érzékeny adatokat, például jelszavakat, böngészési előzményeket vagy pénzügyi információkat gyűjtenek, és továbbítanak a támadók szervereire. A videók gyakran részletes utasításokat tartalmaznak:

- nyisd meg a „Futtatás” ablakot (Windows + R),

- indítsd el a PowerShell-t,

- majd másold be a képernyőn látható parancsot

A videókat valószínűleg mesterséges intelligenciával generálták, így azok hiteles oktatóanyagoknak tűnnek. Narrációval, animációval és vizuális kiemelésekkel vezetik végig a felhasználót a lépéseken. A videókat olyan TikTok-fiókokról tették közzé, mint a @gitallowed, @alexfixpc, @digitaldreams771, amelyek azóta törlésre kerültek. Egyes videók több százezer megtekintést és tízezres interakciót értek el, ami jól jelzi a módszer hatékonyságát. A támadók ezzel a kampánnyal új szintre emelték a ClickFix módszert, amely nemcsak technikai, hanem pszichológiai manipulációra is épít. A kampány különösen veszélyes, mert a célközönség jellemzően kevésbé jártas a biztonsági kérdésekben, és gyakran keres „ingyenes megoldásokat” a prémium szoftverek aktiválására – fejtette ki Junestherry Delta Cruz biztonsági kutató.

A szakértők szerint a közösségi média (különösen az olyan gyorsan terjedő, vizuális platformok, mint a TikTok) kulcsszerepet játszik a modern malware-kampányok terjesztésében, és a jövőben még gyakrabban találkozhatunk hasonló támadásokkal.

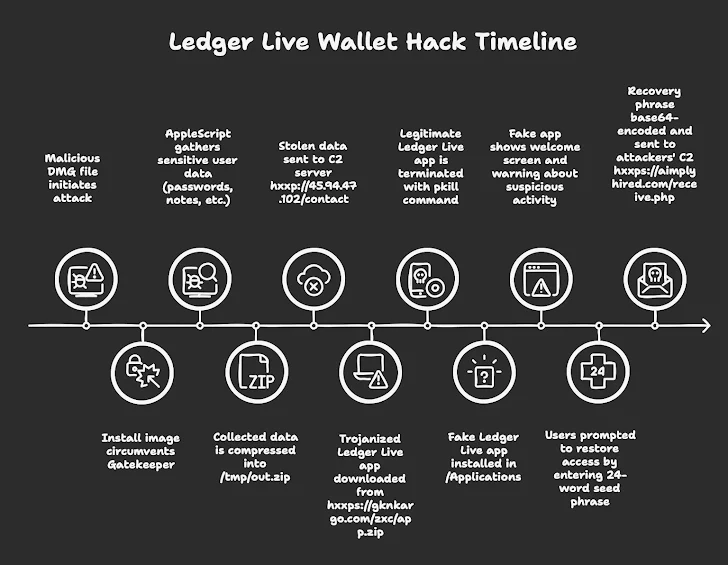

Mac-felhasználók célkeresztben: hamis Ledger Live alkalmazások

A Moonlock Lab több biztonsági kutató csoporttal karöltve nemrég négy különböző, folyamatosan aktív malware-kampányt azonosított, amelyek célja a felhasználók kriptotárcáinak kiürítése. A támadások középpontjában egy hamisított Ledger Live alkalmazás áll, amelynek célja az érzékeny adatok – különösen a seed phrase, azaz a helyreállító kulcsszó – megszerzése.

A fertőzés egy rosszindulatú DMG fájl elindításával kezdődik. Ez egy AppleScriptet futtat, amely jelszavakat, Apple Notes-ban tárolt adatokat gyűjt ki, majd letölti a káros Ledger Live appot. Az alkalmazás megnyitásakor a felhasználót arról tájékoztatja, hogy „probléma” van a fiókjával, és a helyreállításhoz meg kell adnia a seed phrase-t. Ezt az adatot a program a támadó szerverére továbbítja.

Ledger Live pénztárca hackelésének idővonala

Forrás: thehackernews

A kampányban olyan macOS-alapú kártevők is szerepet játszanak, mint az Atomic macOS Stealer (AMOS) és az újabb Odyssey nevű malware, utóbbi 2025 márciusában jelent meg és új típusú adathalász technikát alkalmaz. A Jamf biztonsági kutatói szerint az aktivitás részben egy másik, PyInstaller-el csomagolt fertőzési lánccal is összefügg, amely szintén Ledger Live felhasználókat céloz.

A MacPaw kiberbiztonsági részlege arra figyelmeztet, hogy a dark webes fórumokon egyre aktívabb a kommunikáció az ilyen típusú támadásokról, és már körvonalazódik a következő hullám. A kampány különösen veszélyes, mert a támadók egy legitimnek tűnő alkalmazást használnak csalinak, és a célpontjuk nem csupán technológiailag, hanem pszichológiailag is sebezhető, mert a felhasználó fél, hogy elveszti a fiókját.