Új legfelső szintű tartománynevek (angolul top-level domainek, röviden: TLD-k) kerülnek bevezetésre, amely kapcsán több kiberbiztonsági szakértő is kifejezte aggodalmát. Úgy tűnik nem ok nélkül, hisz a nemzetközileg is ismert ITSec szakember, mr.d0x demonstrálta, hogyan lehet visszaélni a .ZIP végződésű domainekkel.

A hónap elején a Google felvette a kínálatába a ZIP TLD domainek (pl. bleepingcomputer.zip) regisztrálásának lehetőségét, amelyről mi is beszámoltunk.

Egy pillanat! Mik azok a TLD-k?

A webcímekben a domain névhez tartozó rész, aminek a weboldalakat tartalmazó szerverek IP címének „megtalálásában” van szerepe a webes böngészés során (lásd: DNS névfeloldási folyamat). Több típusa létezik, országos TLD például .hu (https://nki.gov.hu). A TLD-ket egy nonprofit szervezet, az Internet Corporation for Assigned Names and Numbers (ICANN) gondozza, amely nemrég lazított a TLD-k bejegyzésén, ezért van lehetősége a Google-nek ─ domain regisztrátorként ─ új TLD-ket ajánlani, mint példul a .dad, vagy az említett .zip.

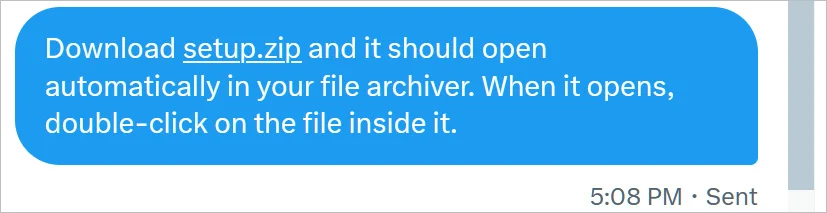

Az új TLD-k beharangozása óta a biztonsági szakemberek között vita alakult ki arról, hogy ezek valós kiberbiztonsági kockázatot jelenthetnek-e a felhasználók számára. Egyes szakértők fő aggodalma, hogy a webhelyek automatikusan kattintható linkké változtatják a „.zip”-re végződő stringeket (például: setup.zip), amelyeket rosszindulatú programok terjesztésére vagy adathalász támadásokra is fel lehet használni.

Példának okáért, ha valakinek Twitteren küldünk egy üzenetet, amelyben az áll, hogy töltsön le egy setup.zip nevű fájlt, azt a Twitter automatikusan linkké változtatja majd, kattintás esetében pedig a böngészőben egy weboldal fog betölteni, amely akár káros webhelyre is irányíthatja a felhasználót.

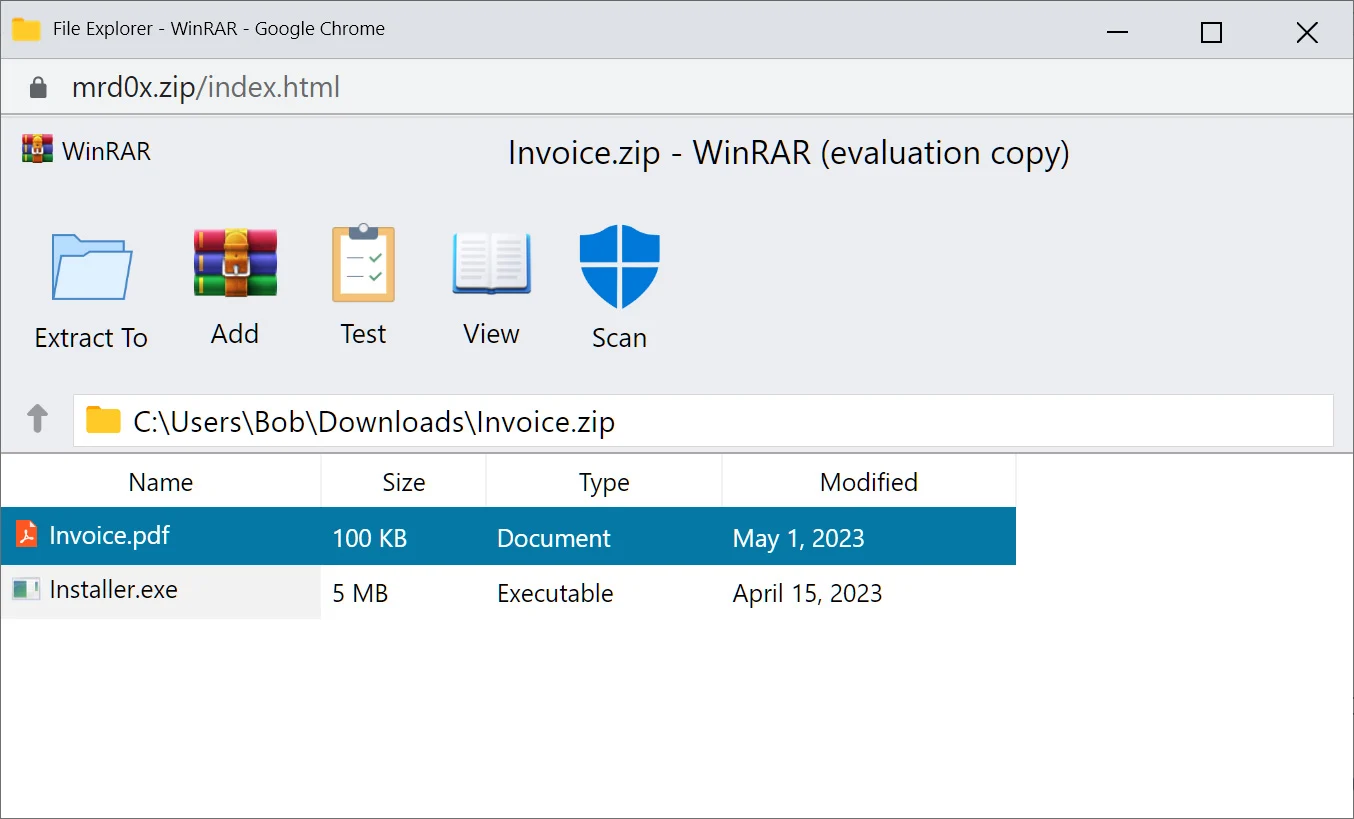

Mr.d0x biztonsági kutató be is mutatta, hogy mindez nem csupán elméletileg jelent veszélyt. Ehhez készített egy olyan adathalász eszközkészletet, amellyel olyan hamis WinRar példányokat és File Explorer ablakokat hozhatunk létre a böngészőben, amely elsőre úgy tűnik, mintha a felhasználó egy tömörített fájlt nyitna meg, azonban mögötte valójában egy weboldal található.

“Ezzel az adathalász támadással lényegében egy fájlarchiváló szoftvert (például WinRAR-t) szimulálhatunk a böngészőben, és egy .zip tartományt használunk ahhoz, hogy ez valódinak tűnjön” ─ magyarázza a kutató blogján.

A BleepingComputerrel megosztott demonstráció szerint az eszközkészlet segítségével a .zip végű webhely megnyitásakor egy hamis WinRar ablakot lehet közvetlenül a böngészőbe ágyazni, ezáltal úgy tűnik, mintha a felhasználó egy ZIP archívumot nyitott volna meg.

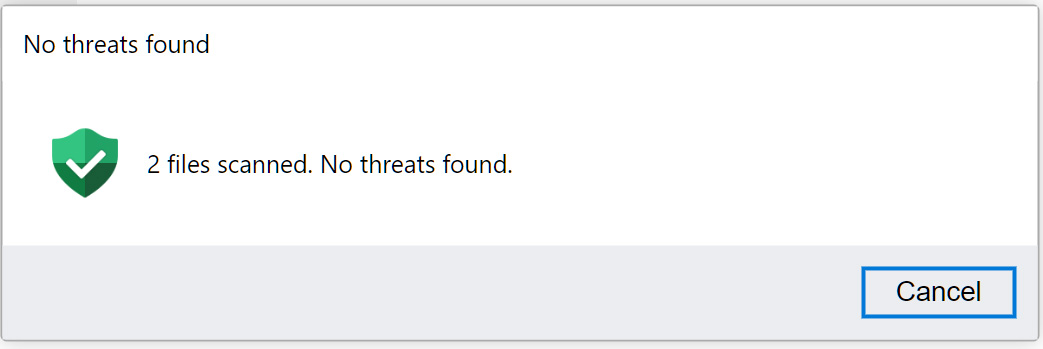

A WinRar fájlnak tűnő hamis felugró ablakot meggyőzőbbé is lehet tenni, például egy hamis „biztonsági átvizsgálás” gombbal, amelyre kattintva a rendszer kiírja, hogy a fájlok átvizsgálása megtörtént, és nem észleltek fenyegetést.

Habár az eszközkészlettel készített weboldalakon továbbra is megjelenik a böngésző címsora, de valószínűleg így is nagy arányban képes becsapni a figyelmetlenebb felhasználókat. Arról nem is beszélve, hogy további kreatív CSS és HTML megoldásokkal tovább lehet finomítani az eszköztárat.

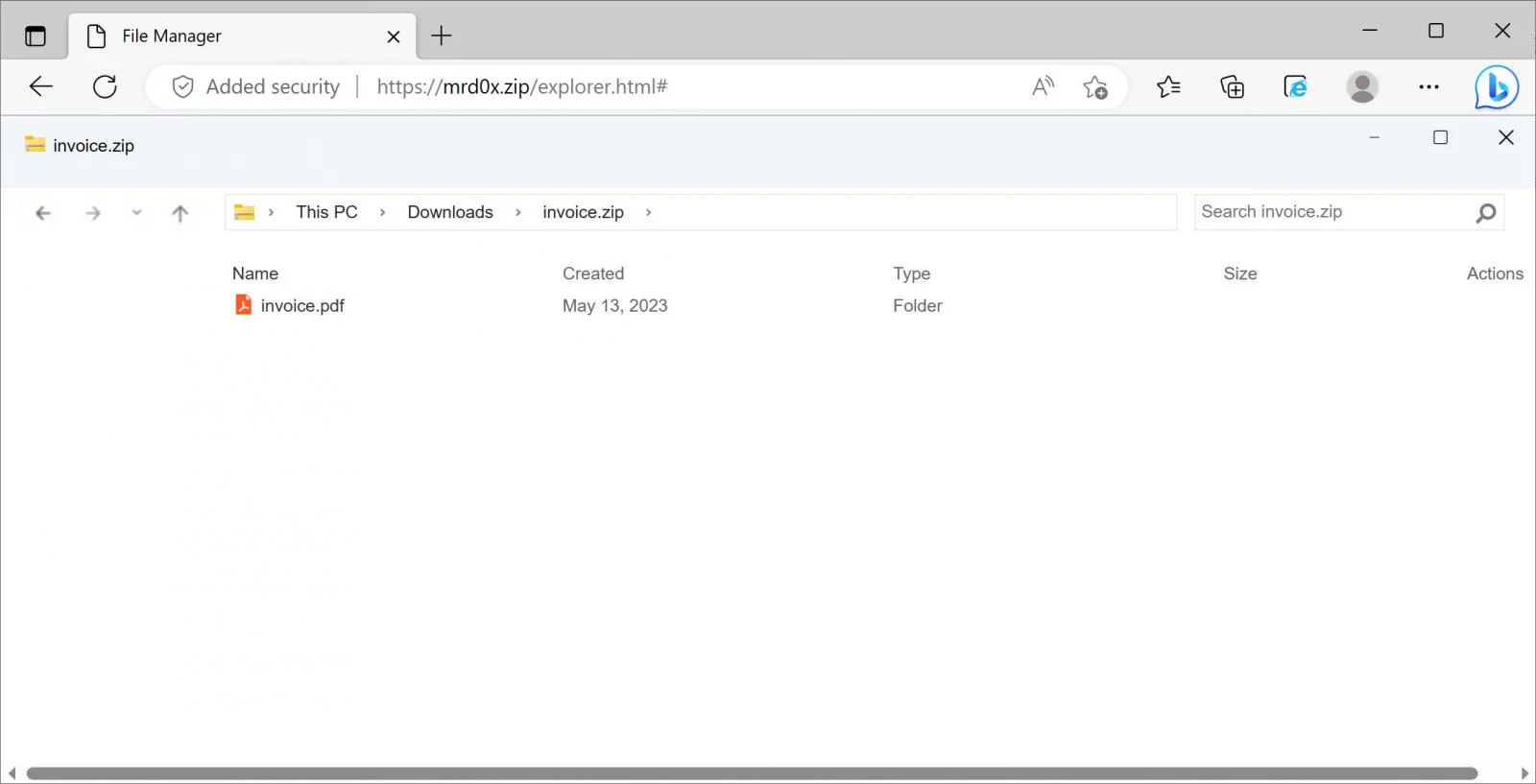

Mr.d0x egy másik változatot is létrehozott, amely egy hamis Windows File Explorert jelenít meg a böngészőben, amelyszintén úgy tesz, mintha egy ZIP fájlt nyitna meg.

A kutató elmagyarázza, hogy ez az adathalász eszközkészlet egyaránt használható hitelesítő adatok ellopására és rosszindulatú programok terjesztésére is. Előbbire úgy, hogy például a felhasználó duplán kattint egy PDF-re a hamis WinRar ablakban, ekkor a látogató átirányításra kerül egy másik oldalra, ahol bejelentkezési adatokat kérnek a fájl megtekintéséhez. Utóbbira pedig úgy, hogy kattintáskor a PDF-hez hasonló nevű .exe fájlt töltődik le az eredeti fájl helyett.

További problémát jelenthet, hogy a Windows a fájlkeresés sikertelensége esetén megpróbálja megnyitni a keresett karakterláncot a böngészőben is. Amennyiben ez egy létező domain, akkor a weboldal automatikusan betöltődik. Abban az esetben, ha egy támadó regisztrál egy gyakori fájlnévvel megegyező .zip domaint, az operációs rendszer automatikusan megnyithaja a webhelyet a böngészőben.