Egy új, e-mail alapú csalási kampány során a kiberbűnözők a PayPal „Subscriptions” (előfizetések) számlázási funkcióját használják ki. A támadók a PayPal nevében, hitelesnek tűnő e–maileken keresztül juttatnak el csalárd vásárlási értesítéseket a felhasználókhoz.

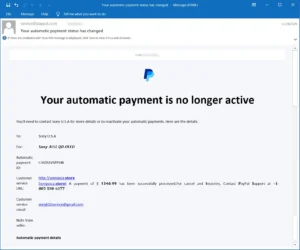

A támadók a levélben arról értesítik a címzetteket, hogy az automatikus fizetésük megszűnt. „Your automatic payment is no longer active.” Az üzenetek egyik fontos eleme a manipulált Customer Service URL–mező, amely azt a benyomást kelti, mintha a felhasználó egy nagy értékű terméket vásárolt volna. A mező tartalmaz egy, a támadókhoz köthető telefonszámot, amelyen keresztül a címzett állítólag kezdeményezheti a tranzakció visszavonását vagy panaszt tehet. Emellett megjelenik egy domainnév és a feltételezett tranzakció összege is. A megtévesztés fokozása érdekében a támadók Unicode karaktereket is alkalmaznak a szövegben.

Miért tűnik legitimnek?

Ezek a csaló üzenetek különösen veszélyesek, mivel közvetlenül a service@paypal[.]com címről, a PayPal infrastruktúráján keresztül kerülnek kiküldésre, és megfelelnek a DKIM, SPF és DMARC ellenőrzéseknek. Ennek következtében a legtöbb e‑mail biztonsági és spam–szűrő nem jelöli őket gyanúsként, így a felhasználók joggal hihetik azt, hogy valódi PayPal értesítést kaptak. A technika kifinomultságát tovább növeli, hogy az e-mailek tényleges PayPal levelezőszerverről (mx15[.]slc[.]paypal[.]com) érkeznek.

A támadás megvalósításához a csalók egy saját ellenőrzésük alatt álló e-mail címmel PayPal-előfizetést hoznak létre, majd azt szüneteltetik. Ennek hatására a PayPal automatikus értesítést küld, amelynek bizonyos mezőibe a támadók hamis tartalmat injektálnak.

Továbbra is kérdéses lehet, miként jutnak el ezek az e-mailek olyan felhasználókhoz, akik nem rendelkeznek PayPal-előfizetéssel. A vizsgált esetek alapján a PayPal az üzeneteket egy támadó által létrehozott, hamis „előfizetői” e-mail címre küldi, például egy Google Workspace levélcsoport címére, amely automatikusan továbbítja az üzeneteket a csoport tagjainak. Ez a továbbítási lánc a későbbiekben meghiúsíthatja az SPF és DMARC ellenőrzéseket, mivel a végső kézbesítés már nem PayPal szerverről történik.

A támadás célja

A kampány elsődleges célja a social engineering. A támadók azt próbálják elhitetni a címzettekkel, hogy egy nagy értékű vásárlás történt, majd arra ösztönzik őket, hogy felhívjanak egy hamis „PayPal ügyfélszolgálati” telefonszámot. Amennyiben az áldozat kapcsolatba lép a támadókkal, további csalási lépésekre kerülhet sor, például banki adatok megszerzésére vagy rosszindulatú szoftver telepítésére.

Biztonsági javaslatok

- Ha olyan PayPal e-mailt kapunk, amely az automatikus fizetés megszűnését állítja és közben „legitimnek tűnő” vásárlási megerősítést tartalmaz, ne hívjuk fel a megadott számot és ne kattintsunk a levélben szereplő hivatkozásokra.

- Amennyiben a fiók biztonsága miatt aggódunk, kizárólag közvetlen módon (a webcím manuális megadásával vagy a hivatalos alkalmazáson keresztül) jelentkezzünk be a PayPal-fiókba és ellenőrizzük a tranzakciókat és előfizetéseket.

- A gyanús üzeneteket jelentsük a PayPal felé a hivatalos csatornáikon keresztül.

A pénzügyi csalások elkerüléséhez további információ található a KiberPajzs weboldalán.