Két súlyos biztonsági hibát fedeztek fel a TPM 2.0-ás biztonsági chipekben, amelyek több milliárd eszközt érinthetnek világszerte.

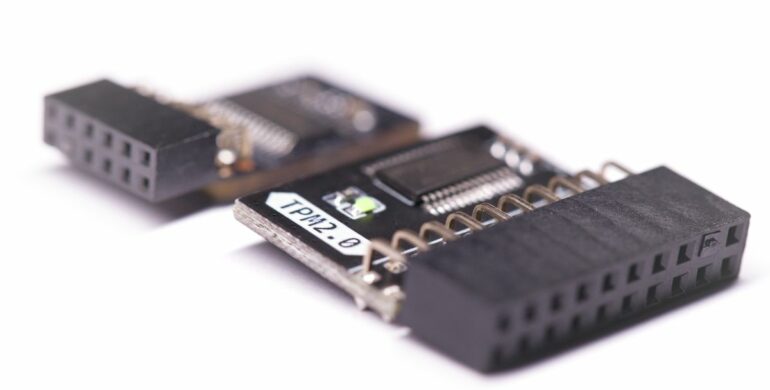

A TPM (platformmegbízhatósági modul) a mai számítógépek egyik legfontosabb biztonsági összetevője, többek között ezt használják a háttétár tartalmát titkosító programok (mint például a Bitlocker) vagy a Windows arcfelismerő rendszere, a Windows Hello is. A TPM koncepciójának lényege, hogy a hitelesítéskor használt kritikus adatok, mint a titkosító kulcsok ne a merevlemezen kerüljenek tárolásra ─ ahol azok könnyebben hozzáférhetők egy támadó számára ─ hanem egy fizikailag is különálló területen.

A sérülékenységekről

A TPM hibás implementálásából eredő memóriakezelési sérülékenységek (ezekről bővebben a lenti sérülékenységleírásokban olvashat) kódfuttatást és jogosultság kiterjesztést tehetnek lehetővé. A biztonsági kockázatot ugyanakkor mérsékli, hogy ezek a hibák csak hitelesítés után és csak lokálisan használhatók ki.

A Carnegie Mellon University eseménykezelő központja, a CERT Coordination Center már hónapokkal ezelőtt értesítette a gyártókat a hibákról és a TPM specifikálását végző Trusted Computing Group által kiadott javításokról. A BleepingComputer megjegyzi, hogy a nagy OEM gyártók közül eddig csupán a Lenovo adott ki biztonsági figyelmeztetést, amiben elismerte, hogy egyes Nuvoton gyártmányú termékei érintettek az egyik sebezhetőségben. A CERT Coordination Center nyilvántartásának 2023.03.09-ei állapota szerint többek közt Red Hat Enterprise Linux 9 és Red Hat Advanced Virtualization rendszerek is érintettek lehetnek.

Felhasználók számára javasolt a biztonsági frissítések mielőbbi telepítése, amint a gyártók azokat elérhetővé teszik.

Vonatkozó sérülékenység leírások az NBSZ NKI weboldalán:CVE-2023-1017, CVE-2023-1018 |