Mesterséges intelligencia (továbbiakban: AI) alapú hamis videógeneráló eszközöket használnak egy új, a Morphisec által felfedezett, Noodlophile elnevezésű információlopó malware terjesztésére.

A weboldalak figyelemfelkeltő neveket használnak, mint például a Dream Machine. Ezeket különböző Facebook csoportokban hirdetik (lásd: 1. ábra), és olyan fejlett AI-eszközöknek tűnnek, amelyek a felhasználók által feltöltött fájlokból képesek videókat készíteni. A Morphisec szerint a Noodlophile-t dark web fórumokon árusítják, gyakran Get Cookie + Pass megoldásokkal együtt, új típusú malware-as-a-service szolgáltatásként.

Összetett fertőzési lánc

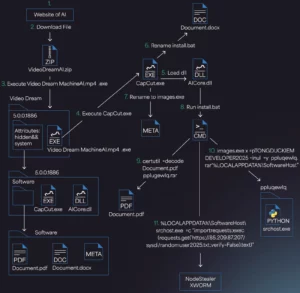

A több lépésből álló támadási láncot a 3. ábra szemlélteti. Miután az áldozat meglátogatja a rosszindulatú weboldalt, és feltölti fájljait, egy ZIP-archívumot kap, amely látszólag egy AI által generált videót tartalmaz (lásd: 2. ábra). Viszont helyette a ZIP egy megtévesztő Video Dream MachineAI[.]mp4[.]exe nevű – egy 32 bites C++ alkalmazás, amelyet a Winauth tanúsítvánnyal írtak alá – futtatható fájlt, és egy rejtett mappát tartalmaz a következő lépésekhez szükséges különböző fájlokkal. Bár a neve alapján ez a fájl látszólag .mp4 kiterjesztésű videófájlnak tűnhet, valójában ez a bináris fájl a CapCut nevű, legitim videószerkesztő eszköz (445.0-s verzió) módosított változata. A megtévesztő fájlnév és a hozzá tartozó tanúsítvány révén a fájl nem kelt gyanút a felhasználókban, és több biztonsági megoldást is képes kikerülni.

A hamis MP4-re duplán kattintva több fájl fut le, melyek végül elindítanak egy .bat kiterjesztésű Document[.]docx/install[.]bat kötegelt szkriptet. A szkript a Windows beépített certutil[.]exe legitim eszközét használja egy base64 kódolású, jelszóval védett RAR-archívum dekódolására és kibontására, amely PDF dokumentumként jelenik meg. Ugyanakkor egy új rendszerleíró kulcsot (Registry key-t) is hozzáad az adatmegőrzéshez. Ezután a szkript futtatja az srchost[.]exe fájlt, amely egy rejtett randomuser2025[.]txt nevű Python-szkriptet futtat, amelyet egy hardkódolt távoli kiszolgálóról töltenek be, és végül végrehajtja a memóriában a Noodlophile Stealert. Amennyiben a feltört rendszeren Avast antivírust észlelnek, a támadók PE dump technikát alkalmaznak, hogy a payload-ot a RegAsm[.]exe folyamatba injektálják. Ha nem található Avast, akkor a memóriában történő végrehajtáshoz shellcode-injektálási módszert használnak.

Noodlophile

A Noodlophile egy új információlopó malware, amely a webböngészőkben tárolt adatokat – a fiókok hitelesítő adatait, a munkamenet cookie-kat, a tokeneket és a kriptovaluta tárcafájlokat – célozza meg.

Az ellopott adatokat egy Telegram bot segítségével továbbítják, amely titkos parancs- és vezérlőszerverként (C2) működik, így a támadók valós idejű hozzáférést kapnak az ellopott információkhoz. Bizonyos esetekben a Noodlophile-t az XWorm nevű távoli hozzáférésű trójai programmal együtt terjesztik, így a támadók adatlopási lehetőségei jelentősen bővülnek.

A rosszindulatú programok elleni védelem legjobb módja, ha elkerüljük az ismeretlen webhelyekről származó fájlok letöltését és futtatását.

Az ismeretlen fájlok megnyitása előtt minden esetben ellenőrizzük a fájlkiterjesztést, és futtatásukat csak naprakész vírusvédelmi ellenőrzés után engedélyezzük.